Omissis colabrodo, precedenti e riflessioni

Non è la prima volta che gli USA inciampano nelle falle dei documenti informatici. Qualche appunto da consultare prima di lanciarsi in ipotesi di complotto.

[ZEUS News - www.zeusnews.it - 03-05-2005]

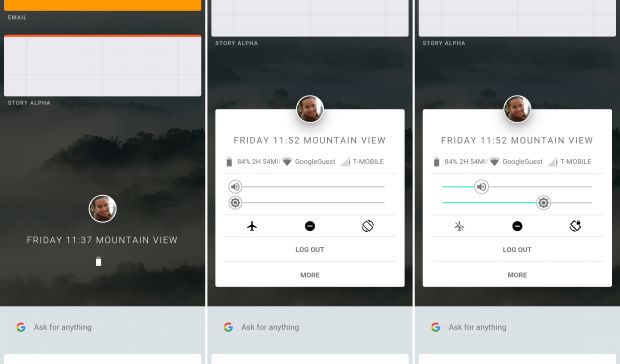

![[campione di brano censurato]](https://www.zeusnews.it/img/0/9/0/4/0/0/004090-redacted.jpg)

In queste ore molti si interrogano su come sia possibile che forze armate ultratecnologiche come quelle statunitensi inciampino in un errore procedurale banale come l'uso dell'evidenziatore nero di Acrobat per oscurare il testo di un documento informatico, come è successo per il rapporto Calipari.

Sembra una stupidaggine talmente colossale che viene istintivo pensare a un errore intenzionale, magari per agevolare una fuga di notizie altrimenti non divulgabili ufficialmente. Prima di lanciarsi in queste ipotesi di complotto, però, occorre notare un fatto: non è la prima volta che succede.

Una rapida ricerca in Google evidenzia, per esempio, che nel 2000 il New York Times pubblicò un documento della CIA del 1954 che dettagliava il rovesciamento del governo di Mossadeq in Iran, coadiuvato dai servizi segreti statunitensi e britannici. Il Times mise online una versione redacted, ossia con alcune parti oscurate a coprire per esempio i nomi degli agenti iraniani, per evitare ritorsioni contro le loro famiglie.

Un incidente imbarazzante analogo capitò anche al Dipartimento di Giustizia statunitense nel 2003: pubblicò sul proprio sito un attesissimo rapporto sulle differenze razziali e di sesso all'interno del proprio personale legale. La materia era talmente controversa che fu necessaria una lunga serie di richieste secondo il Freedom of Information Act, e il rapporto fu pubblicato comunque in forma pesantemente censurata. Il sito The Memory Hole, però, riuscì a recuperare le parti censurate, rendendole pubbliche.

Identica sorte toccò, come racconta Bruce Schneier, alla polizia di Washington nel 2003 durante la caccia a un cecchino: fece pubblicare online, in formato PDF, una lettera del cecchino che includeva nomi e numeri di telefono, oscurati (si fa per dire) con i soliti rettangoli neri, che fu banale rimuovere, con ovvi rischi per le persone citate e figuraccia per le forze dell'ordine.

Certo, il New York Times, il Dipartimento di Giustizia o la polizia di Washington non sono organizzazioni abituate alla riservatezza quanto lo sono (o dovrebbero esserlo) le forze militari, ma resta il fatto che l'abitudine delle amministrazioni a usare i documenti digitali con gli stessi criteri di quelli cartacei è diffusissima. Sono in molti a non aver capito ancora che usare un pennarello evidenziatore nero per coprire il testo nero può funzionare su un pezzo di carta, ma non in un documento elettronico. E non soltanto negli USA.

Vale la pena ricordare, per esempio, il disastro politico causato dalla mancata pulizia dei metadati in un documento Word, che Tony Blair ben ricorda: a febbraio 2003, il suo governo pubblicò un dossier sull'occultamento delle armi di distruzione di massa da parte del regime iracheno, ma grazie ai metadati facilmente leggibili si scoprì che il documento era stato copiato pari pari da un vecchio lavoro di un ricercatore statunitense e proveniva dalle più alte sfere del governo britannico.

Errore voluto o meno, bisogna anche soffermarsi sugli aspetti etici di questo recente scoop. Le informazioni segretate nel rapporto Calipari e ora rivelate mettono a rischio persone la cui identità doveva restare segreta per ovvie ragioni di sicurezza, compreso l'agente italiano che era a bordo dell'auto con Calipari e Giuliana Sgrena. La loro pubblicazione da parte dei giornali può essere vista come un gesto irresponsabile.

In questo senso va chiarito che questa scoperta non è un cracking o una decifrazione. Per rivelare i dati nascosti, infatti, non è necessario superare una protezione o conoscere tecniche arcane: basta un normale copia e incolla. In altre parole, la fuga di notizie sarebbe potuta avvenire anche per puro caso se un giornalista avesse copiato e incollato un brano del rapporto nel suo programma di scrittura. Di certo, insomma, rivelare la falla non aiuta i terroristi, che conoscono già questi trucchetti e ben altre tecniche di intrusione e decifrazione. Questo episodio dimostra semmai che la security through obscurity (ossia lasciare una falla sperando che non si venga a sapere) non funziona, e non soltanto nel mondo informatico.

La colpa principale ricade, quindi, su chi ha pubblicato incautamente il rapporto usando un metodo completamente errato, anche se l'etica e la prudenza avrebbero dovuto suggerire a molte testate giornalistiche di segnalare la falla ma di non pubblicarne i dettagli. Ma la voglia di scoop ha prevalso.

Tuttavia non è detto che questa divulgazione debba essere vista soltanto in chiave negativa. Immaginate che i giornali non abbiano dato la notizia. Il PDF colabrodo rimane sul sito dei militari USA a disposizione di chiunque, compresi coloro che hanno intenzioni ostili e che conoscendo questa tecnica di rimozione (o scoprendola per caso) scoprono l'identità dell'agente italiano. Ma sono in pochi a sapere che l'identità dell'agente non è più segreta. Magari neppure l'agente sa di essere stato smascherato e quindi si trova in una situazione estremamente pericolosa.

Se invece l'esistenza della falla viene diffusa ampiamente, è più facile che la segnalazione giunga anche alle persone coinvolte, che quindi possono prendere le precauzioni del caso. Gli aggressori perdono il vantaggio di conoscere qualcosa che gli altri non sanno.

Bisogna infine considerare che se non fosse stata divulgata questa falla, altri documenti sarebbero stati "segretati" usando questa tecnica inadeguata. Il clamore intorno a questa vicenda probabilmente servirà a educare molti addetti ai lavori sui pericoli della pubblicazione digitale senza adeguate nozioni di sicurezza, evitando incidenti anche peggiori.

Un paio d'anni fa, un ricercatore britannico fece un'analisi di circa 100.000 documenti Word disponibili in Rete e scoprì che circa la metà dei documenti conteneva parole nascoste, un terzo ne conteneva da 50 a 500, e un documento su dieci conteneva oltre 500 parole pubblicate inconsapevolmente. Sarà stata imparata la lezione? Quanti altri documenti elettronici ci sono tuttora, là fuori, pubblicati da burocrati incompetenti con e senza stellette?

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 9)

15-6-2005 12:03

4-5-2005 00:42

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Browser:

Firefox: problemi con i reel di Facebook e con la

mail - Software - generale:

creare poster 100 x 70 cm - Sicurezza:

Chiavi per KASPERSKY total security a prezzo

scontato o orig - Windows 11, 10:

Windows 11 parte lento cosa posso fare??? - Enigmi e giochi matematici:

La lavagna del Galeone fantasma - Notizie dal mondo / Rassegna stampa:

Ritrovato l'utente Shannara - Software per Internet:

Archivio posta - Viaggi e vacanze:

IN KENYA 7 NOTTI A 59 EURO SI CINQUANTANOVE - Multimedia:

video non fluido