I segreti della crittografia

Conoscere i fondamenti della crittografia è indispensabile per un programmatore, ed è un valido aiuto per comprendere come possono essere scambiate su internet informazioni confidenziali.

[ZEUS News - www.zeusnews.it - 16-07-2012]

Quello della sicurezza è un campo immenso, che si tratti di sicurezza informatica o meno. Pur restringendo il cerchio alla sola crittografia, che nell'ambito della sicurezza si occupa della codifica di messaggi in modo da mantenerli segreti e comprensibili solo ai legittimi mittente e destinatario, la documentazione disponibile riempirebbe scaffali su scaffali.

Tuttavia, volendosi addentrare in questo affascianante campo, da un qualche punto si deve pur iniziare. Per cominciare con il piede giusto, è bene ascoltare subito chi a questo argomento ha dedicato praticamente tutta la vita: Il manuale della crittografia. Applicazioni pratiche dei protocolli crittografici, scritto da Niels Ferguson, Bruce Schneier e Tadayoshi Kohno, al giorno d'oggi tra le voci più autorevoli in questo campo.

Diventare esperti in crittografia non è una cosa semplice: occorre una vasta conoscenza in diverse discipline, amalgamate tra loro da una buona dose di matematica.

Nel testo vengono affrontati tutti gli argomenti chiave necessari per comprendere ciò di cui la crittografia tratta, e soprattutto a quale punto è giunta la ricerca in questo settore.

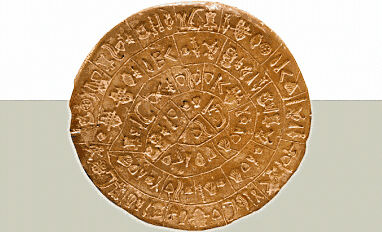

In primo luogo vengono analizzate alcune soluzioni storiche, anche se ormai in disuso o quasi, per capire i principi che stanno alla base della crittografia, e quali conoscenze matematiche è necessario avere per comprendere appieno l'argomento.

| Alle prossime elezioni, voteresti il Partito Pirata, per le libertà digitali? | |||||||||||

|

|||||||||||

Quindi si passa all'analisi delle soluzioni odierne, indicando chiaramente per quali motivi la crittografia invecchia così rapidamente, e perché non esiste una soluzione perfetta universale.

Al termine della lettura del testo non ci si potrà considerare dei guru della sicurezza informatica: per raggiungere un tale livello un singolo libro non è sufficiente, ma occorrono anni di studi approfonditi.

Tuttavia si sarà al corrente di quanto è vasto e complesso l'argomento, e si comprenderà per quali motivi la sicurezza è così complicata e costosa e, purtroppo, spesso sottovalutata con conseguenze disastrose.

Scheda

Titolo: Il manuale della crittografia

Sottotitolo: Applicazioni pratiche dei protocolli crittografici

Autori: Niels Ferguson, Bruce Schneier, Tadayoshi Kohno

Editore: Apogeo

Prezzo: Euro 35,00

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (3)

18-7-2012 16:09

18-7-2012 14:49

16-7-2012 18:36

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto è affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista - Dal processore al case:

Hard disk esterno impazzito.

.jpg)

freemind