LG e Asus scommettono sugli smartwatch tondi

I dispositivi Android Wear si propongono a un prezzo molto interessante.

[ZEUS News - www.zeusnews.it - 27-08-2014]

Sembra proprio che gli smartwatch stiano viaggiando decisi verso la forma tonda: dopo il Moto 360 di Motorola, ora arrivano infatti anche le proposte di LG e Asus.

LG svelerà il proprio smartwatch durante l'IFA di Berlino, che prende il via il prossimo 5 settembre. L'articolo continua qui sotto.

|

Per quanto riguarda le specifiche tecniche, dovremo attendere la fiera tedesca; nell'attesa LG ha soltanto pubblicato un teaser per annunciare l'arrivo della novità. L'articolo continua dopo il video.

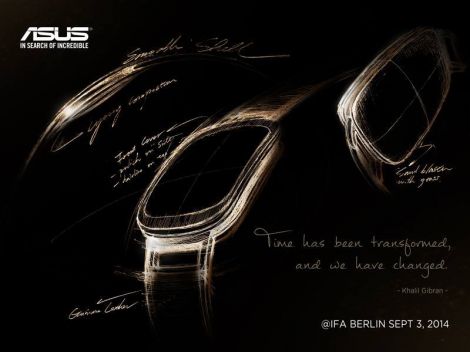

Anche Asus svelerà il proprio smartwatch all'IFA; si dice che avrà uno schermo curvo, una forma arrotondata (ma non perfettamente tonda) e potrebbe avere un prezzo piuttosto interessante, compreso tra i 99 e i 149 dollari.

La pagina ufficiale di Asus su Facebook ha pubblicato alcune immagini in anteprima dello smartwatch, per avere i dettagli sul quale dovremo anche in questo caso aspettare la fiera berlinese.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

30-8-2014 16:37

|

|

||

|

- Windows 11, 10:

Avvio Lentissimo pc - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Social network:

web.whatsapp quanto è affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista - Dal processore al case:

Hard disk esterno impazzito.

ioSOLOio