Microsoft, cosa aspettarci nel 2016

Tutti i prodotti e i servizi che il gigante di Seattle prevede per l'anno nuovo.

- Articolo multipagina1 / 6

[ZEUS News - www.zeusnews.it - 02-01-2016]

Il 2015 è stato un buon anno per Microsoft: dal lancio di Windows 10 ai nuovi Surface e Surface Book, l'azienda di Redmond non può proprio lamentarsi.

Tuttavia, non è certo l'ora per riposarsi: sotto la guida di Satya Nadella Microsoft ha intenzione di affrontare il 2016 continuando a lanciare nuovi prodotti a approfondendo le strategie che hanno caratterizzato l'anno passato.

Nuovi Lumia in arrivo

Il 2015 è stato l'anno dei Lumia 950 e Lumia 950 XL, che hanno permesso a Microsoft di presentarsi a testa alta davanti ai giganti del mondo degli smartphone, vale a dire Apple, Google e Samsung.

La strategia dell'azienda è ormai abbastanza chiara: il 2016 porterà una prosecuzione della linea Lumia che sarà sempre più dedicata agli utenti consumer e godrà di tutte le novità di Windows 10 Mobile.

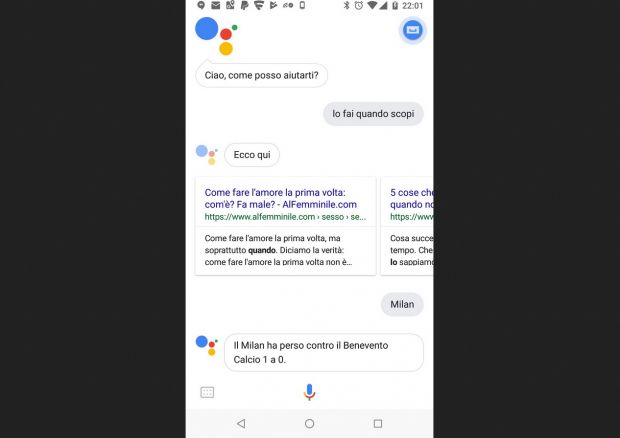

|

Un ruolo importante rivestirà Continuum, svelato lo scorso ottobre, che permette allo smartphone di trasformarsi in una sorta di PC quando si collega a un monitor esterno e al PC di gestire le funzionalità del telefono: la completa convergenza dei due mondi è sempre più vicina.

Surface Phone

Se i Lumia saranno dedicati al settore consumer, per gli utenti aziendali Microsoft lancerà il Surface Phone, dispositivo il cui debutto nel 2016 sembra quasi certo.

Sarà il completamento della famiglia Surface, già composta dal tablet Surface Pro e dall'ibrido Surface Book: avrà linee "serie" e un corpo in metallo, oltre a un grande schermo e, naturalmente, a Windows 10.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Nuovi Surface, sottili e potenti

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 6)

29-1-2016 23:35

21-1-2016 21:47

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

Se foste immortali....

Se foste immortali.... - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto è affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista - Dal processore al case:

Hard disk esterno impazzito.