Keysniffer intercetta le tastiere wireless da lontano

Gli hacker possono trovarsi anche a decine di metri di distanza.

[ZEUS News - www.zeusnews.it - 30-07-2016]

Che molte tastiere wireless non fossero esattamente il massimo per la sicurezza era abbastanza risaputo, ma una nuova ricerca condotta da Bastille mostra quanto reale possa essere il pericolo.

I ricercatori hanno battezzato l'attacco Keysniffer, poiché proprio come uno sniffer intercetta i pacchetti trasmessi in rete così Keysniffer intercetta i tasti premuti su certe tastiere.

Il problema riguarda le tastiere wireless economiche di diversi produttori, tra cui quelle di nomi famosi come HP e Toshiba; l'elenco completo, con l'indicazione dei modelli vulnerabili, è disponibile sul sito dedicato da Bastille al problema. L'articolo continua qui sotto.

|

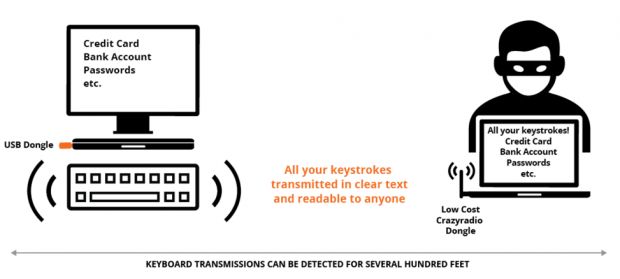

Intercettare i dati trasmessi dal dispositivo al computer diventa quindi quasi banale: basta un computer con un dongle USB dotato di antenna e un piccolo programma scritto in Python.

Sebbene il tipico raggio di trasmissione delle tastiere senza fili sia piuttosto limitato, la tecnica di attacco indicata da Bastille è efficace anche sulla distanza: i ricercatori sostengono che Keysniffer funziona perfettamente fino a una distanza di 250 piedi, ossia circa 75 metri.

«Quando compriamo una tastiera wireless ci aspettiamo che il produttore l'abbia progettata in modo che sia sicura» scrive Marc Newlin, uno dei ricercatori. «Sfortunatamente, abbiamo messo alla prova le tastiere di 12 produttori e scoperto che otto di essi costruiscono tastiere aperte all'attacco Keysniffer».

Mentre le aziende, avvisate da Bastille, stanno correndo ai ripari e promettono che nei prossimi prodotti sarà inserita la crittografia, gli utenti per il momento possono difendersi facendo una cosa ovvia: evitare di comprare le tastiere indicate come vulnerabili.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (5)

7-8-2016 14:25

1-8-2016 22:19

1-8-2016 14:25

30-7-2016 14:48

|

|

||

|

- Windows 11, 10:

Avvio Lentissimo pc - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Social network:

web.whatsapp quanto è affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista - Dal processore al case:

Hard disk esterno impazzito.

Gladiator