PetrWrap, il ransomware rubato

Sfrutta il modulo originale di Petya, lasciando i suoi creatori impotenti di fronte all'uso non autorizzato del loro malware.

[ZEUS News - www.zeusnews.it - 16-03-2017]

Nel maggio dello scorso anno è stato scoperto il ransomware Petya, che non si limita a criptare i dati memorizzati sul computer ma sovrascrive anche il master boot record (MBR) del disco rigido, impedendo ai computer infetti di avviare il sistema operativo.

Questo malware è un noto esempio del modello Ransomware-as-a-service: gli sviluppatori del ransomware offrono "su richiesta" il loro prodotto dannoso, diffondendolo attraverso diversi distributori e ottenendo una parte dei profitti. Per poter guadagnare, gli sviluppatori di Petya hanno inserito alcuni "meccanismi di protezione" nel loro malware che non permettono l'uso non autorizzato dei sample Petya.

Gli sviluppatori del trojan PetrWrap, le cui attività sono state scoperte all'inizio del 2017, sono riusciti a superare questi meccanismi e hanno trovato un modo per usare Petya senza dover pagare i suoi sviluppatori.

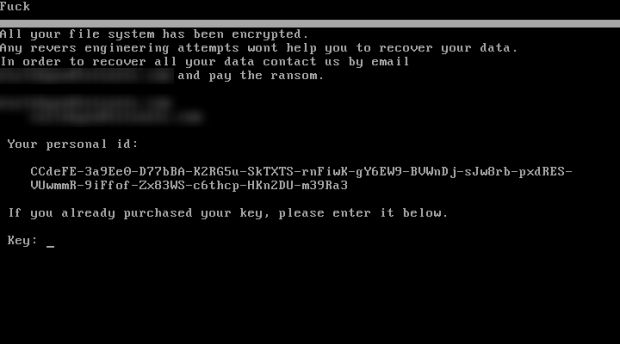

Non è ancora chiaro come venga distribuito PetrWrap. Dopo l'infezione, il malware avvia Petya, che cripta i dati delle vittime, e richiede un riscatto. Gli sviluppatori di PetrWrap usano le loro chiavi di crittografia, pubbliche e private, al posto di quelle incluse nel "pacchetto" di Petya, riuscendo ad agire senza aver bisogno di una chiave privata da parte degli sviluppatori di Petya per decriptare il dispositivo della vittima nel caso in cui venga pagato il riscatto.

È evidente che non è una coincidenza se gli sviluppatori di PetrWrap hanno scelto Petya per le loro attività nocive: questa famiglia di ransomware ha un algoritmo di crittografia impeccabile, difficile da superare - la caratteristica più importante di ogni ransomware criptatore.

Diverse volte, in passato, gli errori di crittografia hanno permesso ai ricercatori di sicurezza di trovare un modo per decriptare i file e vanificare gli sforzi impiegati dai criminali nelle loro campagne nocive. Questa situazione si è verificata anche con le versioni precedenti di Petya ma gli sviluppatori hanno rimediato a quasi tutti gli errori e ora, quando viene attaccato dall'ultima versione di Petya, il dispositivo colpito viene criptato in maniera affidabile. Ecco perché gli autori di PetrWrap hanno deciso di usarlo per le loro attività. Inoltre, la schermata di blocco mostrata alle vittime di PetrWrap non fa alcun riferimento a Petya, rendendo più difficile per gli esperti di sicurezza valutare la situazione e identificare velocemente quale famiglia di ransomware sia stata usata.

Zeus News ha sentito Anton Ivanov, Senior Security Research e Anti-Ransom di Kaspersky Lab, che ha commentato: "Abbiamo notato che i cyber criminali hanno iniziato a combattersi a vicenda. Dal nostro punto di vista, questo è un segno della crescente competizione tra i criminali che diffondono ransomware. In teoria, questo è un bene: maggiore è il tempo che i gruppi criminali trascorrono a combattersi e ingannarsi a vicenda, meno saranno organizzati e meno efficaci saranno le loro campagne nocive. In questo caso l'aspetto preoccupante è che PetrWrap viene usato per attacchi mirati. Non si tratta del primo caso di attacchi ransomware mirati e sfortunatamente non sarà l'ultimo. Invitiamo le aziende a prestare più attenzione possibile alla protezione delle loro reti da questo tipo di minacce, in quanto le conseguenze possono essere davvero disastrose".

Per difendere le aziende da questi attacchi, i consigli principali sono:

1) Eseguire periodicamente un adeguato backup dei propri dati, in modo da poter ripristinare i file originali dopo un'eventuale perdita.

2) Usare una soluzione di sicurezza con tecnologie di rilevamento basate sul comportamento. Queste tecnologie possono rilevare i malware, inclusi i ransomware, osservando come operano sul sistema attaccato e permettendo di identificare sample nuovi e ancora sconosciuti di ransomware.

|

3) Condurre una valutazione di sicurezza della rete di controllo (ad esempio audit di sicurezza, test di penetrazione e gap analysis) per identificare e rimuovere ogni vulnerabilità. È inoltre necessario rivedere le policy di sicurezza dei vendor esterni e delle terze parti in caso abbiano accesso diretto alla rete di controllo.

4) Richiedere un'intelligence esterna: l'intelligence di vendor affidabili aiuta le aziende a prevedere gli attacchi futuri all'azienda.

5) Educare i dipendenti, in particolare lo staff operativo e ingegneristico e verificare che siano a conoscenza delle minacce più attuale e degli attacchi recenti.

6) Garantire la protezione all'interno e all'esterno del perimetro dell'azienda. Una strategia di sicurezza appropriata deve dedicare molte risorse al rilevamento e alla risposta agli attacchi per bloccarli prima che raggiungano obiettivi d'importanza cruciale.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

19-3-2017 17:26

|

|

||

|

- Windows 11, 10:

Avvio Lentissimo pc - Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Social network:

web.whatsapp quanto è affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista - Dal processore al case:

Hard disk esterno impazzito.

Gladiator