Wannacry una settimana dopo: il punto della situazione

- Articolo multipagina18 / 21

- 1. WannaCry/WanaCryptor, attacco ransomware planetario

- 2. Cosa posso fare per difendermi?

- 3. Sono stato colpito e i miei dati sono cifrati. Cosa posso fare?

- 4. Non uso Windows, sono al sicuro?

- 5. Quali versioni di Windows sono vulnerabili?

- 6. Come faccio a sapere se il mio Windows è aggiornato e quindi immune?

- 7. Come si diffonde l'attacco?

- 8. Quali paesi/enti sono stati colpiti? C'è una mappa?

- 9. Il mio antivirus rileverà l'attacco?

- 10. Voglio informazioni tecniche, ce ne sono?

- 11. Chi ci guadagna?

- 12. Cosa c'entra l'NSA?

- 13. Di chi è la colpa?

- 14. Ma non è colpa di Wikileaks?

- 15. Cronistoria del ransomware e strategia di difesa

- 16. Wikileaks, due nuovi malware dalle segrete della CIA

- 17. Possibile connessione con il gruppo hacker Lazarus

- 18. Wannacry una settimana dopo: il punto della situazione

- 19. Il successore di WannaCry usa 7 exploit della NSA

- 20. EternalRocks, minaccia a orologeria con gli exploit di WannaCry

- 21. Le app Android per difendersi da WannaCry sono truffe di sciacalli

[ZEUS News - www.zeusnews.it - 20-05-2017]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

WannaCry/WanaCryptor, attacco ransomware planetario

È passata una settimana dall'inizio di uno degli attacchi informatici più pesanti degli ultimi anni: il ransomware Wannacry, che ha fatto danni in tutto il mondo. Ne ho già parlato in questo articolo, ma riassumo qui le novità di questi primi sette giorni di quella che si annuncia come una convivenza a lungo termine con una serie di attacchi molto potenti.

Prima di tutto, sono a disposizione le istruzioni ufficiali su come difendersi da Wannacry fornite rispettivamente dalla Polizia di Stato italiana e dal GovCERT svizzero. In sintesi: se avete un Windows recente e aggiornato con le patch di sicurezza probabilmente non avrete problemi.

È importante sottolineare ancora una volta che questo malware, a differenza degli attacchi di ransomware abituali, si diffonde attraverso le condivisioni aperte incautamente verso Internet, senza richiedere l'apertura di allegati ricevuti via mail.

Un ricercatore, Adrien Guinet di Quarkslab, ha trovato che su Windows XP la chiave di decrittazione dei dati è a volte recuperabile se non si spegne il computer dopo l'infezione, ma XP è uno dei sistemi meno colpiti. Sulla base del suo lavoro è stato approntato WanaKiwi, un software di recupero che a quanto pare funziona anche su Windows 7, Vista, Server 2003 e Server 2008.

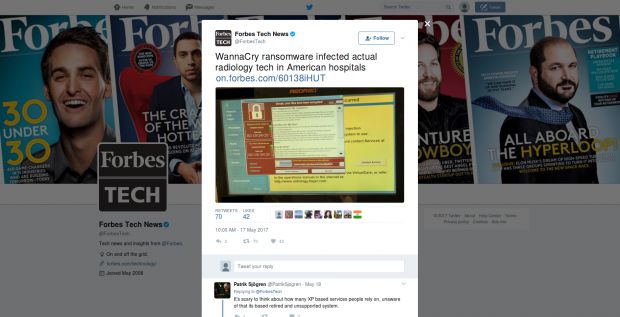

Un altro aspetto importante è che la vulnerabilità sta toccando anche dispositivi medicali, come quelli radiologici della Siemens:

Gli incassi in Bitcoin dei criminali informatici vengono monitorati da vari account Twitter, come @actual_ransom, e intorno a metà giornata erano arrivati a quasi 91.000 dollari suddivisi in poco meno di 300 pagamenti. Una miseria, rispetto ai danni causati, ma soprattutto una cifra intoccabile, visto che sarà difficilissimo che qualcuno accetti bitcoin provenienti dai portafogli dei criminali, che a questo punto hanno probabilmente alle calcagna gli esperti informatici dei servizi di sicurezza di mezzo pianeta.

Resta valida la raccomandazione di non pagare il riscatto, perché i criminali devono rispondere manualmente a ogni singola vittima e quindi i tempi di risposta sono lunghissimi a causa del numero elevato di vittime.

Circolano già le prime teorie sull'identità di questi criminali, e qualcuno punta il dito verso la Corea del Nord per via di alcune analogie nel codice del malware usato, ma è decisamente poco per formulare accuse attendibili. Bruce Schneier è cautamente scettico.

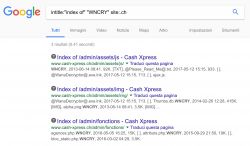

In Svizzera il bilancio ufficiale è molto modesto, anche se Angelo Consoli sospetta che non tutto sia stato messo in luce adeguatamente. Per sapere quali e quanti sono i siti colpiti è possibile fare una prima ricognizione sommaria usando semplicemente Google per trovare i siti che espongono a Internet pagine Web cifrate da Wannacry, i cui file hanno quindi l'estensione wcry, come in questo esempio:

intitle:"index of" "WNCRY" site:.ch

Per cercare in altri paesi o domini di primo livello basta sostituire ch con il dominio corrispondente (per esempio it o fr o com). In Svizzera, per esempio, emerge Cash-Xpress, il cui sito pre-attacco è archiviato qui presso Archive.org e oggi versa in condizioni molto tristi:

Per una scansione più profonda occorrono altre tecniche: per esempio, si può usare Shodan per cercare i sistemi che hanno lasciato aperta verso Internet la porta 445 (un requisito per essere infettabili via Internet), dando i parametri port:445 country:ch (dove ovviamente al posto di ch si può specificare un altro paese oppure non specificare nulla e ottenere una mappa come quella mostrata qui).

Combinando i dati raccolti da Shodan con questo script per nmap si può verificare quali di questi siti imprudentemente aperti sono effettivamente vulnerabili a Wannacry (perché usano Windows e non hanno installato gli aggiornamenti di Microsoft). Prima di farlo, naturalmente, verificate attentamente la legalità di effettuare una scansione di questo genere.

Secondo dati che mi sono stati forniti da chi ha fatto questo genere di scansione, al 15/5 c'erano in Svizzera circa 3000 indirizzi IP con porta 445 (SMB) aperta verso Internet e ancora ieri una trentina di questi erano vulnerabili a Wannacry; in Italia al 18/5 c'erano circa 15.000 indirizzi con porta 445 aperta, dei quali 247 ieri risultavano vulnerabili a Wannacry. I dati completi di questa scansione, con i domini corrispondenti agli indirizzi IP attaccabili, sono a disposizione delle autorità di sicurezza informatica dei rispettivi paesi qualora li trovassero utili: basta chiedermeli.

Intanto viene segnalato un altro malware che sfrutta la falla di Windows usata da Wannacry:

La tempesta, insomma, non è ancora passata e già si parla della prossima ondata: fra i grimaldelli informatici sottratti all'NSA ci sono infatti altri malware, come per esempio EsteemAudit, che si propaga in modo analogo a Wannacry attraverso le connessioni condivise di sistemi Windows non aggiornati (Financial Times; Fortinet).

Mikko Hyppönen di F-Secure spiega molto bene la dinamica di funzionamento e diffusione di Wannacry in questo video:

Ti invitiamo a leggere la pagina successiva di questo articolo:

Il successore di WannaCry usa 7 exploit della NSA

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (ultimi 5 di 31)

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Windows 11, 10:

Avvio Lentissimo pc - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Social network:

web.whatsapp quanto Ŕ affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchŔ????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista - Dal processore al case:

Hard disk esterno impazzito.