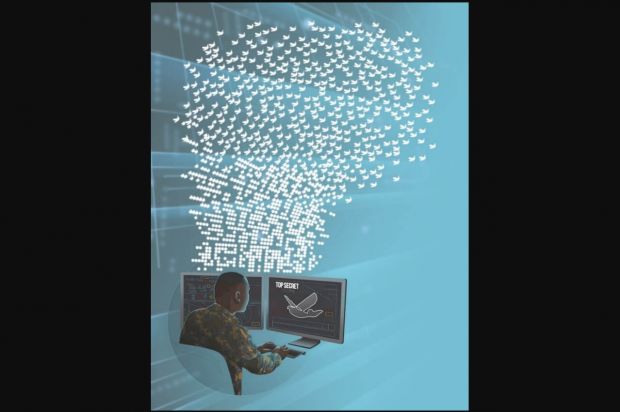

I dispositivi IoT sono il principale target degli hacker

Gli attacchi multi-scopo tramite Thingbot stanno minando la stabilità di Internet.

- Articolo multipagina1 / 3

[ZEUS News - www.zeusnews.it - 20-12-2018]

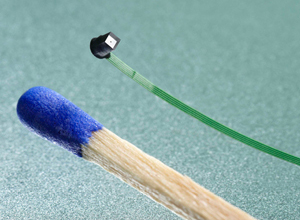

I dispositivi IoT sembrano essere diventati il principale target colpito dai criminali informatici, superando i web and application services e i server di posta elettronica. Gartner stima che entro il 2020 il numero di dispositivi IoT raggiungerà i 20,4 miliardi, con un tasso di crescita sbalorditivo del 143% in soli tre anni.

Nella quinta edizione del report The Hunt for IoT i laboratori di ricerca di F5 Networks hanno identificato 13 nuove Thingbot che possono essere cooptate dagli hacker e che vanno ad aggiungersi alle 6 individuate nel 2017 e alle 9 del 2016.

Secondo i dati degli F5 Labs, la Spagna è al primo posto per numero di attacchi subiti negli ultimi 18 mesi. Verso questo Paese è indirizzato l'80% di tutto il traffico degli attacchi IoT monitorato dal 1 gennaio al 30 giugno 2018. Altri Paesi che subiscono pressioni consistenti sono Russia, Ungheria, Stati Uniti e Singapore.

La maggior parte degli attacchi ha avuto origine in Brasile (18% dei casi). La Cina è stata il secondo maggiore colpevole (15%), seguita da Giappone (9%), Polonia (7%), Stati Uniti (7%) e Iran (6%).

I dispositivi IoT che sono stati maggiormente infettati e coinvolti nelle bot sono i router delle piccole e medie imprese, le telecamere dotate di IP, i videoregistratori DVR e le telecamere a circuito chiuso.

I DDoS (Distributed Denial of Service) si confermano come metodo di attacco più utilizzato anche se nel corso del 2018 i cyber criminali hanno iniziato ad adattare le Thingbot sotto il loro controllo includendo delle tattiche aggiuntive, tra cui l'installazione di server proxy per lanciare attacchi che sfruttano il crypto-jacking, l'installazione di nodi Tor e packet sniffer, i dirottamenti DNS, credential collection e stuffing e i trojan per le frodi.

Il metodo di attacco più comune utilizzato per scoprire e infettare i dispositivi IoT è avviare scansioni Internet globali alla ricerca di servizi di amministrazione remota aperti.

I protocolli Telnet e Secure Shell (SSH) sono stati i più sfruttati, seguiti dai protocolli HNAP (Home Network Administration Protocol), Universal Plug and Play (UPnP), iSOAP (Simple Object Access Protocol) e da molte altre porte TCP (Transmission Control Protocol) utilizzate dai dispositivi IoT. Le vulnerabilità più comuni e specifiche di alcuni dispositivi IoT hanno rappresentato anch'esse importanti vie di sfruttamento.

Un aspetto preoccupante è il rischio significativo e crescente evidenziato dal report che riguarda le infrastrutture IoT - i server e i database ai quali si connettono i dispositivi IoT - che vengono definiti come: "vulnerabili allo stesso modo sia agli attacchi di autenticazione tramite credenziali deboli sia ai dispositivi IoT stessi".

I gateway IoT cellulari sono vulnerabili quanto i tradizionali dispositivi IoT basati su Wi-Fi e via cavo. Il 62% dei dispositivi testati è risultato infatti vulnerabile agli attacchi di accesso remoto che sfruttavano le credenziali deboli impostate di default dai fornitori. Questi dispositivi fungono da reti out-of-band, creano backdoor di rete e sono ampiamente diffusi in tutto il mondo.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Telnet e attacchi dai nuovi indirizzi IP

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (5)

28-12-2018 21:40

|

|

||

|

- Internet - generale:

DJ - Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto è affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista