Il lato umano del ransomware

Intervista a un hacker attivo nel panorama degli attacchi ransomware.

[ZEUS News - www.zeusnews.it - 11-02-2021]

Aleks è il nome fittizio dell'hacker che ha accettato di condividere alcuni dettagli della sua "professione" e ha rivelato informazioni preziose che spesso non sono prese in considerazione dai professionisti della security: il lato umano delle minacce.

Alla fine del 2020, Cisco Talos ha identificato Aleks e un passo alla volta ha guadagnato la sua fiducia, aprendo un contatto, proprio mentre cercava di rubare informazioni critiche da usare per le sue attività e i suoi obiettivi.

Imparando a conoscere il background professionale, gli interessi e le idee personali di Aleks, cercheremo di capire cosa lo ha spinto a impegnarsi in attività cybercriminali, come seleziona i suoi obiettivi e quali sono i suoi pensieri sull'attuale panorama delle minacce ransomware. Attraverso queste conversazioni, comprenderemo in modo piuttosto chiaro le motivazioni e il codice di condotta di chi porta attacchi ransomware.

Il background professionale di Aleks e le sue motivazioni

Aleks conduce una vita apparentemente normale: ama la cucina, la musica, la storia, ha scadenze sul lavoro come tutti e dedica il suo tempo libero alla famiglia e agli hobby. Aleks è un uomo di circa 30 anni, risiede nella regione siberiana, ha quasi sicuramente un'istruzione di livello universitario e opera nel mondo del ransomware da diversi anni.

Sostiene di aver imparato da solo le competenze necessarie per penetration test, la sicurezza della rete e come lavorare con la threat intelligence, sia open-source che dell'underground cybercriminale.

Nei primi anni del 2000 ha acquisito una buona conoscenza della rete e dei suoi protocolli e ha cominciato a concentrarsi sui linguaggi markup e scripting come HTML, CSS e JavaScript, insieme allo studio di piccoli framework web come CodeIgniter. Queste conoscenze tecnologiche lo hanno aiutato a trovare lavoro in una società IT mentre finiva il suo corso di laurea. Dopo la laurea, ha continuato a lavorare nel campo dell'IT.

Aleks è fortemente deluso per non essere stato apprezzato e ascoltato in modo adeguato dall'industria informatica e per non aver mai ricevuto uno stipendio adeguato alle sue conoscenze. Tutto ciò, unito al crescente interesse per la security, lo ha incoraggiato a passare dall'altra parte della barricata.

I punti salienti dell'intervista

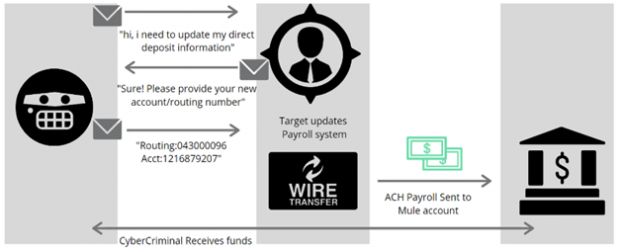

1) Gli hacker sono alla costante ricerca di sistemi senza patch, un modo semplice e veloce per introdursi nelle reti delle aziende. La gestione del patching può essere complicata, soprattutto per le grandi aziende.

2) La maggior parte dei criminali informatici si affida quasi esclusivamente a strumenti open-source che sono facilmente disponibili su Internet: il modo più rapido ed efficace per portare un attacco senza dover utilizzare strumenti più sofisticati.

3) I criminali informatici sono spesso autodidatti e avidi consumatori di notizie sulla sicurezza e si tengono aggiornati sulle ultime ricerche e vulnerabilità, utilizzando queste informazioni per i propri attacchi. Le aziende dovrebbero incoraggiare i loro team di sicurezza a continuare a imparare non solo ottenendo certificazioni ma anche tenendosi aggiornati e seguendo da vicino le tendenze nel panorama delle minacce informatiche.

4) I criminali informatici puntano a colpire gli obiettivi più semplici senza tener conto di alcun obbligo morale. Infatti, nonostante le dichiarazioni di Alek sull'etica degli attacchi, le scuole, le realtà che operano nell'assistenza sanitaria e quelle legate al COVID-19 rimangono obiettivi importanti.

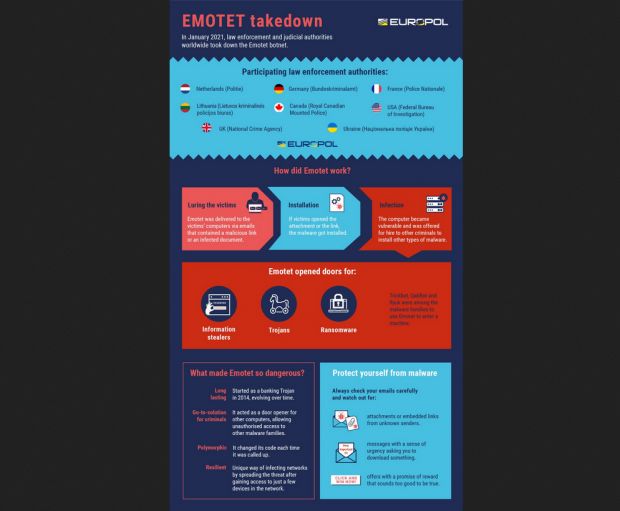

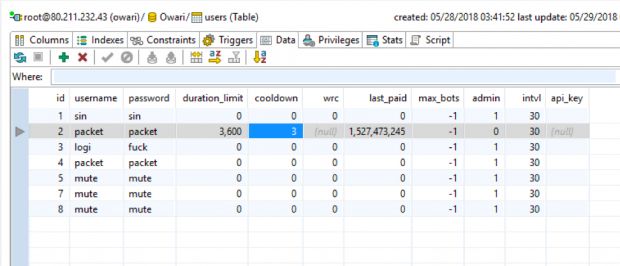

5) Anche se non più attivo, l'utilizzo del ramsonware Maze era basato su un franchising con un vero e proprio programma di affiliazione. Come per Maze, anche l'abilitazione all'uso di Lockbit presuppone un processo di selezione e una condivisione degli utili. Inoltre, mantenere la parola data alla vittima è una parte importante parte del modello di business di LockBit.

Il punto di vista di Aleks

Di seguito sono riportate alcune delle affermazioni di Aleks che forniscono uno sguardo ulteriore sulla scena attuale degli attacchi ransomware:

1) Gli hacker sembrano caratterizzati da un codice etico piuttosto contraddittorio: Aleks, ad esempio, esprime un forte disprezzo per coloro che attaccano le organizzazioni sanitarie ma, allo stesso, fornisce prove deboli sul fatto che non siano un suo obiettivo.

2) Gli ospedali sono considerati dei bersagli facili da colpire ed effettuano il pagamento del riscatto con percentuali che vanno dall'80% al 90%.

3) I gestori di Maze trattenevano fino al 35% dei profitti generati da attacchi ransomware dei suoi affiliati: una percentuale estremamente elevata rispetto ad altri gruppi che ha scoraggiato alcuni hacker dal lavorare con loro.

4) Il GDPR dell'Unione europea gioca a favore dei "cattivi": le vittime di ransomware in Europa sono più propense a pagare il riscatto per evitare le conseguenze legali di un attacco in caso diventasse di dominio pubblico. Anche gli Stati Uniti sono un obiettivo ma, essendo obbligatorio segnalare alle autorità tutte le violazioni subite, spesso l'interesse a pagare un riscatto è più ridotto.

L'intervista completa (in inglese) è disponibile qui.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Smart TV sempre più ficcanaso

Hacker sequestrano i server di un ospedale. Vogliono un riscatto in Bitcoin

20 dollari per compromettere una rete aziendale

''Cyberspionaggio'' contro Renzi, Monti, Draghi e ''20.000 vittime''

L'hacker dell'ISIS becca vent'anni

Commenti all'articolo (4)

25-2-2021 23:43

20-2-2021 18:32

14-2-2021 18:31

12-2-2021 16:07

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto è affidabile? - Pronto Soccorso Virus:

DISDOWN.COM - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni - Windows 8, 7, Vista:

Facciamo chiarezza tra le varie versioni di Vista - Dal processore al case:

Hard disk esterno impazzito.