Prof. Roberto Baldoni, Arturo Di Corinto, Agenzia per la Cybersicurezza Nazionale, Roma

Prof. Roberto Baldoni, Arturo Di Corinto, Agenzia per la Cybersicurezza Nazionale, Roma

Arturo Di Corinto intervistato su Dark Web e Isis

Arturo Di Corinto intervistato su Dark Web e Isis Carfagna, Di Corinto - Presentazione del Libro Riprendiamoci la Rete!

Carfagna, Di Corinto - Presentazione del Libro Riprendiamoci la Rete! Gen. A. Scalese, Di Corinto, Comando Operazioni in Rete, COR, Roma

Gen. A. Scalese, Di Corinto, Comando Operazioni in Rete, COR, Roma

Di Corinto, IBM Think Summit

Di Corinto, IBM Think Summit Arturo Di Corinto and Richard Stallman

Arturo Di Corinto and Richard Stallman Arturo Di Corinto, Col. Salvatore Verde, Palazzo Esercito, Roma

Arturo Di Corinto, Col. Salvatore Verde, Palazzo Esercito, Roma

Di Corinto: Intervista a SKyTg24: Piano nazionale Innovazione

Di Corinto: Intervista a SKyTg24: Piano nazionale Innovazione Paolo Gentiloni, Arturo Di Corinto

Paolo Gentiloni, Arturo Di Corinto Di Corinto, Intervista TG2: Hacker e donne spie

Di Corinto, Intervista TG2: Hacker e donne spie Arturo Di Corinto - Richmond Resilience Forum, Gubbio

Arturo Di Corinto - Richmond Resilience Forum, Gubbio

Di Corinto, Comunicazione e Menzogna, Lecce

Di Corinto, Comunicazione e Menzogna, Lecce Nato Cyber seminar on cyberspace operations & security of critical infrastructures

Nato Cyber seminar on cyberspace operations & security of critical infrastructures Gen. Miglietta, Di Corinto, Nato, Solbiate Olona

Gen. Miglietta, Di Corinto, Nato, Solbiate Olona

Di Corinto, intervista RaiNews24

Di Corinto, intervista RaiNews24 Di Corinto, intervista SkyTg24: Cyberattacchi contro EMA e Pfizer

Di Corinto, intervista SkyTg24: Cyberattacchi contro EMA e Pfizer Di Corinto, Intervista Tg1: Fake news

Di Corinto, Intervista Tg1: Fake news

Di Corinto al Centro Studi Americani

“La rivoluzione dell’intelligenza artificiale e la democratizzazione della cybersecurity”, organizzato dal Centro Studi Americani in collaborazione con Crowdstrike, il 18 aprile presso la sede del Centro Studi Americani, in via Michelangelo Caetani 32 a Roma.

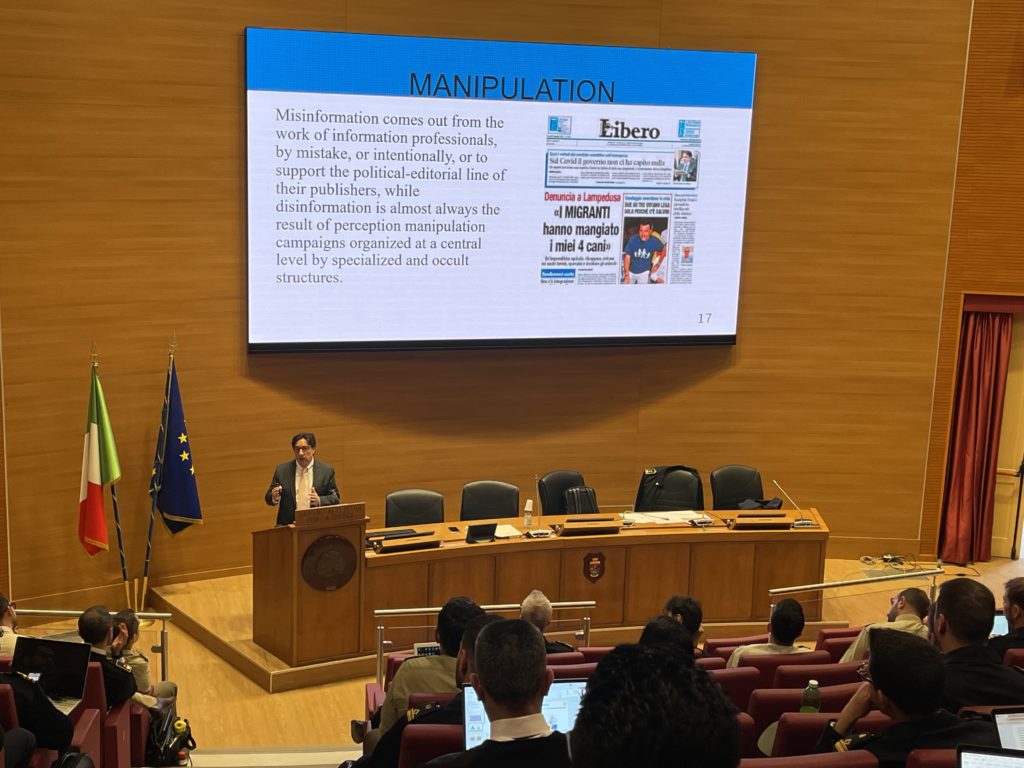

Di Corinto a lezione al CASD

Docenza nel corso ISSMI presso il Centro Alti Studi per la Difesa

Il 18 aprile Arturo Di Corinto ha tenuto una lezione al 26° corso ISSMI sul tema della Propaganda computazionale che accompagna gli attacchi cibernetici e cinetici, all’interno del Centro Alti Studi della Difesa di Roma.

L’Istituto Superiore di Stato Maggiore Interforze (ISSMI) ha il compito di implementare la formazione degli Ufficiali Dirigenti delle Forze Armate Italiane per permettere agli stessi di ricoprire incarichi di particolare importanza nell’ambito Forza Armata, Interforze ed anche in ambito Internazionale.

Metro, stipendi ancora in ritardo. Il comunicato del Cdr

Gentili lettrici e lettori di Metro,

vogliamo aggiornarvi sulla situazione del giornale. Lo scorso gennaio, al termine di una serrata trattativa, abbiamo siglato un accordo con ulteriori sacrifici a carico della redazione per mantenere in vita – a fronte di una congiuntura economico-editoriale molto difficile – questa storica testata freepress: dunque una drastica riduzione dell’organico (con prepensionamenti e dimissioni), oltre al prolungamento dei pesanti ammortizzatori sociali.

Tre mesi dopo ci troviamo con l’azienda che paga gli stipendi in grave ritardo e solo parzialmente. Una situazione insostenibile, mentre si continua a navigare a vista, senza strategie a lungo termine, con stampa e distribuzione ridotte ai minimi termini, senza alcun investimento tecnologico e con una inconsistente presenza online.

Una deriva pericolosa e inaccettabile che non può lasciarci in silenzio. Per questo le giornaliste e i giornalisti di Metro – testata pioniera del rivoluzionario fenomeno della freepress in Italia – si batteranno con ogni mezzo per impedire l’agonia e lo snaturamento di quella preziosa autorevolezza informativa che hanno costruito in oltre vent’anni di serio e costante impegno quotidiano.

Il Cdr di Metro

Assemblea dei CdR della RAI proclama lo stato di agitazione e affida a Usigrai un pacchetto di 5 giorni di sciopero

L’Assemblea dei Cdr e dei fiduciari della Rai proclama a larghissima maggioranza (8 voti contrari e un astenuto) lo stato di agitazione e affida a Usigrai un pacchetto di 5 giorni di sciopero.

L’Assemblea contesta la volontà di trasformare il Servizio Pubblico nel megafono dei partiti, e all’azienda gli accorpamenti di testate calati dall’alto che svuoterebbero Radio1 della sua vocazione all news, la mancata volontà di indire una selezione pubblica per sostituire gli oltre 100 colleghi usciti dalla Rai negli ultimi anni, il mancato rispetto degli accordi sindacali sugli organici nella Tgr, l’assenza di risorse per stabilizzare i precari che lavorano nelle reti, i tagli alle troupe e la disdetta da parte del vertice del premio di risultato.

Il documento approvato:

L’Assemblea dei Cdr e dei fiduciari della Rai, convocata online da Usigrai, esprime fortissima preoccupazione per la situazione di stallo in cui versa l’azienda.

Mentre da un lato si registra la fuga di alcuni dei volti noti della Rai verso altri competitor – con inevitabili ripercussioni anche sugli ascolti e sui bilanci aziendali – dall’altro non si difende l’autonomia del Servizio Pubblico dalla politica. L’Assemblea dei Cdr concorda con l’Usigrai: il Servizio Pubblico non può essere il megafono dei partiti. Una presa di posizione del sindacato che ha avuto eco anche al di fuori dei confini nazionali: è infatti indispensabile una missione internazionale sulla libertà di stampa nel nostro paese.

Non solo, l’informazione risulta la grande assente nel Piano Industriale. Non esistono linee guida sull’impatto che la trasformazione in digital media company avrà sul settore giornalistico. Nei gruppi di lavoro “Ottimizzazione offerta editoriale” e “Evoluzione competenze ed interventi organizzativi” non ci sono giornalisti, e per ora gli unici interventi, calati dall’alto senza alcun confronto con il sindacato, sono quelli che prevedono lo smembramento della Radio, con Gr Parlamento e la redazione sportiva che verrebbero assegnati rispettivamente a Rai Parlamento e Rai Sport, svuotando di fatto Radio1 dalla sua vocazione all news basata su informazione e sport, senza alcuna ragionevole motivazione organizzativa o industriale, senza alcun vantaggio per la testata o per l’azienda.

Tutto questo in un quadro di mancato rispetto degli accordi sindacali sugli organici della testata giornalistica regionale e di mancato turn over nelle testate nazionali, che di fatto producono una riduzione del perimetro occupazionale. Sono oltre 100 le uscite non sostituite negli ultimi anni, con conseguenti maggiori carichi di lavoro a fronte di un aumento dei prodotti informativi. Tutto questo con continui tagli al budget per le troupe e la mancanza di risorse per procedere alla stabilizzazione dei colleghi precari che lavorano nei programmi, come la Rai si è impegnata a fare con la cosiddetta fase 2.

Inoltre, il fatto che la Rai abbia più volte ribadito di non voler procedere ad una selezione pubblica – l’unica che permette un accesso trasparente in azienda – impedisce alle colleghe e ai colleghi della Tgr di potersi trasferire per ricongiungersi con i familiari o per legittime ambizioni professionali. Al contempo i trasferimenti delle colleghe e dei colleghi dai generi ai nazionali, in assenza di graduatorie concorsuali, agevolano le cosiddette “prime utilizzazioni” a chiamata diretta nei programmi, mentre il codice etico Rai impone “il ricorso a procedure concorsuali o comunque a criteri oggettivi di selezione” e di fatto creano nuovo precariato.

Non solo. Da anni l’azienda non sostituisce le colleghe in maternità, ottenendo indirettamente un vantaggio economico e aumentando, anche in questo caso, il carico di lavoro delle redazioni.

Da ultimo, in questo quadro preoccupante, si inserisce la disdetta dell’accordo sul premio di risultato, con la motivazione di volerlo allineare a quello delle altre categorie professionali. L’assemblea trova inaccettabile quanto prospettato dall’azienda al sindacato, di non voler prevedere, cioè, una parte fissa come per gli altri dipendenti e di voler legare l’erogazione ai risultati di ascolto generali della Rai e non più a quelli delle maggiori edizioni dei telegiornali, come da precedente accordo. Di fatto facendo pagare con un taglio alle retribuzioni dei giornalisti gli sprechi e le eventuali scelte editoriali sbagliate dei vertici, che non sono chiamati invece a risponderne.

Per tutte queste motivazioni l’Assemblea dei Cdr e dei fiduciari della Rai proclama lo stato di agitazione che segna l’avvio di una mobilitazione e affida all’Usigrai un pacchetto fino a 5 giorni di sciopero.

La rivoluzione dell’intelligenza artificiale e la democratizzazione della cybersecurity

“La rivoluzione dell’intelligenza artificiale e la democratizzazione della cybersecurity”, organizzato dal Centro Studi Americani in collaborazione con Crowdstrike, in programma il prossimo 18 aprile alle 17:30, si terrà presso la sede del Centro Studi Americani, in via Michelangelo Caetani 32 a Roma.

L’intelligenza artificiale generativa sta progredendo rapidamente e potrebbe rivoluzionare numerosi settori. Nonostante l’IA non sia una novità, il suo utilizzo quotidiano è comune da circa un decennio, con esempi come la ricerca Google, Maps e i servizi di traduzione. Tuttavia, è essenziale che le persone comprendano come e perché viene sviluppata questa tecnologia. La Commissione europea sta lavorando al primo quadro normativo sull’Intelligenza Artificiale, l’AI Act, per garantire che i sistemi AI all’interno dell’UE rispettino i diritti e i valori dell’Unione, come il controllo umano, la privacy e la trasparenza.

La cybersecurity è uno dei settori più promettenti per l’IA, poiché può aiutare a superare sfide come la carenza di talenti, la limitata accessibilità degli strumenti e la necessità di rispondere rapidamente agli attacchi. L’uso dell’IA generativa può fornire inoltre vantaggi operativi e competitivi nel rilevare, investigare e rispondere agli attacchi informatici, rendendo le aziende più efficienti e precise.

Machina Sapiens

Machina Sapiens, l’algoritmo che ci ha rubato il segreto della conoscenza (Il Mulino 2024) è il secondo libro della futura trilogia di Nello Cristianini sull’Intelligenza artificiale ed è un piccolo capolavoro di chiarezza. Il professore italiano, che insegna Intelligenza Artificiale all’Università di Bath, in Inghilterra, prende la mosse dalle visionarie tesi di Alan Turing, il padre dell’informatica moderna, per discettare se, come e quando le macchine artificiali possano pensare. E il risultato delle sua analisi è che, come diceva Turing, la domanda è sbagliata. La vera domanda è se le macchine che abbiamo costruito possano comprendere il mondo e parlarne con noi. La risposta è che oggi ci siamo riusciti, come aveva predetto Turing, che non solo contribuì a decifrare la macchina cifrante nazista Enigma, ma che pose le basi della teoria della computazione generale.

Oggi, dice Cristianini, assistiamo alla straordinaria evoluzione di idee vecchie di 70 anni – l’età dell’IA – perché abbiamo a disposizione qualcosa che prima non avevamo: potenza computazionale, algoritmi di machine learning efficaci e tanti dati. Più dati forniamo alla macchina, più quest’ultima può metterli in relazione, a velocità mai viste prima, sviluppando una sua “visione del mondo”. La logica è facile da comprendere se pensiamo che macchine come ChatGPT sono state pensate proprio per un compito specifico, quello di conversare con noi dandoci risposte plausibili e non di sapere tutto, o di simulare ogni forma di comportamento cognitivo umano. E tuttavia, questo non ci autorizza a pensare che non accadrà nel tempo a venire.

Alcune artificiali hanno già manifestato capacità emergenti sulla base di un mero apprendimento associativo, mostrato di essere capaci di generalizzare concetti, e trasferire conoscenze da un dominio all’altro, dalla linguistica alla matematica. E allora, senza fare fughe in avanti, per adesso basta mettersi d’accordo su cosa intendiamo per intelligenza, pensare, ragionare, tre concetti che ancora dividono filosofi e psicologi e che magari sono utilizzati in maniera impropria, sia per le macchine che per gli umani, diciamo noi. Dunque, restiamo coi piedi per terra: le GenAI, le intelligenze artificiali generative, fanno già meglio di noi in molti campi. Queste macchine sono in grado di superare test di lingua necessari a ottenere un visto o passare di grado a scuola; sono in grado di superare gli esami per l’avvocatura in America; sono in grado di analizzare sterminate quantità di dati e riscrivere sé stesse. Ma non sanno ancora prendere decisioni autonome e, in aggiunta, ogni tanto si sbagliano (“confabulano” e “allucinano”). Basta questo a definirle pappagalli stocastici? La risposta di Cristianini è no.

Poi, certo se vogliamo continuare a pensare di essere l’apice dell’evoluzione e i signori del Creato, possiamo anche farlo. D’altronde prima di Copernico si credeva che il Sole girasse intorno alla Terra, e che l’Uomo fosse al centro dell’Universo; prima di Darwin si credeva che l’Uomo non appartenesse al mondo animale; e prima di Freud si credeva che l’Io fosse padrone a casa propria. Tre ferite narcisistiche che potrebbero farci risparmiare la quarta.

Comunicato dell’assemblea di Redazione dell’Agi

L’Assemblea dei redattori dell’AGI si è riunita nuovamente a un mese dall’inizio della mobilitazione contro l’ipotesi di vendita dell’agenzia, un mese in cui i giornalisti hanno scioperato per sei giorni e messo in campo iniziative di protesta e di sensibilizzazione dell’opinione pubblica, che hanno avuto una vastissima eco mediatica, politica e istituzionale.

Nella riunione odierna è intervenuta la Direttrice responsabile Rita Lofano, che ha spiegato di comprendere le preoccupazioni della redazione invitando però ad avere fiducia nell’editore. L’Assemblea manifesta forte insoddisfazione per un intervento che si ritiene tardivo e non chiarificatore rispetto agli ultimi sviluppi dell’ipotesi di cessione dell’agenzia. La Direttrice ha anche suggerito di “riallacciare un dialogo con l’editore”, dialogo che il Cdr ha con insistenza tentato di tenere vivo in queste settimane, senza tuttavia ottenere risposte.

L’Assemblea ricorda, inoltre, lo sforzo e la responsabilità con cui la redazione ha sempre risposto nel corso degli ultimi anni ad iniziative editoriali messe in campo e poi progressivamente abbandonate, senza ragioni esplicite né spiegazioni, da parte delle direzioni che si sono succedute.

Nei prossimi giorni verranno promosse altre iniziative per tenere viva l’attenzione sulle criticità di una possibile operazione che metterebbe a rischio il ruolo di fonte primaria dell’agenzia, per sua natura autonoma e indipendente. L’Assemblea ribadisce la piena fiducia al Cdr in questo delicato frangente e gli affida un ulteriore pacchetto di tre giorni di sciopero che si aggiungono ai tre già deliberati.

The Eye of the Master

The Eye of the Master. A social history of Artificial Intelligence

L’intelligenza artificiale non è neutrale. Come ogni tecnologia, risente della temperie culturale e dei modelli socioeconomici all’interno dei quali è stata ideata e sviluppata, ma l’IA, più di tutte, riproduce il comando capitalista dell’occhio del padrone, sottraendo all’umano, riproducendole, le sue qualità più intime, con il fine di sostituirlo nel processo produttivo. È questa la tesi di Matteo Pasquinelli nel libro The Eye of the Master. A social history of Artificial Intelligence, di recente pubblicato da Verso Books (2023) e appena arrivato in alcune librerie italiane.

La tesi, non proprio originale, ma molto documentata e rigorosamente descritta nel libro, è che l’IA rappresenti solo un altro passaggio dell’automazione del lavoro umano che porta inevitabilmente all’alienazione del lavoratore separandolo dal prodotto della sua fatica. Prima accadeva con l’operaio specializzato, oggi accade ai turchi meccanici che annotano i dati di addestramento dell’IA e si occupano dell’allineamento di ChatGPT.

Portando ad esempio il Principio di Babbage e pescando a piene mani nella storia della cibernetica, l’autore argomenta come l’IA sia quindi il culmine dell’espropriazione delle capacità cognitive dei colletti bianchi, secondo lo stesso processo industriale che, cominciato con l’espropriazione delle terre, le enclosures, trasformerà agricoltori, artigiani e piccoli proprietari in sottoproletari urbani a caccia di lavoro nelle fabbriche col telaio meccanico.

Per dirla col linguaggio dell’autore, l’IA che nasce dalla segmentazione industriale dei compiti lavorativi, passa per la raccolta di dati prodotti nei circuiti del loisir culmina inevitabilmente nella pratica estrattivista dell’attuale capitalismo della sorveglianza come l’ha chiamato Shoshana Zuboff Perché, sempre secondo l’autore, l’essenza dell’IA non è replicare la cognizione umana, ma codificare e automatizzare le pratiche sociali e i rapporti di potere che derivano dalla divisione del lavoro. Pasquinelli la chiama the labour theory of automation.

Editoria: solidarietà Coordinamento Cdr Agenzie di stampa a Agi e Dire

“Il coordinamento dei Cdr delle Agenzie di stampa esprime solidarietà ai colleghi dell’Agi, di nuovo in sciopero nell’ambito della vertenza sulla vendita dell’agenzia e in difesa dei livelli occupazionali interni e del ruolo delle agenzie di stampa come fonte primaria di informazione, fondamentale per l’intero sistema dei media italiani; conferma la propria presenza al presidio indetto dai colleghi dell’Agi per oggi in piazza della Rotonda, a Roma. Il Coordinamento manifesta inoltre la sua solidarietà ai colleghi della Dire, in sciopero per chiedere di sanare definitivamente la posizione dei colleghi della redazione romana sospesi dall’azienda, ancora in attesa di vedere rispettati i propri diritti”.

CRIPTOVALUTE: SU IRIDE IN CAMBIO DI DATI Il Garante Privacy avverte Worldcoin

Se il progetto Worldcoin, basato sulla scansione dell’iride per verificare l’identità degli utenti approdasse in Italia, con ogni probabilità violerebbe il Regolamento Ue, con tutte le conseguenze di carattere sanzionatorio previste dalla normativa.

Questo in sintesi l’avvertimento che il Garante Privacy ha inviato a Worldcoin Foundation, che sostiene il progetto lanciato dall’amministratore delegato di OpenAI, Sam Altman, per poter scambiare cryptovalute, dopo i primi riscontri forniti dalla società nell’ambito dell’istruttoria avviata nei mesi scorsi dall’Autorità.

Il protocollo Worldcoin ha l’obiettivo di creare un’identità (World ID) e una rete finanziaria (basata sulla cryptovaluta WLD) a livello globale. Al centro del progetto l’Orb, un dispositivo biometrico che scansiona il volto e l’iride, appunto, un codice identificativo univoco a livello mondiale per ciascun individuo – World ID – in grado, secondo la Worldcoin Foundation, di distinguere gli esseri umani dai prodotti dell’intelligenza artificiale.

Anche se i dispositivi Orb non sono ancora funzionanti in Italia, i cittadini italiani possono già scaricare, dagli app store, la World App, fornire i relativi dati personali e prenotare i propri WLD token gratuiti.

Orb, World ID e World App, strettamente interconnessi tra loro, costituiscono l’ecosistema Worldcoin.

Dalle informazioni ricevute dalla società e da quelle reperibili sul sito della stessa, l’Autorità ritiene che il trattamento dei dati biometrici basato sul consenso degli aderenti al progetto, rilasciato sulla base di una informativa insufficiente, non può essere considerato una base giuridica valida secondo i requisiti richiesti dal Regolamento europeo.

Oltretutto, la promessa di ricevere WLD token gratuiti da parte di Wordcoin incide negativamente sulla possibilità di esprimere un consenso libero e non condizionato al trattamento dei dati biometrici effettuato attraverso gli Orb.

Infine, i rischi del trattamento risultano ulteriormente amplificati dall’assenza di filtri per impedire l’accesso agli Orb e alla World App ai minori di 18 anni.

Il provvedimento del Garante è in corso di pubblicazione nella Gazzetta Ufficiale.

Roma, 2 aprile 2024

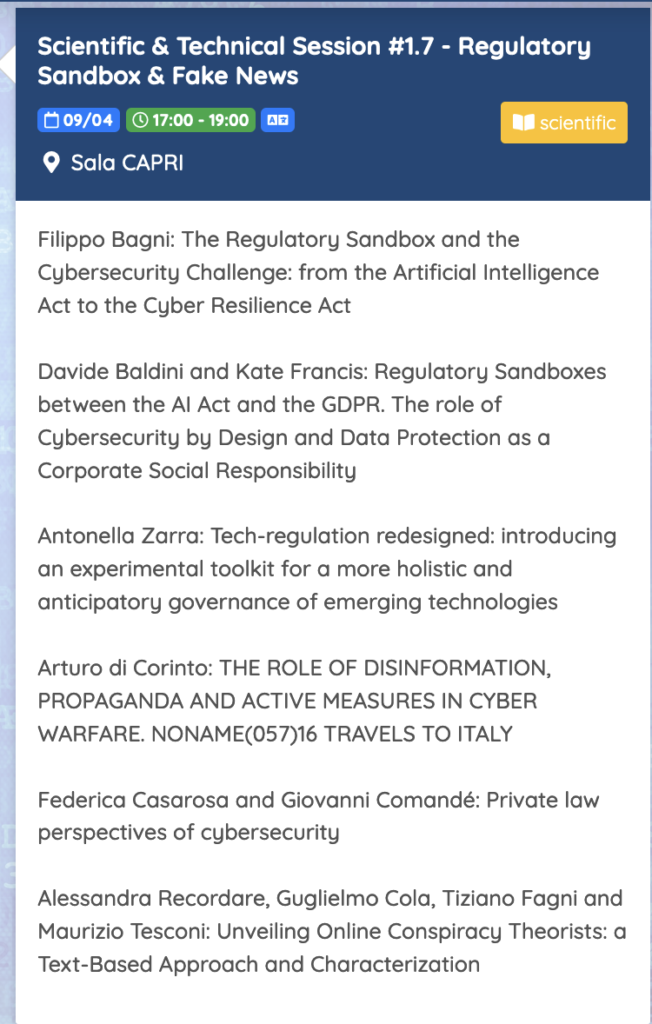

Propaganda e cyberwarfare a ITASEC24

Durante l’ottava edizione di ITASEC (https://itasec.it/), il giorno 9 aprile verrà presentato il mio paper sulla propaganda computazionale.

Itasec è l’annuale conferenza italiana sulla cybersicurezza organizzata dal Cybersecurity National Lab. del CINI in collaborazione con l’Agenzia per la Cybersicurezza Nazionale (ACN), si terrà a Salerno dall’8 all’11 aprile 2024, presso il Grand Hotel Salerno.

ITASEC24

L’ottava edizione di ITASEC (https://itasec.it/), l’annuale conferenza italiana sulla cybersicurezza organizzata dal Cybersecurity National Lab. del CINI in collaborazione con l’Agenzia per la Cybersicurezza Nazionale (ACN), si terrà a Salerno dall’8 all’11 aprile 2024, presso il Grand Hotel Salerno.

Alla Conferenza, in presenza, parteciperanno ricercatori e professionisti impegnati nei vari campi della cybersicurezza, provenienti dal settore privato e da quello pubblico, dall’università, dall’industria, dagli enti di ricerca e dal settore governativo.

Tramite il sito https://itasec.it/registration-partecipants/ è possibile iscriversi alla conferenza e ai workshop scientifici di lunedì 8 aprile.

Nella speranza di incontrarci a Salerno, porgiamo i più cordiali saluti.

Il Team del Cybersecurity National Lab – CINI

TELEMARKETING, GARANTE PRIVACY: AL VIA IL CODICE DI CONDOTTA

COMUNICATO STAMPA

TELEMARKETING, GARANTE PRIVACY: AL VIA IL CODICE DI CONDOTTA

Accreditato l’Organismo di monitoraggio per la piena efficacia delle nuove regole

Con l’accreditamento dell’Organismo di monitoraggio (OdM) si completa l’iter per la piena applicazione del Codice di condotta che regola le attività di teleselling e di telemarketing. Il Codice, che ha l’obiettivo di tutelare gli utenti dalle chiamate indesiderate, acquisterà piena efficacia dal giorno successivo alla sua pubblicazione nella Gazzetta Ufficiale.

L’Autorità ha ritenuto che l’OdM – proposto da associazioni di committenti, call center, teleseller, list provider e associazioni di consumatori – sia in possesso dei requisisti previsti dal Regolamento Ue, tra i quali un adeguato livello di competenza, indipendenza e imparzialità per lo svolgimento dei compiti di controllo sull’applicazione del Codice da parte degli aderenti.

Le società che aderiranno al Codice, si impegneranno ad adottare misure specifiche per garantire la correttezza e la legittimità dei trattamenti di dati svolti lungo tutta la “filiera” del telemarketing. Dovranno raccogliere consensi specifici per le singole finalità (marketing, profilazione, ecc.), informare in maniera precisa le persone contattate sull’uso dei loro dati, assicurando il pieno esercizio dei diritti previsti dalla normativa privacy (opposizione al trattamento, rettifica o aggiornamento dei dati). Le società inoltre saranno tenute ad effettuare una valutazione di impatto nel caso svolgano trattamenti automatizzati, compresa la profilazione, che comportano un’analisi sistematica e globale di informazioni personali.

Per contrastare il fenomeno del “sottobosco” dei call-center abusivi il Codice di condotta stabilisce l’applicazione di una penale o la mancata corresponsione della provvigione per ogni contratto stipulato a seguito di un contatto promozionale senza consenso.

Roma, 18 marzo 2024

La propaganda computazionale e le interferenze hacker

È stato pubblicato dall’AICA il nuovo numero di MondoDigitale interamente dedicato alla cybersicurezza, risultato della collaborazione con l’Agenzia per la Cybersicurezza Nazionale (ACN).

Il numero speciale si apre con un editoriale a cura di Bruno #Frattasi, direttore generale dell’ACN, e presenta diversi contributi scritti dagli esperti dell’ACN:

1. METRICHE ED INDICATORI DELLO STATO DI ESPOSIZIONE CYBER DEL PAESE

Luca Montanari, Ph.D.

2. LA PROPAGANDA COMPUTAZIONALE E LE INTERFERENZE HACKER

Arturo Di Corinto

3. GOVERNO DEI SISTEMI DI INTELLIGENZA ARTIFICIALE: ASPETTI DI CYBERSICUREZZA

Luca Nicoletti, Monica Scannapieco, Mara Sorella, Marco Centenaro

4. FORMAZIONE IN CYBERSICUREZZA: SFIDE E OPPORTUNITÀ

Paolo Atzeni, Bernardo Palazzi

ELEA 9003, Storia del primo calcolatore elettronico italiano

Nel 1949 Adriano Olivetti comincia a immaginare il nuovo futuro della sua azienda e il percorso che porterà la Olivetti, dieci anni più tardi, a presentare al mondo l’Elea 9003, il primo calcolatore elettronico commerciale progettato e prodotto in Italia. A realizzarlo, in un piccolo laboratorio pisano, è un gruppo di giovani diretto dal visionario ingegnere italo-cinese Mario Tchou.

L’Elea 9003 sarà un successo dal punto di vista tecnologico e scientifico e un modello innovativo sotto molti altri aspetti: dal metodo di lavoro al design firmato da Ettore Sottsass, dalle suggestioni culturali fino alle strategie di marketing.

Il progetto Elea fu chiuso a causa della morte, avvenuta in un singolare incidente automobilistico, di Mario Tchou, che seguiva di un solo anno la morte di Adriano Olivetti, avvenuta per infarto su un treno.

Successivamente, nel 1964, Pier Giorgio Perotto e i suoi collaboratori progettarono e realizzarono per la Olivetti la Programma 101, il primo personal computer al mondo. Un calcolatore pensato per tutti, che prevedeva un rapporto diretto, personale, tra l’utente e la macchina. Questo computer da scrivania prodotto a Ivrea fu usato dalla NASA per la missione Apollo 11.

ELEA 9003, Storia del primo calcolatore elettronico italiano, Maurizio Gazzarri, 2021, Edizione di Comunità.

La Fnsi sostiene le denunce presentate da Rsf alla Cpi per crimini di guerra contro i giornalisti a Gaza

La Federazione nazionale della stampa italiana appoggia formalmente le due denunce presentate da Reporters sans frontières alla Corte penale internazionale per crimini di guerra commessi dall’esercito israeliano ai danni dei giornalisti palestinesi a Gaza. A partire dal 7 ottobre 2023 sono – secondo i dati di Rsf – 103 i giornalisti e gli operatori dell’informazione uccisi nella terribile rappresaglia su Gaza da parte di Israele. Nella prima denuncia, presentata alla fine di ottobre, si menzionano in particolare i casi di 9 giornalisti uccisi dal 7 ottobre e due feriti nell’esercizio delle loro funzioni e la distruzione intenzionale, totale o parziale, delle sedi di più di 50 organi di stampa a Gaza.

Per Rsf, «gli attacchi subiti dai giornalisti palestinesi a Gaza corrispondono alla definizione data dal diritto internazionale umanitario di un attacco indiscriminato e costituiscono pertanto crimini di guerra ai sensi dell’articolo 8.2.b. dello Statuto di Roma». «Anche considerando –aggiunge l’organizzazione – che questi giornalisti siano stati vittime di attacchi contro obiettivi militari legittimi, come sostengono le autorità israeliane, questi attacchi hanno comunque causato danni manifestamente eccessivi e sproporzionati ai civili e costituiscono comunque un crimine di guerra ai sensi dello stesso articolo».

Nella prima denuncia si fa menzione anche della morte di un giornalista israeliano ucciso in un kibbutz mentre documentava l’assalto di Hamas.

Nella seconda denuncia per crimini di guerra Rsf cita la morte di sette giornalisti palestinesi, uccisi a Gaza tra il 22 ottobre e il 15 dicembre e chiede alla procura internazionale di indagare più ampiamente su tutti i giornalisti palestinesi uccisi dall’esercito israeliano dal 7 ottobre. Per l’organizzazione indipendente ci sono «fondati motivi» per ritenere che i giornalisti interessati da questa denuncia siano stati vittime di attacchi assimilabili a crimini di guerra. Secondo le informazioni raccolte da Rsf, «questi giornalisti potrebbero essere stati deliberatamente presi di mira in quanto giornalisti».

La Federazione della stampa si associa e sostiene le denunce presentate da Rsf, chiedendo alla Corte penale internazionale di indagare su questi crimini e assicurare gli eventuali responsabili alla giustizia. Chiede inoltre che questi crimini siano giudicati in via prioritaria dalla Cpi. «Non giustifichiamo – sottolinea la segretaria generale della Fnsi, Alessandra Costante – la violenza e la brutalità con le quali il 7 ottobre i terroristi di Hamas hanno attaccato lo Stato israeliano, e siamo vicini alla popolazione per il dramma degli ostaggi. Ma non possiamo tacere che da quel 7 ottobre sono morti nel conflitto decine di giornalisti e operatori dei media palestinesi: sono diventati obiettivi di guerra e questo è inaccettabile».

Costante ribadisce quindi l’appello promosso dalla Ifj a far cessare gli attacchi nei confronti dei civili e degli operatori dei media e la «forte preoccupazione» espressa dall’Alto Commissario Onu per i diritti umani per il «numero elevato» di giornalisti palestinesi uccisi a Gaza.

LA MINACCIA CYBER E LE STRATEGIE DI PREVENZIONE E PROTEZIONE

Seminario di formazione per giornalisti presso la sede di Banca d’Italia

PROGRAMMA

Banca d’Italia, sala Stringher, via delle Quattro Fontane 121/123, ROMA

Martedì 27 febbraio 2024

LA MINACCIA CYBER E LE STRATEGIE DI PREVENZIONE E PROTEZIONE

9.00 – 9.10

Apertura dei lavori

Giuseppe Zingrillo

Capo Dipartimento Informatica (BdI)

9.10 – 9.50

L’evoluzione dello scenario

della minaccia cyber

Pasquale Digregorio

Divisione CERTBI (BdI)

9:50 – 10.30

L’Agenzia per cybersicurezza nazionale: storia, missione, obiettivi

Arturo Di Corinto (ACN)

10.30 – 10.40

coffee-break

10.40 – 11.20

Awareness, formazione

e resilienza cibernetica

Bernardo Palazzi (ACN)

11.20 – 12.00

Il CERT della Banca d’Italia e le attività di contrasto proattivo della minaccia cyber

Simone Ciccarone

Divisione CERTBI (BdI)

12.00 – 12.30

Visita alla mostra Data Detox

“un io digitale più sano e consapevole”

Annalisa Vitale e Chiara Ferretti

Divisione CERTBI (BdI)

12:30 – 13:10

Profili di cybersicurezza dell’attività giornalistica: protezione di dati, fonti e gestione di data breach

Andrea Biasiol

Divisione Relazioni con i media (BdI)

13.10 – 13.20

Chiusura dei lavori

Angela Barbaro

Capo Servizio Comunicazione (BdI)

PSICOPOLITICA

Psicopolitica. Il neoliberalismo e le nuove tecniche del potere, Byung Chul Han (Nottetempo, 2016).

Più siamo connessi, più siamo sottomessi. L’uso devozionale dello smartphone, quasi un rosario, che ludicizza ogni attività, ogni esperienza, è lo strumento della sottomissione. Attraverso di esso ci auto monitoriamo e ci offriamo al potere impersonale dei Big Data. L’analisi dei Big Data servirà a estrarre profili sociometrici dei soggetti liberamenti servi di cui prevedere ogni futuro comportamento: per associazione con quelli precedenti, e con quelli di chi ci somiglia.

È questa l’espressione più compiuta del dataismo, la religione dei dati, che tutto calcola e tutto misura.

In questa sottomissione volontaria, questo automonitoraggio, che si sviluppa secondo le linee di costruzione del capitalismo della sorveglianza, emerge la faglia di frattura che, secondo Byung-Chul Han, distingue la biopolitica dalla psicopolitica. Per il filosofo coreano, naturalizzato tedesco, la biopolitica è infatti basata su presupposti disciplinari, intesi nel senso foucaultiano del termine, mentre la psicopolitica è l’autocontrollo del comportamento orientato all’ottimizzazione della performance, ma trasvestito da divertimento.

Mentre si sente l’eco delle parole di Shoshana Zuboff (che più estesamente ha sviluppato il concetto di capitalismo della sorveglianza), le tesi di Han non sono molto diverse da quelle di Raffaele Simone, psicolinguista e filosofo italiano, che ha definito “mostro mite” questa ludicizzazione della comunicazione che produce dati per l’industria estrattiva del web, al fine di profilare i comportamenti, segmentare i consumatori, targettizzare gli elettori, addomesticare il dissenso.

Il libro è stato pubblicato in Italia nel 2016, quando ancora non c’era ChatGPT, ma questa sottomissione volontaria al potere, e il suo prodotto, la generazione di dati predittivi, possiamo ben immaginare che sia il pranzo di gala dell’Intelligenza Artificiale che da quell’industria della sorveglianza nasce, estraendone il sapere sconfinato della comunicazione sociale.

Solidarietà a Giuseppe Bascietto

| L’Associazione Stampa Romana esprime solidarietà a Giuseppe Bascietto, giornalista freelance addetto stampa della Cisl di Roma, definito su Facebook da Francesco Aiello, sindaco di Vittoria, in provincia di Ragusa, “Un delinquente che usa la penna come i killer usano la pistola”. Bascietto ha messo in relazione in un suo articolo l’omicidio di Giovanni Russo, avvenuto lo scorso 27 febbraio e confessato da Alex Ventura, esponente dell’omonimo clan, con l’attività di spaccio di droga gestita nella cittadina da una rete di organizzazioni criminali siciliane e calabresi. Il violento attacco da parte del primo cittadino è un fatto gravissimo, che suona come un’intimidazione a Bascietto e tutti quelli che fanno informazione in un territorio difficile, rischiando anche la propria incolumità personale, che autorità e istituzioni dovrebbero tutelare e non esporre e mettere in pericolo. La Segreteria dell’Associazione Stampa Romana |

Disinformazione e manipolazione delle percezioni

Disinformazione è ogni tentativo intenzionale e organizzato di manipolare le percezioni del ricevente di una comunicazione attraverso la manipolazione dell’informazione a lui diretta. Strumento della polizia segreta sovietica, la GPU, che gli diede il nome, dezinformatzija, per avvelenare radio, tv e stampa, già a questo livello si confonde con la cattiva informazione prodotta dai circuiti giornalistici tradizionali. Oggi però quest’ultima la chiamiamo Misinformation e ammettiamo che possa essere frutto di un errore, dipendente da motivazioni ideologiche, ragioni di mercato oppure da operazioni di influenza, le così dette Misure attive. Di tutto questo parla il libro, a cura di Luigi Sergio Germani, edito nel 2017 da Eurilink University Press con questo titolo: Disinformazione e Manipolazione delle percezioni. Una nuova minaccia al sistema paese.

Nonostante siano passati cinque anni dalla sua pubblicazione, praticamente un’era geologica nell’epoca di Internet che usa strumenti digitali e automatizzati per realizzare disinformazione e propaganda, la sua utilità sta nella chiarezza con cui approfondisce le basi della disinformazione nei vari campi, conflitto tra gli Stati, conflitti intra-Stato, guerre ideologiche e religiose. Il testo correttamente individua la disinformazione come strumento antico ad uso di élite di potere, gruppi di pressione, criminalità organizzata. Perfino dalle Mafie, come correttamente sostiene Roberto Pennisi nelle pagine del libro

in cui ricorda che obiettivo delle Mafie è far credere di non esistere a chi le combatte, e di far credere di esistere a chi vogliono sottomettere.

Un altro elemento a favore del libro è la chiara differenziazione delle operazioni disinformative in base al bersaglio e cioè, da una parte le operazioni finalizzate e manipolare la percezione di ampi target di persone, l’opinione pubblica, utilizzando gli strumenti del Web e dei mass media; dall’altra parte, le operazioni finalizzate a ingannare i decisori, servizi di intelligence, politici, generali e ambasciatori per indurre il target a fare errori di valutazione intervenendo sui loro pari e sugli stessi servizi di intelligence.

Poiché non è sempre facile definire cosa sia la disinformazione secondo gli autori dei vari saggi riuniti nel libro concordano che ci sono sempre dei concetti trasversali che la sottendono e ribadiscono che la disinformazione è un’azione deliberata e intenzionale; riguarda notizie, messaggi, informazioni e narrative; ha lo scopo di influenzare e di ingannare, l’opinione pubblica o un avversario, oppure di oscurare la verità rendendola “opaca”. Tutto questo sfruttando un paradosso psicologico, come dice nel libro Francois Gere: la disinformazione perfetta non si farà mai riconoscere, rimarrà dentro di noi come informazione anche per tutta la vita.

Tuttavia, un’informazione falsa allignerà più facilmente laddove la credulità, la polemica politica e le divisioni sociali sono più forti.

Netwar, come cambia l’hacktivismo nella guerra cibernetica

Netwar, come cambia l’hacktivismo nella guerra cibernetica

- Arturo Di Corinto

DOI: https://doi.org/10.32091/RIID0129

TITOLO: Netwar, come cambia l’hacktivismo nella guerra cibernetica

Parole chiave: Guerra dell’informazione, Guerra in Rete, Guerra cibernetica, Hacktivismo, Cybersicurezza

ABSTRACT: La disponibilità delle tecnologie di comunicazione influenza le attività e la formazione stessa dei gruppi e dei movimenti della società civile. Con la diffusione di massa di Internet e del Web, la Rete è diventata un campo di battaglia per gli attivisti digitali.

Molte delle pratiche di informazione, contestazione e sabotaggio tipiche dei movimenti di protesta sociale sono state digitalizzate e riversate in Rete. Protagonisti in questo scenario sono gli hacktivisti, gli hacker-attivisti che hanno usato la Rete per autorganizzarsi, fare propaganda, controinformazione, e condurre azioni politiche dirette.

I loro obbiettivi e i loro metodi degli inizi erano quelli dell’infowar, la “guerra” d’informazione e propaganda, ma oggi gli hacktivisti sono entrati di prepotenza nelle guerre guerreggiate: spesso arruolati su una base ideologica, talvolta usati come mercenari, sono arrivati ad accompagnare i conflitti cinetici, le guerre vere e proprie.

Si tratta di una mutazione graduale e forse attesa, ma poco presente nel dibattito pubblico e accademico. Con questo articolo vorremmo contribuire a tracciare l’evoluzione di questa trasformazione culminata nella creazione di vere e proprie milizie di hacktivisti digitali impegnati nel conflitto Russo-Ucraino.

Charting digital sovereignity. A survival playbook.

T alvolta chi parla di rischio cibernetico lo fa guardando dal buco della serratura. Il rischio cyber, infatti, viene spesso concettualizzato come un rischio tecnico affrontabile con strumenti repressivi e di polizia, quando invece, essendo un rischio industriale, tecnologico e geopolitico, richiede altri strumenti di contrasto e lo sviluppo di politiche adeguate che mettano in relazione il rischio a molteplici dimensioni.

Una è quella dell’evoluzione tecnologica. Si pensi al Quantum computing, che sarà in grado di rompere le chiavi crittografiche basate sulla Rsa, e che sono a presidio delle transazioni commerciali in rete. Un rischio cibernetico che va affrontato attraverso un programma di sviluppo tecnologico e industriale di quella che chiamiamo Crittografia post quantum.

Ancora, il rischio cibernetico va individuato come rischio legato allo sviluppo e all’accesso pubblico di modelli generativi di intelligenza artificiale in grado di produrre deepfake così convincenti da farci credere di tutto. Un pericolo serio soprattutto in un anno, il 2024, che vede alle elezioni la metà della popolazione mondiale.

E che dire dei supercomputer e della filiera tecnologica globale? È noto che la strategia americana per rallentare lo sviluppo tecnologico ed economico della Cina, punta a escludere il paese del Dragone dalla filiera dei microprocessori. Altrimenti che armi potrebbe sviluppar la Cina se ne avesse l’accesso?

Ai problemi geopolitici vanno affiancati quelli regolamentari. Ad esempio: che effetto avranno tutte le leggi, i regolamenti europei, per garantire la protezione delle infrastrutture critiche e la catena di approvvigionamento delle nostre industrie prese costantemente di mira dalle canaglie statuali che hanno già hackerato SolarWinds e Kaseya?

Riusciranno le imprese Europee di Intelligenza Artificiale a rimanere agganciate alle aziende di punta americane e cinesi?

Per Roberto Baldoni, autore del libro Charting digital sovereignity: a survival playbook. How to assess and to improve the level of digital sovereignty of a country (Self published, 2024), trovare risposte a queste domande è essenziale per sfruttare in modo sicuro le opportunità economiche e i progressi offerti dalla tecnologia dell’informazione. Ma l’autore va anche oltre e affronta il tema della compliance aziendale rispetto alle normative sempre più complesse a cui devono sottostare e quello, centrale, della formazione di nuove competenze cyber, il vero tallone d’Achille di ogni organizzazione che voglia per proteggere una superficie digitale sempre più espansa e interconnessa.

Il libro di Roberto Baldoni approfondisce questi temi alla confluenza tra geopolitica, sicurezza nazionale e globalizzazione, con l’auspicio di offrire, come dice l’autore, una guida per affrontare queste sfide in modo efficace, attraverso l’adozione di un nuovo concetto di sovranità digitale offrendo una metodologia strategica per attuarlo.

Attraverso casi di studio che analizzano i livelli di sovranità digitale negli Stati Uniti, in Cina, nell’UE e in Italia, il libro offre approfondimenti importanti per politici, leader del settore, esperti di sicurezza, studenti e appassionati di tecnologia.

Roberto Baldoni è stato il primo direttore generale dell’Agenzia per la cybersicurezza nazionale italiana dal 2021 al 2023. In precedenza, è stato vicedirettore generale dell’intelligence italiana per quattro anni. Con oltre vent’anni di esperienza come professore di informatica presso l’Università La Sapienza di Roma, e i suoi contributi chiave includono la progettazione della nuova architettura italiana di sicurezza informatica, la legge sul “perimetro di sicurezza nazionale per il cyber” e la strategia italiana di sicurezza informatica per il periodo 2022-2026.

La brigata dei bastardi

La Brigata dei bastardi. La vera storia degli scienziati e delle spie che sabotarono la bomba atomica nazista di Sam Kean (Adelphi, 2022) è la storia dell’impresa degli uomini straordinari che cercarono in tutti i modi di impedire alla Germania di costruire la bomba atomica. La bomba, ne erano convinti, avrebbe cambiato le sorti della guerra, e del mondo. E chi ci lavorava andava fermato.

Sullo sfondo, uno scenario concitato come solo una guerra mondiale poteva disegnare, e che su un fronte vedeva i coniugi Joliot-Curie aiutare la Resistenza contro il nazismo, e il fisico ebreo Samuel Goudsmith diventare una spia, mentre il simpatizzante comunista Oppenheimer guidava il progetto Manhattan; sul fronte opposto si schieravano il nobel per la chimica Otto Hahn, il teorico della fisica quantistica Werner Heisenberg e il fisico militare Kurt Diebner, tutti impegnati a inseguire il sogno della fissione nucleare. Con un’importante differenza: i fisici tedeschi, poi celebrati come demiurghi della scienza, all’epoca erano al servizio del Terzo Reich e per questo andavano fermati prima che, questo era il timore degli Alleati, Werner Von Braun, su ordine di Hitler, potesse montare delle testate nucleari sui razzi V1 che già devastavano Londra.

Un pericolo che aveva cominciato a materializzarsi nel 1939 quando, su richiesta di Diebner, un piccolo gruppo di scienziati venne convocato per fondare il Club dell’Uranio, dal nome della preziosa sostanza necessaria a costruire la bomba atomica. Un evento di cui pochi scienziati compresero all’epoca la gravità costringendo successivamente gli Alleati ad avventurosi tentativi di bloccarne lo sviluppo, sabotando fabbriche di produzione di acqua pesante, necessarie per gli esperimenti atomici, o affondando traghetti pieni di civili a bordo pur di rallentare le scoperte dei nazisti.

Mentre il libro è una preziosa guida per capire la storia e i fondamenti della fisica nucleare, la vicenda raccontata da Kean è anzitutto la storia di quel gruppo di intrepidi, i “bastardi del gruppo Alsos”, appunto, incaricati di rapire i fisici dell’Asse per rallentare il progetto atomico tedesco e non farli cadere in mano dei Russi. Tra questi l’anticomunista Boris Pash che in patria spiava Oppenhmeir, poi l’amico-nemico di Heisenberg, il fisico Samuel Goudsmith, e infine il poliglotta campione di baseball, Moe Berg, al servizio dell’OSS, che, nel 1944, arriverà fino in Italia per sabotare il progetto nazista. Nel mezzo, un racconto, a tratti epico, dei tentativi, e degli errori, per preparare lo sbarco in Normandia, l’eroismo dei sabotatori inglesi di Vemork, il sacrificio della Resistenza norvegese e il ruolo dei fisici italiani come Enrico Fermi, che costruirono il primo reattore nucleare in grafite.

LAVORO: DAL GARANTE PRIVACY NUOVE TUTELE PER LA EMAIL DEI DIPENDENTI

Varato un Documento di indirizzo sulla conservazione dei metadati

I datori di lavoro pubblici e privati che per la gestione della posta elettronica utilizzano programmi forniti anche in modalità cloud da oggi hanno a disposizione nuove indicazioni utili a prevenire trattamenti di dati in contrasto con la disciplina sulla protezione dei dati e le norme che tutelano la libertà e la dignità dei lavoratori.

Il Garante per la protezione dei dati personali ha infatti adottato un documento di indirizzo denominato “Programmi e servizi informatici di gestione della posta elettronica nel contesto lavorativo e trattamento dei metadati” rivolto ai datori di lavoro pubblici e privati.

Il documento nasce a seguito di accertamenti effettuati dall’Autorità Garante per la protezione dei dati personali dai quali è emerso che alcuni programmi e servizi informatici per la gestione della posta elettronica, commercializzati da fornitori anche in modalità cloud, sono configurati in modo da raccogliere e conservare – per impostazione predefinita, in modo preventivo e generalizzato – i metadati relativi all’utilizzo degli account di posta elettronica dei dipendenti (ad esempio, giorno, ora, mittente, destinatario, oggetto e dimensione dell’e-mail). In alcuni casi è emerso anche che i sistemi non consentono ai datori di lavoro di disabilitare la raccolta sistematica dei dati e ridurre il periodo di conservazione.

Con il documento odierno il Garante chiede quindi ai datori di lavoro di verificare che i programmi e i servizi informatici di gestione della posta elettronica in uso ai dipendenti (specialmente in caso di prodotti di mercato forniti in cloud o as-a-service) consentano di modificare le impostazioni di base, impedendo la raccolta dei metadati o limitando il loro periodo di conservazione ad un massimo di 7 giorni, estensibili, in presenza di comprovate esigenze, di ulteriori 48 ore. Periodo considerato congruo, sotto il profilo prettamente tecnico, per assicurare il regolare funzionamento della posta elettronica in uso al lavoratore.

I datori di lavoro che per esigenze organizzative e produttive o di tutela del patrimonio anche informativo del titolare (in particolare, ad esempio, per specifiche esigenze di sicurezza dei sistemi) avessero necessità di trattare i metadati per un periodo di tempo più esteso, dovranno espletare le procedure di garanzia previste dallo Statuto dei lavoratori (accordo sindacale o autorizzazione dell’ispettorato del lavoro). L’estensione del periodo di conservazione oltre l’arco temporale fissato dal Garante può infatti comportare un indiretto controllo a distanza dell’attività del lavoratore.

Chinese vs dutch military

Chinese state-backed hackers broke into a computer network that’s used by the Dutch armed forces by targeting Fortinet FortiGate devices.

“This [computer network] was used for unclassified research and development (R&D),” the Dutch Military Intelligence and Security Service (MIVD) said in a statement. “Because this system was self-contained, it did not lead to any damage to the defense network.” The network had less than 50 users.

The intrusion, which took place in 2023, leveraged a known critical security flaw in FortiOS SSL-VPN (CVE-2022-42475, CVSS score: 9.3) that allows an unauthenticated attacker to execute arbitrary code via specially crafted requests.

Successful exploitation of the flaw paved the way for the deployment of a backdoor dubbed COATHANGER from an actor-controlled server that’s designed to grant persistent remote access to the compromised appliances.

Cloudflare databreach

Cloudflare has revealed that it was the target of a likely nation-state attack in which the threat actor leveraged stolen credentials to gain unauthorized access to its Atlassian server and ultimately access some documentation and a limited amount of source code.

The intrusion, which took place between November 14 and 24, 2023, and detected on November 23, was carried out “with the goal of obtaining persistent and widespread access to Cloudflare’s global network,” the web infrastructure company said, describing the actor as “sophisticated” and one who “operated in a thoughtful and methodical manner.”

As a precautionary measure, the company further said it rotated more than 5,000 production credentials, physically segmented test and staging systems, carried out forensic triages on 4,893 systems, reimaged and rebooted every machine across its global network.

Processo per gli scontri al Circo Massimo nel 2020, la Fnsi parte civile

Il gup presso il tribunale di Roma ha ammesso la costituzione di parte civile della Federazione nazionale della Stampa italiana nel processo, avviato con rito abbreviato, a carico di undici persone accusate di aver violentemente aggredito i giornalisti e le forze dell’ordine in occasione dell’imponente manifestazione no vax organizzata al Circo Massimo da gruppi neofascisti il 6 giugno 2020. In quell’occasione, il giornalista freelance Thomas Cardinali rischiò di perdere un occhio dopo essere stato colpito dai facinorosi con un corpo contundente.

La Fnsi è assistita nel processo dall’avvocato Giulio Vasaturo.

Garante privacy – sweep patterns

COMUNICATO STAMPA

Design ingannevole, in arrivo un’indagine internazionale

L’iniziativa, organizzata dal Global privacy enforcement network, è in programma tra il 29 gennaio e il 2 febbraio

Saranno i modelli di design ingannevole presenti su siti web e app l’oggetto del “Privacy Sweep”, l’indagine conoscitiva a tappeto coordinata dal Global privacy enforcement network (GPEN), una rete internazionale di cui fa parte anche il Garante italiano.

Per quanto riguarda il nostro Paese, lo Sweep si concentrerà sui siti web e il giorno sarà scelto dall’Autorità in una data tra il 29 gennaio e il 2 febbraio, periodo individuato dal GPEN per coordinare l’azione.

Secondo la definizione del Comitato europeo per la protezione dei dati (EDPB), i modelli di progettazione ingannevoli sono interfacce e percorsi utente che cercano di influenzare le persone a fare scelte inconsapevoli riguardo al trattamento dei loro dati personali, non volute e potenzialmente dannose, spesso contrarie agli interessi degli utenti, ma favorevoli a quelli delle piattaforme.

I siti web e le app oggetto dello Sweep saranno analizzati secondo una serie di indicatori, che vanno dalla chiarezza dei testi alla progettazione dell’interfaccia, e che riguarderanno, ad esempio, la presenza di messaggi assillanti o di ostacoli o interazioni obbligate frapposti alle scelte.

In base ai risultati, ogni Autorità privacy potrà organizzare attività di sensibilizzazione sul tema, contattare i titolari per segnalare le criticità emerse dall’indagine o avviare istruttorie nei loro confronti.

Che cos’è il GPEN

Il Global privacy enforcement network è stato creato nel 2010, prendendo spunto da una Raccomandazione dell’Organizzazione per la cooperazione e lo sviluppo economico (OCSE) che invitava i Paesi membri a promuovere la creazione di una rete informale di Autorità privacy, e di altre parti interessate, per discutere gli aspetti pratici della cooperazione in materia di applicazione delle normative sulla protezione dati.

La partecipazione del Garante al GPEN

Roma, 23 gennaio 2024

Il secolo autoritario

Il Secolo Autoritario. Perché i buoni non vincono mai (Rizzoli, 2023), non è un libro, ma un metalibro, un libro di libri, un libro che va oltre il libro stesso. Ogni capitolo, ogni argomento rimanda infatti ad altri libri, annunciando un ipertesto che àncora la ricerca storiografica di cui è frutto. Il suo autore, Paolo Mieli, storico, giornalista, conduttore televisivo, affronta nel saggio temi millenari come la violenza del potere, l’eterogenesi dei fini e le ambiguità del governare per tratteggiare una storia sociale dell’autoritarismo.

Partendo dai regimi che nel Novecento hanno causato guerre e deportazioni, il Patto Molotov-Ribbentropp, l’agonia della Repubblica italiana prefascista e i massacri della Seconda guerra mondiale, lo storico si muove, diciamo con una certa agilità, a ritroso, fino alla congiura di Catilina passando per Gregorio VII l’innovatore populista e le teste tagliate di Murat. Infine, arriva all’antisemitismo endemico delle culture religiose e affronta il tema attualissimo della Cancel culture.

Pregevoli le pagine sull’invenzione di San Simonino che i frati francescani vollero santo per essere stato ammazzato, ma non era vero, dagli ebrei per impastare il pane dello shabbat col suo sangue di fanciullo. Interessante la riflessione sulla Cancel culture, autoritaria anch’essa, che si esprime sulla cosa più ignorata fra tutte: i monumenti che nelle nostre città nessuno guarda più. Belle le pagine sulla normalità del male dei carnefici che riattualizza il monumentale lavoro di Hannah Arendt.

Insomma, un’analisi dell’autoritarismo di pontefici, principi e dittatori che rintraccia nel presente i semi del nuovo autoritarismo. Una conclusione amara che sconta l’illusione, svanita, di un futuro di democrazia spinto da liberismo e liberalismo, che ha condizionato a lungo anche le istituzioni europee a dispetto della Guerra Fredda combattuta sul suo suolo. Illusione crollata davanti all’aggressività di Putin, con la Cina che si riprende Hong King, il ritiro ignominioso degli Usa dall’Afghanistan, fino a tutte le guerre combattute dall’Occidente per procura e che sono finite male: finalmente qualcuno ha il coraggio di dirlo.

L’autore, quindi, conclude con un’affermazione posta in forma di domanda: “Qualsiasi forma di incoraggiamento alle battaglie nel mondo a favore della libertà ha dato frutti avvelenati. Talché è doveroso chiederci se come autentico “secolo autoritario” non vada più considerato il ‘900 ma piuttosto quello attuale, il primo del terzo millennio. Il secolo in cui stiamo vivendo”.

La sicurezza nel cyberspazio

Internet e il World Wide Web hanno messo in crisi i tradizionali concetti giuspubblicistici di sicurezza e protezione, proiettandoci in uno spazio virtuale, il Cyberspazio, che nella sua virtualità ha effetti così reali da destare la preoccupazione degli Stati. Dell’evoluzione di questi concetti, safety, security e defense, tratta il libro La Sicurezza nel cyberspazio (Franco Angeli, 2023), curato da Riccardo Ursi docente di Diritto della Pubblica Sicurezza all’Università degli Studi di Palermo. Un testo corale che affronta i temi sia della governance che del government della cybersecurity.

Al cuore del testo si situa la riflessione sul nuovo ordine pubblico digitale, declinato come protezione delle condotte lesive nei confronti dei sistemi e delle reti informatiche: un ambito che coinvolge l’insieme delle misure di risposta e mitigazione progettate per tutelare reti, computer, programmi e dati da attacchi, danni o accessi non autorizzati, in modo da garantirne riservatezza, disponibilità e integrità. Un insieme di interessi primari da proteggere che qualifica la sicurezza cibernetica come funzione pubblica che mira a limitare e inibire pericoli e minacce alle persone.

Una funzione che fino all’inizio del secolo era ancora delegata in maniera massiccia al mondo privato-imprenditoriale che si occupava del disegno e della gestione dell’architettura cibernetica, in una dimensione della sicurezza avulsa dalla categorie giuridiche di cui si è sempre nutrita, la legittimazione, la polarità privato-pubblico, il nesso di spazialità-temporalità. Tra l’inadeguatezza dell’ultraregolazione come pure dell’esercizio del soft power esercitato sulle big tech per garantire il funzionamento democratico e l’esercizio delle attività economiche, dicono gli autori, lo sforzo della cybersecurity si è però venuto dettagliando attraverso la creazione di un modello organizzato e policentrico, più idoneo a monitorare e sorvegliare il fortino, a rafforzare i bersagli vulnerabili, a costruire sistemi resilienti in grado di continuare a funzionare durante un attacco, riprendersi rapidamente ed

eventualmente contrattaccare.

Dalla nascita dell’Enisa alla strategia dell’Unione Europea per la cybersicurezza del 2013, dal Cybersecurity Act del 2019 fino alla direttiva NIS II, gli autori ripercorrono le tappe, e ricostruiscono gli sforzi, politici, giuridici e legislativi che hanno puntato a mettere in sicurezza quel cyberspace, immaginato inizialmente dagli autori di fantascienza come un universo alternativo e che oggi rappresenta il nuovo mondo che tutti abitiamo. Una trattazione dettagliata è offerta nel libro al contesto italiano, al cui centro si situa la strategia che ha portato alla creazione della Agenzia per la Cybersicurezza Nazionale che, di fronte al rischio cibernetico sempre più elevato, ha trasformato la precedente architettura nazionale di cybersicurezza contribuendo a rendere il paese un poco più sicuro e forse un poco più fiducioso nel futuro.