Preoccupante falla in Firefox 2

Le password salvate dal browser sono a rischio e per il momento non è disponibile alcuna patch. Affetto anche Internet Explorer.

[ZEUS News - www.zeusnews.it - 25-11-2006]

E' stata scoperta una vulnerabilità piuttosto preoccupante in Firefox: attraverso una pagina web appositamente costruita (ma anche attraverso servizi come blog e forum che consentono all'utente di inserire codice Html) un malintenzionato può accedere facilmente ai dati memorizzati nel Password Manager di Firefox.

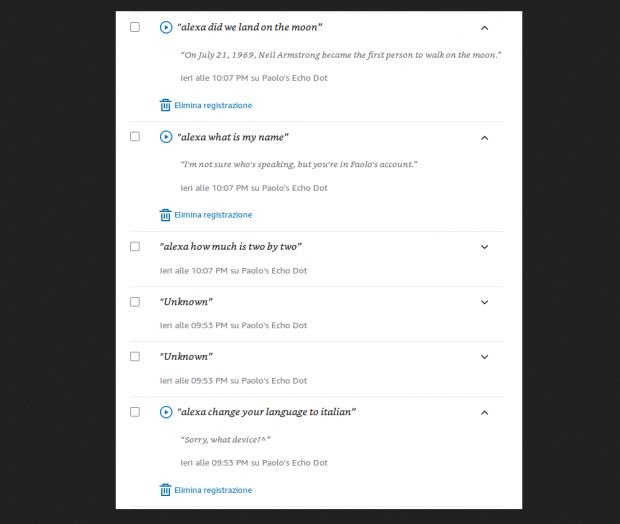

Molti utilizzano Firefox per ricordare le password dei siti: si può vedere l'elenco delle proprie password salvate attraverso il menu Strumenti > Opzioni > Sicurezza; anche qualora si utilizzi una password "generale" per accedere a questo archivio, il recente baco consente di scavalcare questa blanda protezione.

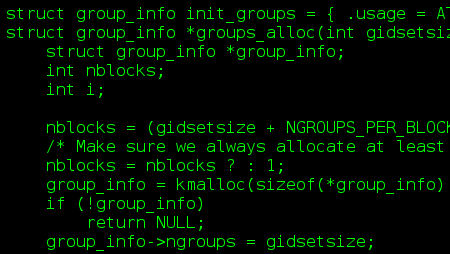

Una dimostrazione (in inglese) di come questo avvenga, corredata dal relativo codice Html, è disponibile sul sito di Robert Chapin, l'esperto in sicurezza che ha reso nota la vulnerabilità. Dal punto di vista tecnico, la falla consente di trasmettere a piacimento le coppie di username e password mediante richieste Get Http.

In questo modo, anche quando visitate blog o forum fidati, un utente potrebbe avere inserito su una pagina di questi siti il codice maligno per prelevare le vostre password salvate, in maniera assolutamente trasparente nei vostri confronti, o meglio, alla vostra più totale insaputa.

Anche gli utenti di Internet Explorer sono affetti dal baco. Tuttavia, secondo lo stesso Robert Chapin, "la vulnerabilità in Firefox rende la riuscita dell'attacco molto più probabile".

Chapin ha definito questo tipo di attacco Reverse Cross-Site Request (Rcsr): l'utente visita una pagina web contenente il codice maligno e i suoi dati vengono poi ridiretti verso il sito dell'attaccante. Questo tipo di attacco si differenzia da quelli di tipo Csrf (Cross-Site Request Forgery) in cui l'attaccante, mediante un link inserito su un forum o su un blog, attira l'utente verso un sito-trappola che successivamente raccoglie i suoi dati.

La differenza tra Rcsr e Csrf sta nella direzione del flusso dei dati sottratti all'utente. Chapin ha dichiarato: "Gli attacchi Rcsr possono andare a buon fine più facilmente perché né Firefox né Internet Explorer controllano la destinazione dei dati di un form prima che l'utente li inserisca. L'utente vede un indirizzo fidato nella barra degli indirizzi del browser perché l'exploit avviene presso il sito fidato".

Alcuni giorni fa è stato condotto un attacco di questo genere su larga scala attraverso le pagine di MySpace, il servizio di upload e condivisione video recentemente acquisito da Murdoch: gli utenti venivano invitati a inserire il proprio nome e password attraverso una fasulla pagina di autenticazione.

Tanto Mozilla quando Microsoft sono stati invitati a correggere la falla. La prima, dopo aver confermato l'esistenza del bug, ha aperto la procedura per rimuoverlo in un prossimo aggiornamento di Firefox, probabilmente la versione 2.0.0.1 o la 2.0.0.2.

Microsoft ha invece dichiarato di essere a conoscenza del problema segnalato e ha aggiunto: "Secondo la nostra policy, non possiamo rilasciare commenti sulle indagini che stiamo svolgendo".

Per il momento l'unica soluzione possibile è disabilitare il password manager di Firefox. Alcuni suggeriscono di installare l'estensione per Firefox Master Password Timeout, ma questa non risolve comunque il problema. L'unica cosa che si può fare è prenderla sul ridere.

Nota: i forum dell'Olimpo informatico non sono affetti dalla vulnerabilità, in quando l'utente non vi può inserire codice Html.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 45)

20-12-2006 16:00

20-12-2006 15:55

20-12-2006 15:49

20-12-2006 15:38

30-11-2006 19:43

Inserisci un commento - anche se NON sei registrato

|

|

||

| Quei benedetti punti fragola | ||

|

- Windows 11, 10:

Windows 11 parte lento cosa posso fare??? - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Enigmi e giochi matematici:

La lavagna del Galeone fantasma - Notizie dal mondo / Rassegna stampa:

Ritrovato l'utente Shannara - Software per Internet:

Archivio posta - Software - generale:

creare poster 100 x 70 cm - Browser:

Firefox: problemi con i reel di Facebook e con la

mail - Viaggi e vacanze:

IN KENYA 7 NOTTI A 59 EURO SI CINQUANTANOVE - Sicurezza:

Chiavi per KASPERSKY total security a prezzo

scontato o orig - Multimedia:

video non fluido

Silent Runner