La falla in Outlook che consente di rubare facilmente le password di Windows

La patch c'è, ma non basta.

[ZEUS News - www.zeusnews.it - 19-04-2018]

Se abitualmente usate Outlook per gestire la posta elettronica, forse è meglio che almeno per un po' prendiate in considerazione qualche alternativa.

Lo scorso 11 aprile Microsoft ha rilasciato la patch per una vulnerabilità che interessa proprio Outlook ma, anziché correggere completamente la falla, esse ne riduce soltanto di un po' la portata.

La storia inizia quasi 18 mesi fa, quando Will Dormann del Cert Coordination Center scopre un bug in Outlook.

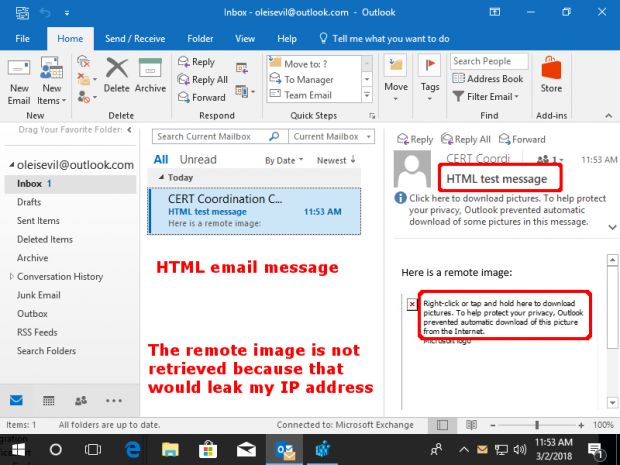

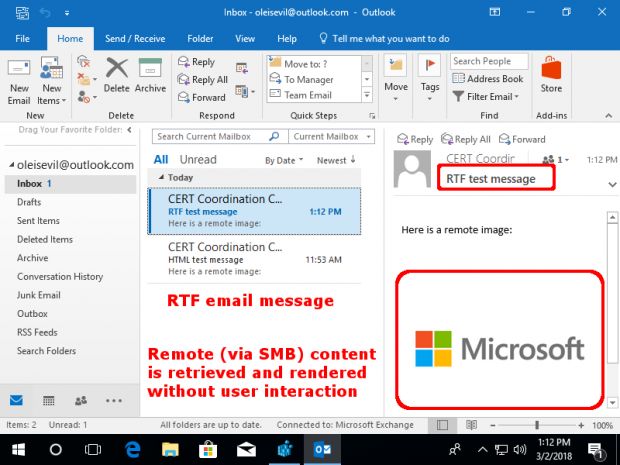

Il problema risiede nel modo in cui Outlook gestisce i contenuti OLE quando si tratta di mostrare l'anteprima di un documento in formato Rtf: nel caso nel documento sia presente un oggetto remoto, come un'immagine ospitata su un server Smb, Outlook inizia automaticamente la connessione Smb per poter visualizzare l'oggetto.

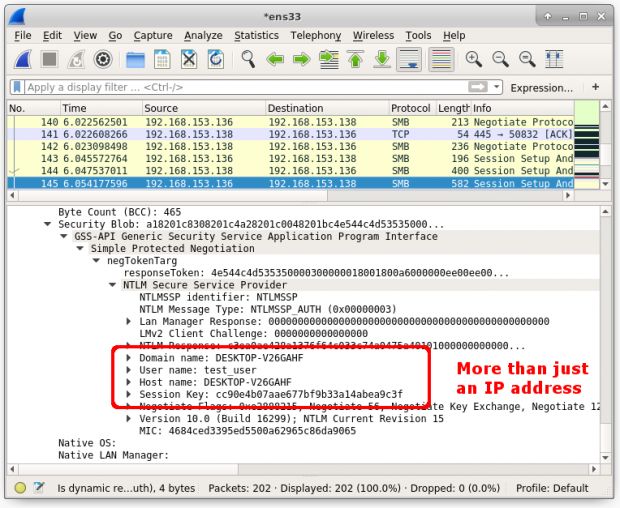

Questa pratica fa sì che venga effettuato, senza alcun intervento da parte dell'utente, un tentativo di autenticazione con il server remoto attraverso il protocollo Smb, e durante questo processo vengono trasmesse informazioni utili a chi voglia tentare la violazione di un computer.

Non si tratta soltanto del semplice indirizzo IP: i dati rivelati «possono includere il nome del dominio, il nome dell'utente, il nome dell'host, e l'hash della password. Se la password dell'utente non è sufficientemente complicata, il malintenzionato può essere in grado di scoprirla in poco tempo» come spiega Dormann.

La presenza del bug è stata segnalata a Microsoft non appena scoperta, ossia nel novembre 2016, ma fino allo scorso 11 aprile nessuna correzione è stata rilasciata.

|

Finalmente, martedì scorso la patch è arrivata, ma essa è soltanto parziale. Infatti impedisce a Outlook di iniziare automaticamente le connessioni Smb durante l'anteprima dei file Rtf, ma secondo i ricercatori del Cert ciò non previene completamente gli attacchi.

«È importante capire» - spiegano - «che persino con questa pach l'utente si trova ad appena un clic di distanza dal cadere vittima di uno degli attacchi descritti. Per esempio, se un messaggio contiene un link Unc che comincia con "\\", un clic sul collegamento dà il via a una connessione Smb con il server specificato».

Per prevenire situazioni del genere, se abbandonare del tutto Outlook non fosse possibile, gli esperti del Cert consigliano di chiudere le porte usate per le connessioni Smb (tcp 445, tcp 137, udp 137 e udp 139) e bloccare l'autenticazione Single Sign-On di NT Lan Manager.

Altre due raccomandazioni sono sempre valide, non soltanto in questo caso: utilizzare password complesse e non cliccare sui link presenti nelle email di provenienza sospetta.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (5)

22-4-2018 10:36

19-4-2018 21:15

19-4-2018 11:57

19-4-2018 10:19

18-4-2018 11:03

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Politica e dintorni:

Fantachigi - Windows 11, 10:

campi non compilabili - Al Caffe' Corretto:

Ma il tipo che fa lo skipper ora cosa sta facendo? - 02 Olimpo - Milano e dintorni:

GiannaNo - Pronto Soccorso Virus:

DISDOWN.COM - Vecchi articoli di Zeus News:

Errori negli articoli - Aiuto per i forum / La Posta di Zeus / Regolamento:

Segnalo pubblicita' a servizio truffa - Olimpo.TV:

Star Trek - Office e LibreOffice:

Problema con outlook 2019

Gladiator