Parolacce nel codice dei primi Word e MS-DOS

I commenti lasciati nelle vecchie versioni spaziano dall'umorismo allo scherzo, sino alle parolacce.

[ZEUS News - www.zeusnews.it - 30-03-2014]

C'è un motivo se Microsoft ha sempre avversato l'open source e preferisce che il codice dei propri prodotti non divenga pubblico: tenere segreto il codice permette ai programmatori di scrive parolacce.

La prova è nel codice di alcune antiche versioni di Word e MS-DOS che è stato reso disponibile tramite il Computer History Museum, ed è pertanto liberamente scaricabile e analizzabile.

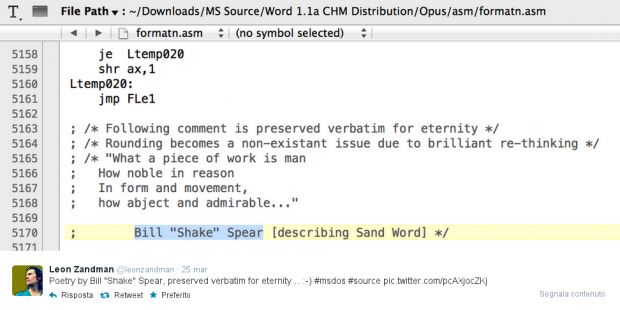

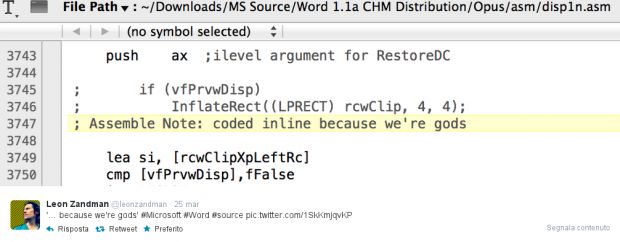

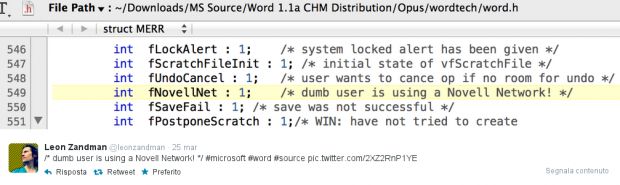

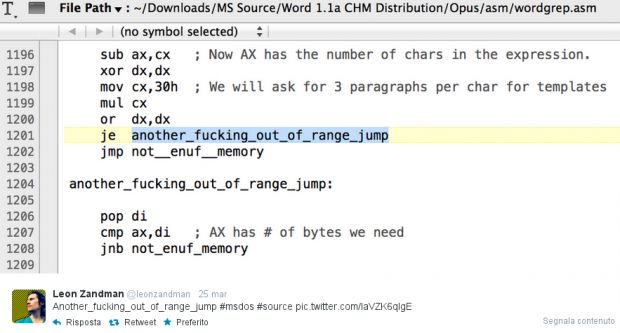

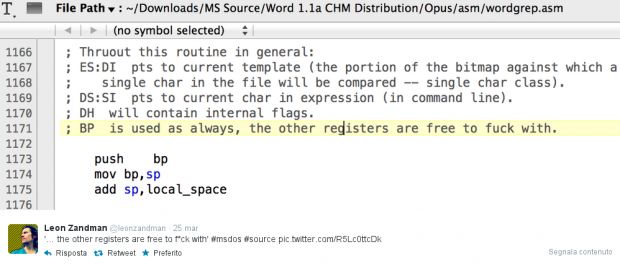

Qua e là, tra i commenti lasciati dai programmatori, si notano piccoli scherzi, frasi umoristiche e anche parolacce, scritte forse nella convinzione che nessuno al di fuori di Microsoft avrebbe mai letto quelle righe. L'articolo continua qui sotto.

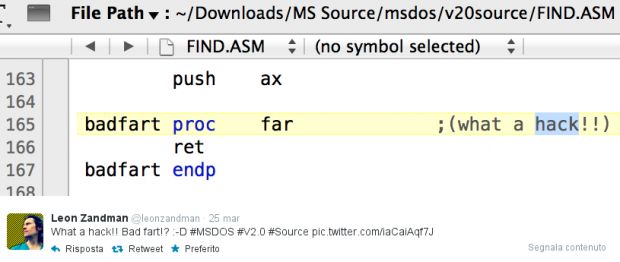

Sia il codice del sistema che quello dell'elaboratore di testi pullulano poi di hack, parti di codice che servono ad aggirare un problema senza risolverlo veramente e di volta in volta definiti «vergognoso», «raccapricciante», «da quatto soldi» e via di seguito.

Qui sotto, alcuni screenshot, catturati dallo sviluppatore Leon Zandman.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 6)

6-4-2014 13:52

31-3-2014 17:09

31-3-2014 15:18

31-3-2014 11:52

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- La cucina dell'Olimpo:

Vini di qualità - Al caffe' dell'Olimpo:

Parliamo di musica? - Notizie dal mondo / Rassegna stampa:

"Il Vernacoliere" chiude - Sicurezza:

Scadenza supporto win10 - Periferiche esterne:

Vorrei adattare una laserjet pi005 alla ricezio e

wifi - Programmazione:

Problema puntando ad un NAS con un java.io.File - Reti:

WiFi poco efficiente con il router fornito da Sky? - Il salotto delle Muse:

Consigli di lettura - Tablet e smartphone:

i telefoni xiaomi "mangiano" memoria? - Linux:

Problemi sulla creazione dell'immagine di linux

mint

mda