Usare la batteria dello smartphone per rubare i dati

Non è semplice, ma funziona.

[ZEUS News - www.zeusnews.it - 29-06-2018]

Nemmeno delle batterie ci si può più fidare: alcuni ricercatori hanno scoperto un metodo per alterare una batteria per smartphone e usarla per spiare l'utente.

Bisogna ammettere tuttavia che non si tratta di un metodo particolarmente semplice.

Al giorno d'oggi, le batterie comunicano attivamente con lo smartphone tramite l'interfaccia Battery Status API: è grazie a questo piccolo software che è possibile monitorare il consumo di energia da parte delle varie applicazioni e gestire le risorse per migliorare l'efficienze dei dispositivi.

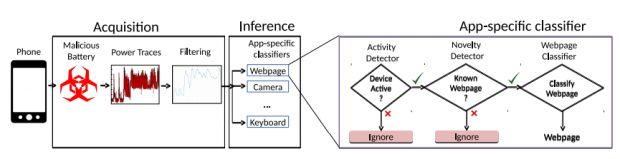

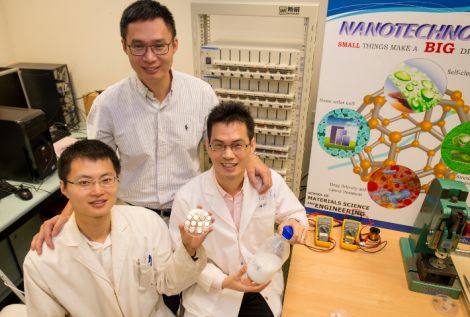

Sostituendo la batteria originale con una dotata di un particolare micro-controller, creato per registrare ogni variazione di energia, si ottengono delle informazioni potenzialmente molto importanti.

Il passo successivo consiste nel convincere l'utente a visitare, con un browser adatto come Chrome, un sito creato per accedere alla Battery Status API e ottenere così le informazioni registate dalla batteria.

|

Analizzando infine questi dati con l'aiuto di una intelligenza artificiale diventa infine possibile far corrispondere ogni variazione a uno specifico tasto della tastiera virtuale dello smartphone, e ricostruire così ciò che è stato scritto.

Il sistema, come dicevamo all'inizio, è abbastanza complicato e richiede una buona dose di collaborazione da parte dell'utente, che deve sostituire la batteria originale con quella compromessa, o un po' di azione diretta da parte del malintenzionato, che deve operare la sostituzione in prima persona.

Inoltre, l'unico browser che permette di portare a termine questo tipo di attacco al momento è Chrome: sia Safari che Firefox hanno già bloccato l'accesso alla Battery Status API.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (5)

30-6-2018 15:51

30-6-2018 14:20

30-6-2018 11:58

30-6-2018 08:37

28-6-2018 07:18

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - La cucina dell'Olimpo:

Vini di qualità - Notizie dal mondo / Rassegna stampa:

"Il Vernacoliere" chiude - Sicurezza:

Scadenza supporto win10 - Periferiche esterne:

Vorrei adattare una laserjet pi005 alla ricezio e

wifi - Programmazione:

Problema puntando ad un NAS con un java.io.File - Reti:

WiFi poco efficiente con il router fornito da Sky? - Il salotto delle Muse:

Consigli di lettura - Tablet e smartphone:

i telefoni xiaomi "mangiano" memoria? - Linux:

Problemi sulla creazione dell'immagine di linux

mint

Gladiator