Immettere credenziali false nei siti dei truffatori serve a ostacolarli?

[ZEUS News - www.zeusnews.it - 01-09-2020]

Rispondo pubblicamente alla domanda di un lettore, Gabriele, che è ricorrente e credo sia di interesse generale:

All'ennesimo tentativo di phishing via email, per tentare di carpire le credenziali del mio conto BancoPosta (che, come molti altri bersagli di queste email, non ho), mi è venuta una curiosità: ma, se invece di ignorarli, faccio finta di cascarci e metto delle credenziali totalmente fasulle, secondo te posso creargli almeno qualche fastidio? Che so, magari a seguito dei tentativi errati viene bloccato l'indirizzo IP...

A tua conoscenza, esistono apposite credenziali da immettere a questo scopo, almeno su qualcuno dei classici bersagli?

La tecnica di immettere credenziali fasulle in un sito di truffatori si chiama well poisoning ("avvelenamento del pozzo") o credential poisoning ("avvelenamento delle credenziali") e in sé funziona, ma sconsiglio di usarla a livello personale e di lasciarla ai professionisti.

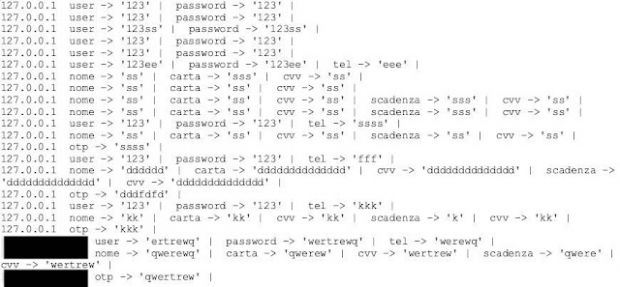

La ragione è che un non professionista riesce a fare troppo poco. Oggi i criminali informatici sono molto ben attrezzati, e quindi sono in grado di verificare molto rapidamente un gran numero di credenziali e accorgersi in poco tempo di quelle false (per esempio perché provengono tutte da uno stesso indirizzo IP o dalla stessa versione dello stesso browser nella medesima lingua o hanno la stessa struttura indirizzo1, indirizzo2, indirizzo3...).

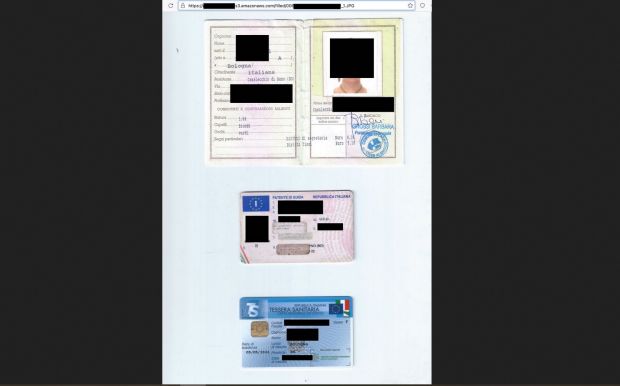

Generare credenziali credibili, infatti, è piuttosto complicato: se viene chiesto un numero di carta di credito, per esempio, non basta immettere sedici cifre a caso. Devono essere coerenti tra loro, ed è invece banale per il criminale verificare se il numero è valido.

|

Per mettere seriamente in crisi dei truffatori è necessario immettere un numero molto elevato di credenziali in poco tempo e queste credenziali devono essere coerenti e credibili (provenienti da browser e indirizzi IP differenti): i professionisti sanno come generarle sul momento, ma i singoli utenti raramente hanno le risorse necessarie.

Per dare un'idea di cosa si intende per "poco tempo", una ricerca interna di IBM del 2017 ha indicato che già all'epoca il 70% delle credenziali veniva raccolto dai truffatori nella prima ora di attività della loro campagna di phishing, e che comunque un sito di phishing aveva una vita media di una decina di ore. Di conseguenza non esistono, che io sappia, appositi elenchi di credenziali già pronte.

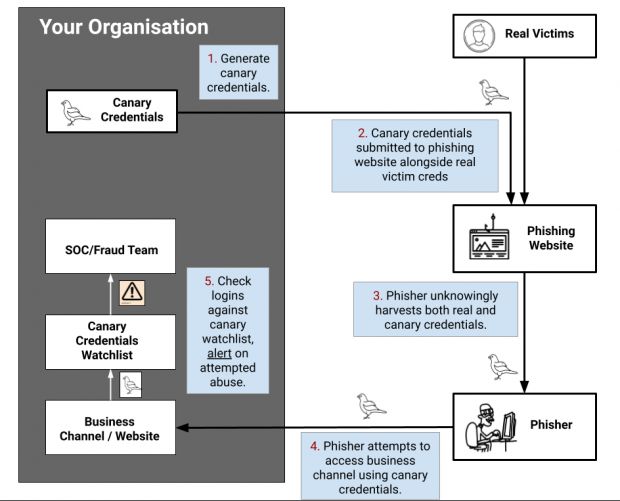

Un'altra tecnica di "avvelenamento del pozzo" molto interessante è l'uso delle cosiddette canary credentials (letteralmente "credenziali canarino", con riferimento all'uso dei canarini nelle miniere per rilevare gas tossici o altrimenti pericolosi nell'aria) da parte dei siti per proteggere la propria sicurezza: si tratta di credenziali (nome utente e password) che non appartengono a nessun utente reale e quindi normalmente non verranno mai usate da nessuno. Se qualcuno tenta di accedere al sito usandole, scatta automaticamente l'allarme, perché è chiaro che c'è stata una violazione della sicurezza.

Fonti aggiuntive: Cosive, Allure Security.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Periferiche esterne:

chiavetta usb----protetta che fare - Dal processore al case:

NUOVO PC - Aiuto per i forum / La Posta di Zeus / Regolamento:

post di utente non verificato - Linux:

Antix: microfono per scrivere su internet - Windows 11, 10:

Odio verso Windows o no? - Tablet e smartphone:

evitare che "hey google" sia attivo pure

a schermo spento!!! - 02 Olimpo - Milano e dintorni:

Come pubblicare un annuncio per affittare un

appartamento - Al Caffe' Corretto:

Mi sembra appropriato, in un contesto di generale

latitanza - Programmazione:

Gestione dei campi datetime e time di MySql