PayPal, allarme sicurezza: i dati di 15,8 milioni di account in vendita sul dark web

L'archivio contiene anche le password in chiaro.

[ZEUS News - www.zeusnews.it - 20-08-2025]

Un grave problema di sicurezza ha colpito gli utenti di PayPal: un database di 15,8 milioni di account è finito in vendita sul dark web, dove costa 750 dollari. L'archivio, denominato Global PayPal Credential Dump 2025, contiene email, password in chiaro e endpoint specifici per ciascun utente, che potrebbero consentire login automatizzati e attacchi mirati a servizi collegati. L'episodio ha sollevato preoccupazioni globali, considerando la diffusione di PayPal in oltre 200 Paesi e i rischi di frodi, phishing e furti d'identità. PayPal ha minimizzato l'incidente, attribuendo i dati a un attacco di credential stuffing del 2022; il venditore sostiene invece che derivano da una violazione più recente, avvenuta a maggio 2025.

Il database occupa circa 1,1 GB ed è stato pubblicizzato su un noto forum di hacking; alcuni campioni di dati suggeriscono la presenza di credenziali legate a conti Gmail, inclusi accessi alle versioni web e Android di PayPal. Sembra che i dati siano stati raccolti tramite il malware Infostealer, che ruba credenziali direttamente dai dispositivi infetti piuttosto che da una violazione diretta dei server di PayPal: ciò spiegherebbe come mai l'archivio contenga non gli hash delle password, ma le password stesse in chiaro. Software malevoli come questo sono spesso distribuiti tramite link o allegati fraudolenti e possono estrarre password e informazioni di pagamento senza lasciare tracce evidenti, rendendo difficile per gli utenti rilevare l'infezione.

PayPal ha negato che si tratti di una nuova violazione, sottolineando che i dati proverrebbero dall'attacco del 2022: per esso l'azienda ha pagato una multa di 2 milioni di dollari a gennaio 2025 per carenze nella sicurezza, come l'assenza di autenticazione a due fattori (2FA) obbligatoria e sistemi di protezione avanzati come CAPTCHA. Il venditore del database contesta questa versione, insistendo sulla freschezza dei dati. La mancanza di conferme ufficiali da parte di PayPal su un possibile attacco a maggio 2025 lascia aperta l'ipotesi che i dati siano stati raccolti tramite campagne di malware sofisticate, come suggerito dagli esperti.

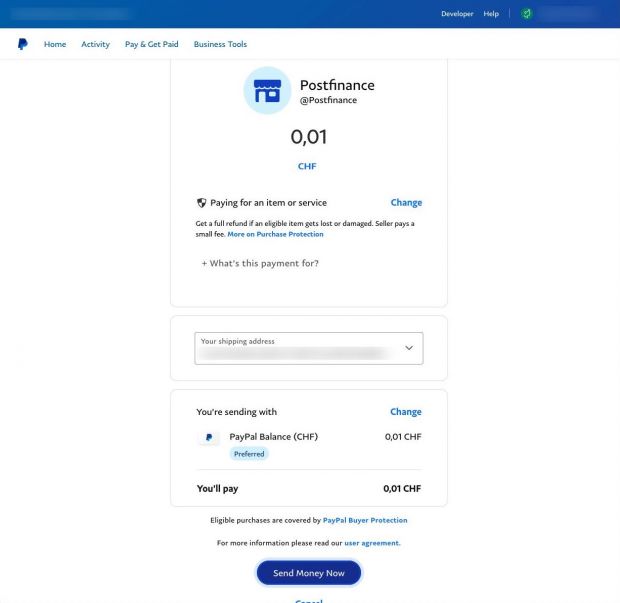

Le reazioni online riflettono preoccupazione e scetticismo, con una nota interessante: alcuni commenti in Rete sottolineano che il prezzo di appena 750 dollari per 15,8 milioni di account (circa 5 centesimi per account) suggerisca che i dati possano non essere di alta qualità o già sfruttati, mentre altri temono campagne di phishing mirate. I titolari di account PayPal che temano per la sicurezza del proprio account possono compiere alcuni passi per tenersi al sicuro:

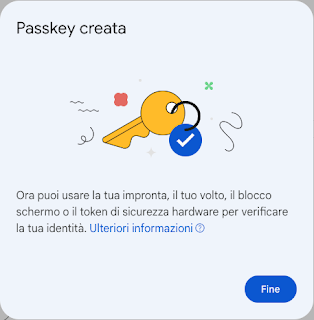

- Cambiare la password, utilizzando una password unica, complessa e magari generata casualmente da un password manager;

- Attivare l'autenticazione a due fattori (2FA, che aggiunge un ulteriore livello di sicurezza richiedendo di inserire nel servizio cui si sta accedendo un codice ricevuto via SMS o generato da un'app di autenticazione;

- Tenere sott'occhio le attività dell'account, controllando regolarmente i movimenti sul proprio conto PayPal per rilevare transazioni non autorizzate;

- Verificare su Have I Been Pwned, il sito di Troy Hunt, se il proprio indirizzo email sia stato compromesso in data breach noti.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 10)

23-8-2025 18:18

23-8-2025 11:41

23-8-2025 10:13

22-8-2025 18:00

21-8-2025 14:22

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Il salotto delle Muse:

Consigli per giovani scrittori - Pc e notebook:

Il portatile fa rumore da tosaerba... - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Software - generale:

PDF Editor - Linux:

Linux Mint vede la stampante ma non stampa

zeross