[ZEUS News - www.zeusnews.it - 15-02-2018]

I ricercatori di Kaspersky hanno scoperto "in the wild" attacchi informatici eseguiti attraverso un nuovo malware che sfrutta una vulnerabilità zero-day dell'app Telegram Desktop.

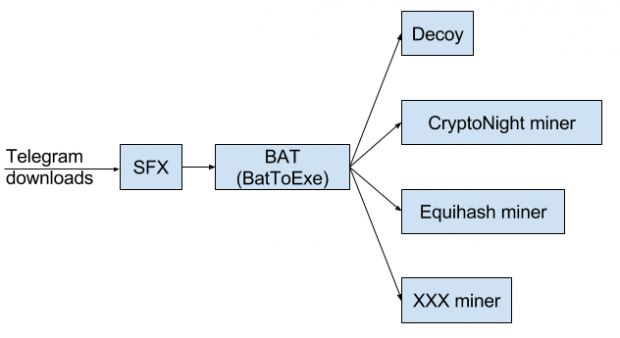

La vulnerabilità utilizzata per inviare malware multipurpose, che a seconda del computer può essere sfruttato come backdoor o come strumento per diffondere software di mining, secondo la ricerca, è stata utilizzata attivamente da marzo 2017 per la funzionalità di mining di cryptovaluta, tra cui Monero, Zcash, ecc.

I servizi di messaggistica istantanea, ormai una parte essenziale della nostra vita connessa, sono progettati per rendere più semplice la possibilità di rimanere in contatto con amici e familiari, ma allo stesso tempo possono diventare un problema se subiscono un attacco informatico. v Ad esempio, un malware mobile avanzato come il Trojan Skygofree è in grado di "rubare" i messaggi WhatsApp. Gli esperti sono stati in grado di identificare gli attacchi "in the wild" di una nuova vulnerabilità, precedentemente sconosciuta, nella versione desktop di un altro popolare servizio di messaggistica istantanea.

La vulnerabilità zero-day di Telegram era basata sul metodo Unicode Rlo (right-to-left override), generalmente utilizzato per le lingue di codifica scritte da destra a sinistra, come l'arabo o l'ebraico. Oltre a ciò, può comunque essere utilizzato anche dagli sviluppatori di malware per indurre gli utenti a scaricare file dannosi ad esempio sotto forma di immagini.

Gli aggressori hanno usato un carattere Unicode nascosto nel nome del file che ha invertito l'ordine dei caratteri, rinominando così il file stesso. In questo modo gli utenti hanno scaricato un malware nascosto che si è installato sui loro computer.

Kaspersky Lab ha segnalato la vulnerabilità a Telegram e, al momento della pubblicazione, il difetto zero-day non è stato più osservato nei prodotti di messaggistica.

Durante l'analisi sono emersi diversi scenari di utilizzo dello zero-day da parte del gruppo criminale. La vulnerabilità è stata innanzitutto sfruttata per diffondere malware di mining, particolarmente dannosi per gli utenti: usando la potenza di calcolo dei Pc delle vittime, i criminali informatici hanno creato diversi tipi di cryptovaluta tra cui Monero, Zcash, Fantomcoin e altri. Inoltre sono state sottratte alle vittime cache locali di Telegram.

Successivamente, dopo aver sfruttato con successo la vulnerabilità, veniva installata una backdoor che utilizzava l'Api di Telegram come protocollo di comando e controllo, consentendo agli hacker di ottenere l'accesso remoto al computer della vittima.

Dopo l'installazione la backdoor iniziava a funzionare in modalità nascosta, consentendo così al gruppo criminale di operare nella rete senza essere scoperto ed eseguire diversi comandi tra cui l'installazione di ulteriori strumenti spyware.

I consigli rimangono sempre gli stessi:

1) Non scaricare e aprire file sconosciuti provenienti da fonti non attendibili;

2) Evitare la condivisione di informazioni personali riservate in app di messaggistica istantanea;

3) Installare una soluzione di sicurezza affidabile che rilevi e protegga da tutte le possibili minacce, inclusi i software di mining dannosi.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|