Giappone, WC vulnerabili ad attacchi via Bluetooth

A causa di un difetto di progettazione chiunque può controllarli.

[ZEUS News - www.zeusnews.it - 09-08-2013]

I giapponesi - si sa - hanno una specie di passione per le toilette ipertecnologiche, ormai dotate anche di connettività Bluetooth e gestibili dallo smartphone.

Proprio questa loro ultima caratteristica potrebbe essere però un problema. Alcuni ricercatori di Trustwave sostengono infatti che i prodotti Inax Satis (disponibili anche negli USA) sono vulnerabili a un attacco proveniente dalle stesse app Android pensate per controllarli.

Il problema è, come si usa dire, by design o, per essere più precisi, figlio di una cattiva progettazione.

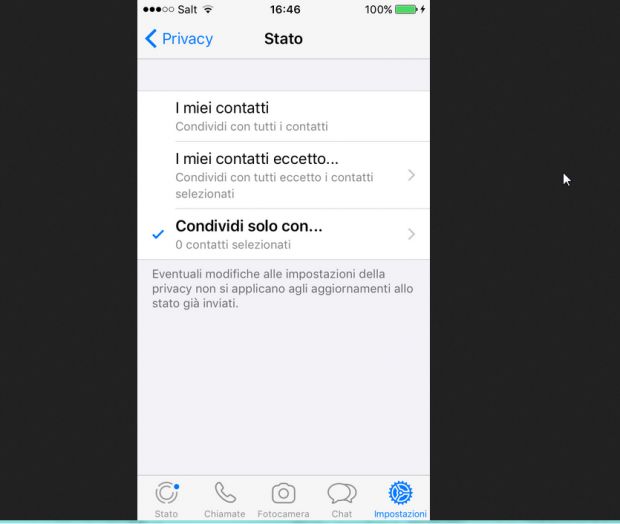

Infatti tutte queste toilette hanno lo stesso codice PIN Bluetooth (0000) hardcoded: ciò significa non solo che non può essere cambiato, ma anche che chiunque può controllarli.

In pratica, chiunque scarichi l'app di controllo e si trovi nelle vicinanze di un water Bluetooth di Inax può attivare lo scarico dell'acqua, controllare la "cronologia delle produzioni" dei suoi utenti, far partire il getto d'acqua pensato per sostituire le funzioni del bidet o quello d'aria calda per l'asciugatura.

Prima di rendere pubblico il problema (scoperto in giugno), Trustwave ha cercato per tre volte di contattare Inax, ma senza successo: ha così deciso di rendere nota la vulnerabilità.

Al momento l'azienda non ha rilasciato alcun commento in proposito.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 8)

10-8-2013 16:28

10-8-2013 16:16

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Browser:

Firefox: problemi con i reel di Facebook e con la

mail - Software - generale:

creare poster 100 x 70 cm - Sicurezza:

Chiavi per KASPERSKY total security a prezzo

scontato o orig - Windows 11, 10:

Windows 11 parte lento cosa posso fare??? - Enigmi e giochi matematici:

La lavagna del Galeone fantasma - Notizie dal mondo / Rassegna stampa:

Ritrovato l'utente Shannara - Software per Internet:

Archivio posta - Viaggi e vacanze:

IN KENYA 7 NOTTI A 59 EURO SI CINQUANTANOVE - Multimedia:

video non fluido

Zievatron