Fareit: il password stealer più pericoloso

- Articolo multipagina4 / 5

[ZEUS News - www.zeusnews.it - 20-07-2017]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Da Cascade per MS Dos del 1980 al ramsonware e ai trojan odierni

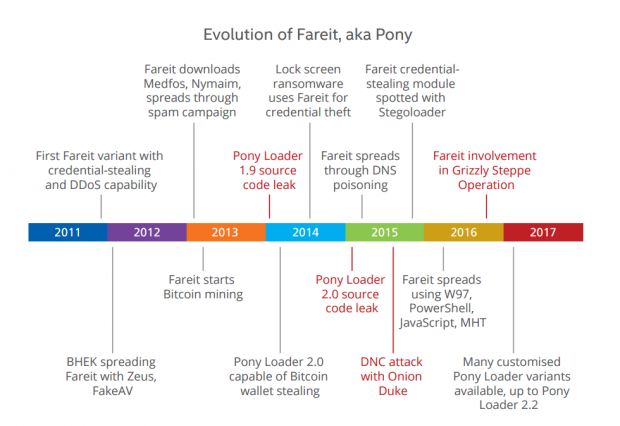

Fareit è apparso per la prima volta nel 2011 e da allora si è evoluto in diversi modi, includendo nuovi vettori d'attacco, un'architettura avanzata, un funzionamento interno e nuovi modi per evadere il rilevamento.

Fareit è unanimemente riconosciuto come il peggiore malware password stealer e si ritiene che sia stato probabilmente utilizzato nell'attacco al Comitato Nazionale dei Democratici lo scorso autunno, prima delle elezioni presidenziali degli Stati Uniti del 2016.

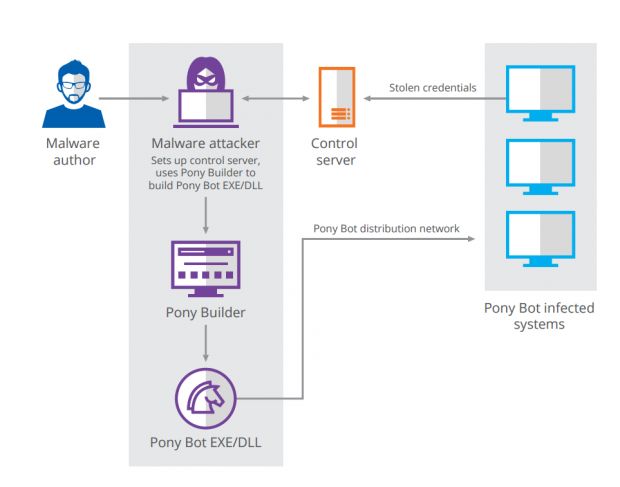

Fareit si diffonde tramite meccanismi come le email di phishing/spam, il DNS poisoning e i kit di exploit. La vittima riceve un'email di spam dannosa contenente un documento Word, un JavaScript o un file compresso come allegato. Dopo che l'utente ha aperto l'allegato, Fareit infetta il sistema. Poi scarica il malware aggiuntivo in base alla sua campagna corrente e invia le credenziali rubate al server di controllo.

La violazione del DNC del 2016 è stata attribuita a una campagna malware nota come Grizzly Steppe. McAfee Labs ha identificato gli hash di Fareit negli indicatori di compromissione pubblicati nel rapporto del governo statunitense su Steppe Grizzly. Dall'analisi è risultato che il ceppo Fareit ritenuto specifico dell'attacco ai Democratici, era contenuto in documenti di Word dannosi diffusi tramite delle campagne di email di phishing.

Il malware fa riferimento a vari indirizzi del server di controllo che solitamente non si osservano negli esempi di Fareit in circolazione. Nell'attacco DNC è stato probabilmente utilizzato in combinazione con altre tecniche per rubare e-mail, FTP e altre credenziali importanti. Il sospetto è che Fareit abbia anche scaricato sui sistemi delle vittime delle minacce avanzate come Onion Duke e Vawtrak per intraprendere ulteriori attacchi.

"Persone, imprese e governi dipendono sempre di più da sistemi e dispositivi che sono protetti solo da password che, spesso deboli o facili da rubare, costituiscono un bersaglio allettante per i criminali informatici," ha aggiunto Weafer. "Gli attacchi con tattiche di password-stealing probabilmente continueranno ad aumentare di numero finché non passeremo all'autenticazione a due fattori per l'accesso ai sistemi. La campagna Grizzly Steppe ci fornisce un'anteprima delle tattiche attuali e future".

Ti invitiamo a leggere la pagina successiva di questo articolo:

L'andamento delle minacce nel 2017

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Politica e dintorni:

Fantachigi - Windows 11, 10:

campi non compilabili - Al Caffe' Corretto:

Ma il tipo che fa lo skipper ora cosa sta facendo? - 02 Olimpo - Milano e dintorni:

GiannaNo - Pronto Soccorso Virus:

DISDOWN.COM - Vecchi articoli di Zeus News:

Errori negli articoli - Aiuto per i forum / La Posta di Zeus / Regolamento:

Segnalo pubblicita' a servizio truffa - Olimpo.TV:

Star Trek - Office e LibreOffice:

Problema con outlook 2019