Come difendersi da Heartbleed

La falla di sicurezza senza precedenti che ferma Internet.

- Articolo multipagina1 / 2

[ZEUS News - www.zeusnews.it - 10-04-2014]

Scusate se arrivo tardi all'orgia mediatica del panico intorno a Heartbleed, la falla gravissima nel software di autenticazione e cifratura OpenSSL che permette di rubare in modo invisibile password di utenti e identità di siti, ma nei giorni scorsi sono stato costantemente in giro per lavoro e non ho avuto il tempo di scrivere qui su questo tema.

Il problema è veramente serio. Credo che sia il più grave della storia recente di Internet in termini di pervasività e danno potenziale. Bruce Schneier, uno dei massimi esperti mondiali di sicurezza, l'ha definito senza mezzi termini "catastrofico".

Le autorità svizzere, specificamente la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione MELANI, hanno pubblicato un dettagliato comunicato (in francese e tedesco).

Le cose di base da sapere sono queste:

- Heartbleed è il nome informale dato a un errore di programmazione (CVE-2014-0160) che da due anni è presente nella libreria software crittografica OpenSSL versione 1.0.1, che è usata o è stata usata da due terzi dei siti Internet del mondo per proteggere le comunicazioni sensibili (principalmente scambi di password) e per autenticarsi (far chiudere il lucchetto nei browser). Il nome è un gioco di parole su heartbeat (un termine tecnico che descrive il funzionamento di questa libreria).

- Almeno mezzo milione di siti risulta essere vulnerabile.

- L'errore è già stato corretto nella nuova versione di OpenSSL (la 1.0.1g).

- Si presume si tratti di errore e non di sabotaggio intenzionale.

- L'errore è stato scoperto indipendentemente da due gruppi di ricercatori (Riku, Antti e Matti a Codenomicon e Neel Mehta di Google Security) e annunciato pubblicamente il 7 aprile scorso.

- Spetta ai responsabili della sicurezza dei singoli siti aggiornarsi installando la nuova versione di OpenSSL.

- L'errore consente a un aggressore, senza interagire con i computer/dispositivo della vittima, di acquisire dati riservati (mail, password, documenti, numeri di carte di credito) trasmessi dai siti che usano OpenSSL.

- Cosa ancora più grave, l'errore consente a un sito gestito da un aggressore di spacciarsi per un sito attendibile in modo assolutamente realistico (lucchetto chiuso, https).

- Sono a rischio webmail, social network e anche VPN.

|

- Non sappiamo quanto questa falla è stata sfruttata, perché l'aggressione spesso non lascia tracce. Dobbiamo presumere il peggio. Alcune tracce indicano che viene sfruttata da mesi.

- Yahoo, Flickr, Imgur sono fra i principali siti che risultano essere (o essere stati) vulnerabili: i ricercatori hanno dimostrato di riuscire a estrarre password e indirizzi di e-mail di Yahoo sfruttando questa falla. Tutti i siti citati ora sono a posto e non sono più vulnerabili.

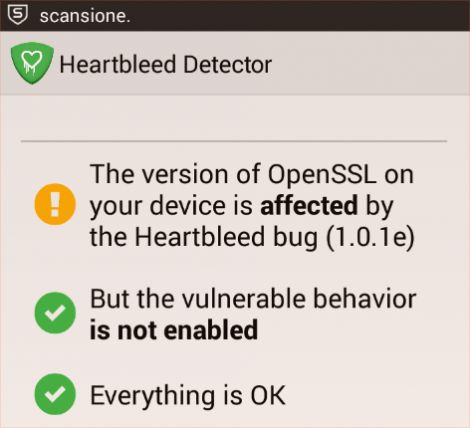

- Non ci sono aggiornamenti di sicurezza da installare sui computer, tablet o telefonini di noi utenti, ma chi ha un computer che ospita un sito Web oppure un NAS dovrà verificare se sta usando la versione vulnerabile di OpenSSL.

- Non fa differenza se usate Mac OS, Linux, Windows, Android, iOS e se usate un computer o un tablet o uno smartphone: siamo tutti vulnerabili allo stesso modo.

- Ci vorrà tempo perché la falla sparisca da Internet: i singoli siti devono installare la versione aggiornata del software OpenSSL e poi devono generare una nuova coppia di chiavi di sicurezza e aggiornare il proprio certificato SSL. Considerata la ressa che ci sarà per fare queste cose presso le autorità che emettono certificati, il problema si trascinerà probabilmente per alcuni giorni.

- La parte più difficile sarà rimuovere la falla da NAS, firewall e sistemi embedded. Cisco, per esempio, ha annunciato che almeno tredici dei suoi sistemi di telefonia IP e server di comunicazione e messaggistica sono vulnerabili e vanno aggiornati.

Le cose fondamentali da fare, invece, sono queste:

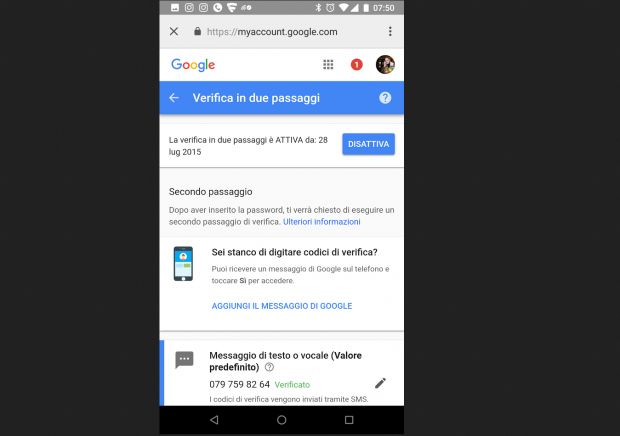

- Controllate se i siti che visitate sono vulnerabili o si sono aggiornati, immettendone il nome in ssllabs.com/ssltest oppure filippo.io/Heartbleed/.

- Se un sito risulta vulnerabile, non interagite con esso fino a che non si aggiorna. Non cambiate la vostra password: è inutile se il sito non si aggiorna. La nuova password verrebbe letta dagli aggressori.

- Se un sito risulta non vulnerabile, visitatelo e cambiate immediatamente la vostra password.

- Non usate la stessa password per siti differenti: se lo fate, mai come oggi è il momento di smettere di essere così pigri e imprudenti.

- Non fidatevi di mail o altri messaggi che vi invitano a cliccare su un link per aggiornare le vostre password: sono quasi sicuramente trappole di criminali.

- Non seguite link a siti presso i quali avete un account: digitate a mano il nome del sito nel vostro browser.

- Se avete NAS o altri server personali esposti a Internet, aggiornateli appena possibile.

Infine, alcune considerazioni generali:

- Il fatto che la falla sia in un componente software open source non è una dimostrazione dell'inaffidabilità dell'open source. Anzi, il fatto che il codice di questa libreria sia aperto e ispezionabile da chiunque ha agevolato la scoperta e la correzione dell'errore. Non è detto che errori come questo non ci siano anche nel software chiuso, e se ci sono possono essere scoperti solo da un numero molto ristretto di addetti ai lavori.

- Si sa chi è il "colpevole": lo sviluppatore tedesco Robin Seggelmann, che ha materialmente inserito la modifica errata il 31 dicembre 2011 alle 23:59:57 (almeno stando ai log), ma anche il suo collega revisore Stephen Henson che non ha visto l'errore.

- Gli errori di questo genere avvengono perché un elemento vitale della sicurezza come OpenSSL viene gestito da un numero molto modesto di esperti volontari non pagati. Se le aziende che usano questo software per fare milioni di guadagni donassero qualcosa al progetto OpenSSL, avremmo più occhi a sorvegliare la qualità del software.

- Allo stato attuale sembra improbabile che l'errore sia stato introdotto -intenzionalmente da parte di agenzie governative come NSA per facilitare le intercettazioni, ma è presumibile che queste agenzie abbiano notato e sfruttato la falla.

Fonti aggiuntive: Ars Technica, MELANI. Ringrazio Luigi Rosa per alcune info tecniche.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Come funziona Heartbleed

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (ultimi 5 di 20)

15-4-2014 16:28

12-4-2014 21:29

12-4-2014 19:27

12-4-2014 17:11

12-4-2014 13:24

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa