Explorer, è nuovamente tempo di patch

Nuova patch per Internet Explorer: le due falle indirizzate sono di pericolosità tale da suggerirne l'installazione. Con urgenza.

[ZEUS News - www.zeusnews.it - 05-06-2003]

La prima vulnerabilità è legata alla tag HTML "object", che consente di inserire oggetti, quali controlli ActiveX, all'interno di pagine web: se all'attributo "type", che consente di specificare la tipologia MIME dell'oggetto (ad esempio: audio/x-mpeg, plain/text o quant'altro), è attribuito un valore maliziosamente formattato, si verifica un buffer overflow durante la fase di parsing dello stesso. L'attaccante, di conseguenza, è in grado di eseguire codice arbitrario sul computer vittima o, al minimo, di mandare il browser in crash.

Come chiaramente specificato nell'annuncio pubblicato da eEye Digital Security su Bugtraq, "questo attacco può essere portato a segno ovunque Explorer parsifichi codice HTML, perciò la vulnerabilità concerne i newsgroup, le email e i siti web".

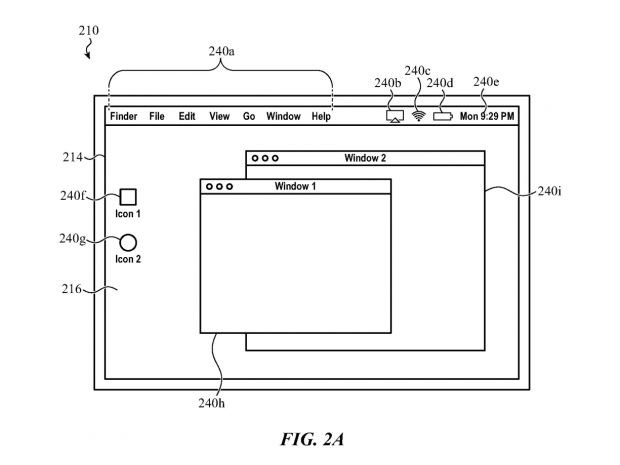

La seconda falla, spiega il bollettino Microsoft, riguarda il download di file. Quando l'utente clicca su un link per scaricare un file, il browser presenta una appropriata finestra di dialogo, che permette di scegliere se salvare il file su disco, aprirlo o cancellare la richiesta. Se nell'ambito della medesima pagina web sono aperte più finestre di dialogo, in certe condizioni Explorer apre automaticamente il file: ciò significa che, se si tratta di un eseguibile, esso sarà eseguito senza che l'utente possa impedirlo o, eventualmente, accorgersene.

Le versioni di Explorer affette dalle vulnerabilità descritte sono la 5.01, la 5.5 e la 6.0: le rispettive patch sono disponibili attraverso i link presenti nel bollettino sopra citato; per ciascuna è indicato il livello di service Pack richiesto per l'installazione.

La patch è cumulativa (include quanto realizzato nelle precedenti); chi si trovasse nella necessità di installarla in ambienti di produzione tenga presente che è richiesto il reboot del computer, pur essendo Explorer, almeno sotto il profilo logico, una applicazione.

Grazie a Massimo Nespolo per la segnalazione.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (1)

6-6-2003 19:41

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Telefonia fissa:

Disattivare il telefono (ma non Internet) con

Tiscali Fibra - Multimedia:

Convertire i video in immagini - Pronto Soccorso Virus:

DISDOWN.COM - Windows 11, 10:

Avvio Lentissimo pc - Social network:

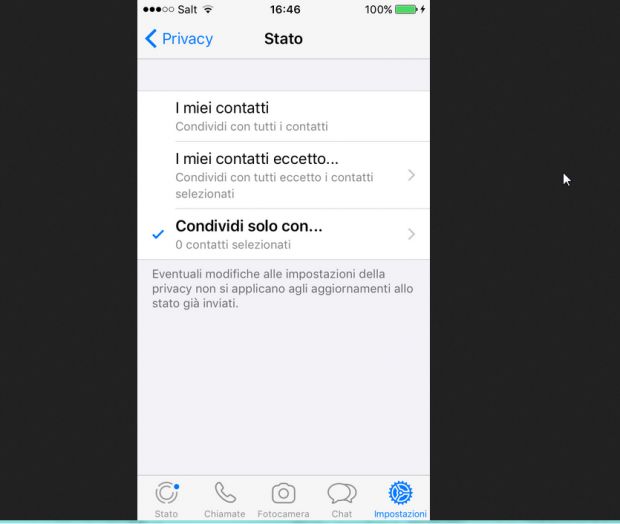

web.whatsapp quanto è affidabile? - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni