Wikileaks Vault 7, la CIA spia tutto e tutti

Dagli smartphone ai router, dai PC alle smart TV: non c'è apparecchio che la CIA non riesca a violare.

- Articolo multipagina1 / 3

[ZEUS News - www.zeusnews.it - 08-03-2017]

Ora che il dossier Vault 7 è stato rivelato da Wikileaks, molti trovano le conferme di quanto avevano sempre pensato: nessuna conversazione è al sicuro dagli spioni della CIA.

Che un'agenzia nata per lo spionaggio sia attiva nell'intercettare le comunicazioni elettroniche non dovrebbe essere però una sorpresa o, almeno, dovrebbe essere meno sorprendente rispetto alle attività della NSA che destarono scandalo qualche tempo fa: in linea di massima, la CIA agisce su bersagli mirati, mentre la NSA raccoglieva tutto ciò su cui riusciva a mettere le mani.

Tuttavia, le rivelazioni di Wikileaks assestano un bel colpo a quanti confidavano nella riservatezza garantita dai mezzi di comunicazione dell'era di Internet.

Vault 7 indica che la CIA, prima della rivelazione, conosceva in esclusiva tutta una serie di falle zero day tramite le quali poteva accedere a una gran varietà di piattaforme: dai PC agli smartphone, dalle Smart TV ai router, fino ai software antivirus.

Non solo: gli 007 americani sono anche in grado di compromettere (tramite malware sviluppato appositamente per Android e iOS) i telefoni per intercettare le comunicazioni affidate ad app come WhatsApp, Telegram, Signal e Confide prima che vengano crittografate: sebbene ciò sia meno grave di un'eventuale violazione della crittografia, per la privacy il risultato non è molto diverso.

Altre tecniche usate dalla CIA e rivelate da Wikileaks riguardano la capacità di violare le smart TV di Samsung, attivandone i microfoni per così captare tutte le conversazioni che avvengono davanti all'apparecchio.

Da Vault 7 si apprende poi che nei casi estremi, quando un intervento da remoto non è possibile, un agente viene inviato al bersaglio con una chiavetta USB che ha il compito di estrarre tutti i dati da un PC mentre un'app dà l'impressione che il computer stia eseguendo software del tutto innocuo.

|

Per la CIA, la rivelazione di tutto ciò è molto imbarazzante non soltanto perché gli strumenti usati sono diventati di dominio pubblico, ma anche perché il comportamento tenuto dall'agenzia manca chiaramente di rispetto verso le norme decise dal governo americano stesso.

Per esempio, il Vulnerabilities Equities Process prevede che le falle scoperte dal governo americano nei software vengano tempestivamente segnalate alle aziende, mentre è evidente che la CIA le sfruttava segretamente per i propri fini.

Negli USA il dibattito si sta concentrando su una domanda in particolare: la CIA sta abusando dei propri poteri, andando al di là del proprio dovere?

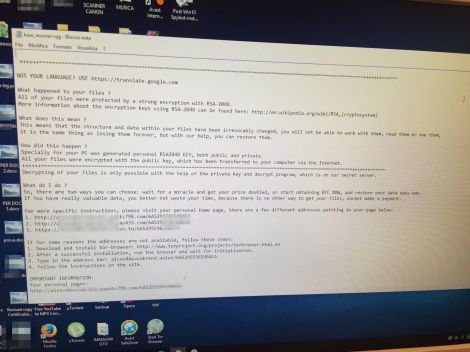

Una domanda del genere, oltre a richiedere chiarezza sull'operato dell'agenzia, porta a porsi anche un'altra questione: che succede se le armi sviluppate per questa guerra informatica finiscono nelle mani sbagliate?

Ti invitiamo a leggere la pagina successiva di questo articolo:

Apple e Google: abbiamo già risolto gli exploit della CIA

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 7)

19-4-2017 19:04

18-4-2017 22:59

20-3-2017 19:24

10-3-2017 18:45

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Linux:

il mio vecchio pc con Linux - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Al caffe' dell'Olimpo:

Parliamo di musica? - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Programmazione:

Come creare un documento .odt formattato - La cucina dell'Olimpo:

Vini di qualità

Gladiator