L'economia sommersa del malware

In netta crescita le minacce mirate al guadagno economico. Nel report un'analisi chiara e approfondita, con evidenziate le tendenze che vedremo nel 2008.

[ZEUS News - www.zeusnews.it - 27-02-2008]

Trend Micro ha pubblicato un interessante report sulla crescita dell'economia sommersa legata alla criminalità informatica. Nel 2007 le minacce Web mirate al guadagno economico sono cresciute del 1564% rispetto al 2005. Dal punto di vista della sicurezza, nel 2008 la distinzione tra siti Web "buoni" e "cattivi" è destinata ad assottigliarsi ulteriormente.

Secondo i ricercatori di Trend Micro, infatti, gli hacker hanno intensificato gli attacchi rivolti ai siti Web legittimi. Il numero dei siti Web compromessi sta lentamente superando il numero dei siti pericolosi creati appositamente dai criminali informatici. Questa tendenza sfata il detto "non visitare mai siti di dubbia reputazione" in quanto anche siti Web affidabili, come quelli di aziende "Fortune 500", scuole ed enti pubblici, possono oggi celare minacce nascoste.

Il mercato del malware è un settore in forte crescita grazie allo sfruttamento della fiducia degli utenti Web. Non a caso nel 2007 le minacce che si avvalgono del Web per trarne un vantaggio economico sono aumentate del 1564 % rispetto al 2005. I casi eclatanti di crimeware sono molteplici. Ad esempio, l'organizzazione Russian Business Network ha occupato la scena per tutto il 2007 per aver ospitato attività illecite quali siti che distribuivano contenuti pedo-pornografici, phishing e programmi malware.

Durante il 2007 sono state rilasciate nei forum digitali clandestini nuove versioni dei toolkit malware, programmi software di tipo "commerciale" che permettono anche a utenti non esperti di condurre attacchi informatici, concentrandosi soltanto sul payload o sull'attività cui il programma malware è destinato.

Oltre alle prove che confermano l'avvenuta compravendita di vulnerabilità nei forum clandestini e la loro integrazione all'interno di kit per l'aggiornamento dei sistemi bot, esistono testimonianze che indicano chiaramente come il settore del malware si stia trasformando sempre più in un'attività commerciale in grado di sfruttare l'affidabilità e la potenza economica dei mercati aperti.

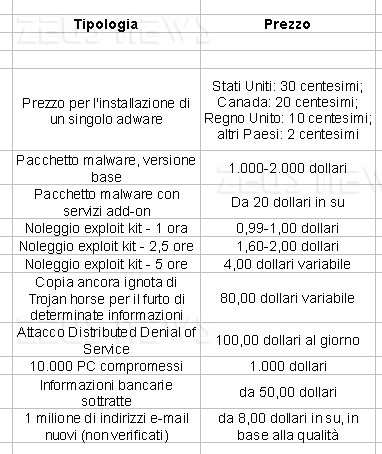

La tabella che segue (dati campione tratti dallo studio sull'economia digitale sommersa nel 2007) illustra chiaramente il crescente dinamismo commerciale dei criminali informatici. Da un lato si assiste al commercio di exploit kit impiegati congiuntamente con specifici payload, dall'altro ai frutti di queste attività: una messe di informazioni rubate relative ad account o indirizzi email per lo spamming.

L'anno trascorso ha visto anche l'espansione della botnet NUWAR (Storm), come testimoniato dai ricercatori che hanno trovato le prove della vendita e del noleggio di servizi malware e spamming ad hacker e spammer, a conferma del crescente livello di sofisticazione raggiunto da questo tipo di minaccia. Durante il 2007 il protocollo di comunicazione più utilizzato dai creatori di botnet è stato ancora IRC (Internet Relay Chat), probabilmente a causa della larga disponibilità e della grande facilità di creare sistemi bot di questo tipo. Nel contempo è stata registrata anche una crescente applicazione pratica nelle botnet di protocolli P2P cifrati.

L'impiego delle botnet è sempre più massiccio, non a caso i programmi malware più diffusi nel 2007 sono stati WORM_SPYBOT.IS e WORM_GAOBOT.DF, due codici volti a creare botnet e worm che hanno colpito i dispositivi collegati via USB.

Nel 2007 le vittime principali del fenomeno del phishing nel settore e-commerce sono state il sito di aste online eBay e la consociata PayPal. Le istituzioni finanziarie, in particolare nel Nordamerica, hanno registrato un volume crescente di phishing. Poste Italiane si conferma tra le prime dieci aziende al mondo più colpite dai phisher, "aggiudicandosi" l'ottavo posto in classifica.

Dietro all'incremento del phishing vi è la crescente popolarità tra i truffatori della tecnica rock phish, realizzata per mantenere attivi più cloni di siti fasulli per periodi più lunghi e attirare così un maggior numero di vittime. Si calcola che gli URL rock phish siano mediamente tra 20.000 e 60.000 al giorno; la maggior parte di essi è associata ai medesimi indirizzi IP.

Le minacce per la sicurezza non sono più limitate ai PC. Anche i dispositivi mobili, grazie alla loro crescente sofisticazione, sono esposti agli identici pericoli (virus, spam, Trojan horse, malware, ecc.). Gli apparecchi dotati di capacità wireless Wi-Fi e Bluetooth, oltre che di ampie capacità storage, sono diventati il canale principale delle fughe dei dati, oltre che il maggiore vettore d'infezione attraverso i perimetri di sicurezza.

Il volume delle infezioni è praticamente quadruplicato tra settembre e novembre 2007, oltrepassando i 7.000.000 di infezioni. Il fenomeno conferma che gli autori di malware continuano a identificare nelle festività natalizie un'importante opportunità per diffondere spam e spyware mentre gli utenti sono impegnati nell'effettuare acquisti online.

Le community di social networking e i contenuti creati dagli utenti, quali i blog personali, sono diventati importanti vettori d'infezione a causa degli attacchi rivolti alle tecnologie Web 2.0 sottostanti, in particolare lo streaming e lo scripting cross-site.

Le previsioni per il 2008

Sulla base delle minacce emergenti, per il 2008 si prevede il seguente panorama delle minacce:

1. Il codice legacy utilizzato nei sistemi operativi e le vulnerabilità delle applicazioni più diffuse continueranno a costituire un bersaglio ideale per l'inserimento di codice pericoloso che consenta ai criminali informatici di violare la sicurezza di reti e computer nell'intento di sottrarre informazioni proprietarie riservate.

2. I più noti siti Web operanti in aree quali social networking, banche/finanza, giochi online, motori di ricerca, viaggi, biglietti per eventi, pubblica amministrazione, news, lavoro, blog, e-commerce e aste online continueranno a rappresentare il vettore di attacco privilegiato dai criminali informatici per inserirvi link a programmi per il phishing e il furto dell'identità.

3. I dispositivi non gestiti, quali smartphone, lettori MP3, cornici digitali, chiavette USB e console per videogiochi, continueranno a offrire a criminali informatici e autori di malware l'opportunità per penetrare il perimetro di sicurezza delle aziende grazie alle loro capacità di archiviazione, elaborazione e supporto Wi-Fi. Gli access point pubblici, come quelli presenti all'interno di locali di ritrovo, biblioteche, alberghi ed aeroporti, continueranno a fungere da vettore di attacco o canale di distribuzione per il malware.

4. I servizi di comunicazione, quali la posta elettronica e l'instant messaging, oltre che la condivisione dei file, continueranno a essere esposti a minacce basate sui contenuti quali spam delle immagini, URL e allegati pericolosi che utilizzano tecniche di social engineering mirate e localizzate, in considerazione dell'efficacia dimostrata nei confronti delle potenziali vittime da parte dei criminali interessati ad estendere le dimensioni delle botnet e a sottrarre informazioni riservate.

5. Le strategie per la protezione dei dati e la sicurezza del software diventeranno uno standard nel ciclo di vita delle applicazioni commerciali a causa del numero crescente di gravi incidenti verificatisi. Ciò comporterà una crescente attenzione per le tecnologie di cifratura dei dati durante le fasi di archiviazione e trasmissione, in particolare per ciò che riguarda il controllo dell'accesso ai dati nelle catene di informazione e distribuzione.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Multimedia:

Convertire i video in immagini - Telefonia fissa:

Disattivare il telefono (ma non Internet) con

Tiscali Fibra - Pronto Soccorso Virus:

DISDOWN.COM - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto è affidabile? - Browser:

Firefox non sincronizza le schede su pc desktop

perchè????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni