L'hacker della porta accanto

Johnny Long insegna come evitare le trappole tecnologiche e psicologiche messe in opera da chi ha interesse ad appropriarsi delle informazioni che vogliamo proteggere.

[ZEUS News - www.zeusnews.it - 22-03-2010]

Parlare di hacking senza parlare di programmi e di sistemi informatici pare impossibile o quasi, anche perché nell'immaginario collettivo l'hacker è quel ragazzo brufoloso e poco socievole sempre rintanato in cantina a trafficare col Pc e a occupare in permanenza la linea telefonica di casa per combinare guai nei quali finirà inevitabilmente per trovarsi invischiato.

Questa visione dei personaggi - e complessivamente del fenomeno - messa in voga dai film d'oltre oceano di parecchi anni fa (sempre che rispecchiasse una realtà vera e non cinematografica) oggi non esiste più.

L'evoluzione tecnica ha portato infatti non solo ad una diversificazione fondamentale delle attività borderline dell'informatica (l'hacking è infatti agli antipodi del suo fratellastro cattivo che è il cracking) ma si è assistito soprattutto ad una separazione netta del "perché" ci si dedica all'una o all'altra attività: interesse e curiosità nel primo caso, semplice istinto di distruzione nell'altro e, ormai nella quasi totalità dei casi, vera e propria attività delinquenziale.

L'autore richiama solo implicitamente l'importanza delle informazioni in un'epoca in cui è più che mai d'attualità l'affermazione di Bacone secondo cui "sapere è potere" e la conoscenza è preziosa solo finché resta nelle mani di chi la detiene e ne regola la diffusione.

Perciò sono fondamentali l'archiviazione e la custodia, fisiche e/o digitali, delle informazioni, una necessità che stimola in modo straordinario l'intelligenza e le capacità di improvvisazione dell'autore del libro (coadiuvato da Kevin Mitnick, uno dei cracker più famosi al mondo e da altri esperti in sistemi di sicurezza e social engineering) che in uno stile semplice e chiaro mette a portata di tutti metodi e tecniche collaudate per rafforzare la sicurezza fisica ed elettronica, specialmente con sistemi definiti "non tecnologici".

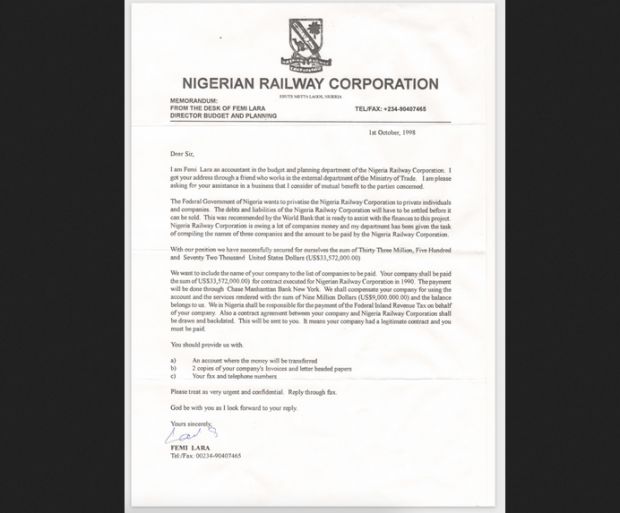

La spiegazione, basata sul racconto di eventi reali, ha per fine non la violazione dei sistemi protetti ma al contrario che cosa fare per evitare l'effrazione mediante semplici comportamenti alla portata di chiunque e comunemente praticabili nella vita di tutti i giorni, spesso anche senza ricorrere a indagini sui motori di ricerca o l'esame dei file condivisi sulle reti peer-to-peer.

L'underground hacking trova perciò oggi se non proprio una bibbia, almeno un agevole vademecum che prende via via in esame il dumpster diving, il tailgating e lo shoulder surfing, senza tralasciare né i mezzi d'effrazione fisica come la violazione dei lucchetti e delle barriere protettive né la spiegazione di alcune tecniche di ingegneria sociale per introdursi negli immobili nonostante i blocchi e le guardie di sicurezza.

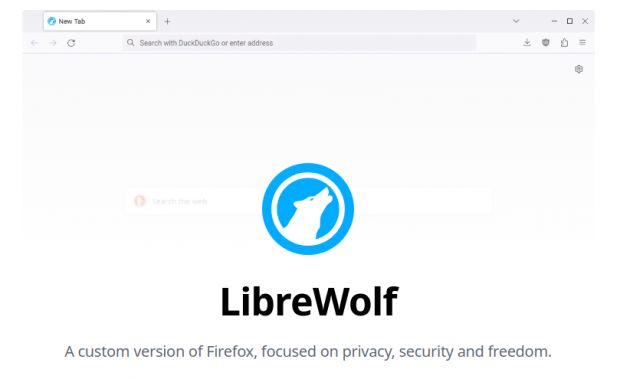

Ovviamente anche l'hacking tecnologico vuole la sua parte; perciò vengono esaurientemente descritti i metodi di approccio mediante l'onnipresente Google, il file sharing e l'uso "inappropriato" di terminali pubblici, per finire ancora con tecniche più convenzionali quali l'esame dei tesserini e dei "pass", oltre alle occhiate attente e spesso rivelatrici alle automobili aziendali.

Vale la pena di ribadire, richiamando l'attenzione dei lettori, che tutte le effrazioni e anche i semplici tentativi di effrazione, fisica o tecnologica, sono estremamente illegali e puniti a norma di legge; gli esempi esposti nel volume hanno la sola finalità di insegnare al lettore - sulla base dell'esperienza professionale dell'autore - come non soccombere ad un attacco anche semplice alla sicurezza propria e dei dati custoditi.

Completano il volume l'indice per argomenti, un indice analitico forse un po' troppo succinto e infine un utile "decalogo" riassuntivo dei suggerimenti contenuti nei vari capitoli

Per altro il libro si legge tutto d'un fiato, corredato com'è da un'ampia documentazione fotografica e animato nel sottofondo dall'umorismo dell'autore, che evidentemente scrivendo ha rivissuto con piacere i propri trascorsi giovanili.

Scheda:

Titolo: L'hacker della porta accanto

Pagine: 244

Autore: Johnny Long

Editore: Apogeo

Prezzo: Euro 29,00

ISBN: 978-88-503-2945-8

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (1)

24-3-2010 22:21

|

|

||

|

- Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux