API, quando il gioco si fa duro

Archivismi - Oggi ci sposteremo su un differente piano di utilizzo di Internet Archive, quello della “programmazione” via API; ma prima dovremo obbligatoriamente parlare di doveri e responsabilità degli utenti di Internet Archive.

- Articolo multipagina8 / 17

- 1. Archivismi: la preservazione della cultura

- 2. L'inizio

- 3. Upload e operazioni elementari

- 4. Caricare un contenuto nell'Internet Archive

- 5. File, oggetti e metadati

- 6. Il giorno dopo l'upload

- 7. L'organizzazione dei documenti in Internet Archive

- 8. API, quando il gioco si fa duro

- 9. Usare le API di Archive.org

- 10. Archiviamo Cassandra

- 11. Archiviamo Cassandra, parte seconda

- 12. Archiviamo Cassandra, parte terza

- 13. Cassandra Crossing è per sempre!

- 14. Cassandra attraverso i secoli

- 15. Cassandra e i supporti informatici

- 16. Cassandra e la miniera

- 17. Cassandra tra i ghiacci

[ZEUS News - www.zeusnews.it - 30-01-2024]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Archivismi: la preservazione della cultura

Nelle pagine precedenti ci siamo occupati di un'archiviazione elementare su Internet Archive; archiviare un singolo file ci ha comunque aperto una parte significativa del sistema che abbiamo davanti, e delle potenti funzionalità che ci mette a disposizione.

Molto, molto altro rimane da mostrare, anche solo per le operazioni di archiviazione manuali. Prossimamente descriveremo e realizzeremo una vera campagna di archiviazioni, raccontando le minuzie e i problemi spiccioli che distinguono i casi reali dagli esempi che troviamo sui manuali.

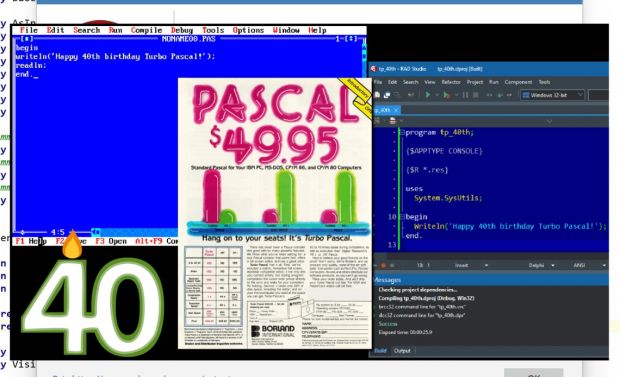

Ma oggi tratteremo di un argomento già accennato di sfuggita in una puntata precedente, e che porta la potenza archivistica che Internet Archive mette a disposizione dei suoi utenti a un nuovo livello. Parliamo ovviamente della possibilità di "programmare" le operazioni su Internet Archive.

Non ci vuole un genio per immaginare che un servizio come Internet Archive esiste perché ha alle spalle un piccolo esercito di programmatori che scrivono, mantengono e fanno evolvere una base di software dedicato. Per inciso, per fomentare la mai estinta "Classifica dei migliori linguaggi di programmazione", anche in Internet Archive Python la fa da padrone!

Ma torniamo all'argomento di oggi. In breve: sì, è possibile usare Internet Archive usando script o veri programmi che automatizzano le operazioni di archiviazione che decidiamo di realizzare. E sì, questo viene realizzato «esponendo una API». Per il conforto dei non programmatori, significa semplicemente che è possibile automatizzare le operazioni da compiere utilizzando degli script o dei veri e propri programmi, che eseguono, ovviamente via Rete, precise chiamate a delle funzionalità elementari di Internet Archive, definite appunto in una API — Interfaccia per la Programmazione Applicativa.

Non ci sarebbe bisogno di dire altro, semplicemente di fornire nuovamente il link al Portale degli Sviluppatori di Internet Archive, e lasciare che chiunque abbia mai trafficato, anche solo realizzando uno script .bat per il DOS, scopra e utilizzi la potenza delle API di Internet Archive.

Un minimo di indicazioni e raccomandazioni preliminari sono comunque necessarie, prima di fare anche solo un piccolissimo esempio. In primis, Internet Archive non pone limiti predefiniti a quello che un utente può fare dei servizi che vengono forniti; per esempio non limita a priori la quantità di informazioni che possono essere archiviate.

Ma nessuna realtà esposta al pubblico può essere "indifesa", visto che una percentuale di imbecilli, profittatori e delinquenti esistenti al mondo è presente anche tra gli utenti di Internet Archive.

Come la storia della Rete ha più volte dimostrato, realtà collaborative di grandi dimensioni, per esempio Wikipedia, riescono a sopravvivere e svilupparsi solo se gestite come un ibrido tra democrazia imperfetta e tirannia illuminata. Internet Archive non fa eccezione.

È per questo che alcune risorse, come per esempio le Collezioni, vengono centellinate e fornite solo a richiesta. Una serie di amministratori di vario livello supervisiona e controlla infatti il funzionamento e l'utilizzo di Internet Archive e tiene in riga, bacchetta o espelle gli utenti disfunzionali.

Una tale presenza non deve essere vista come un problema o un limite, ma come una risorsa; infatti gli amministratori hanno il ruolo principale di aiutare tutti gli utenti a utilizzare Internet Archive.

Gli amministratori sono tuttavia una risorsa preziosa e scarsa; mandare una email agli amministratori, quando non direttamente previsto dalle procedure (per esempio per la creazione di una Collection) deve essere vista come ultima risorsa, da utilizzare solo dopo un'attenta lettura della documentazione e dell'help in linea, molte prove, una ricerca nel blog e, perché no, anche sui normali motori di ricerca. Mi raccomando!

Ti invitiamo a leggere la pagina successiva di questo articolo:

Usare le API di Archive.org

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Scrivere a Cassandra - Twitter - Mastodon

Videorubrica "Quattro chiacchiere con Cassandra"

Lo Slog (Static Blog) di Cassandra

L'archivio di Cassandra: scuola, formazione e pensiero

Commenti all'articolo (ultimi 5 di 24)

14-5-2024 18:44

9-5-2024 15:24

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Windows 11, 10:

Odio verso Windows o no? - Linux:

Antix: microfono per scrivere su internet - Aiuto per i forum / La Posta di Zeus / Regolamento:

utente non verificato - Tablet e smartphone:

evitare che "hey google" sia attivo pure

a schermo spento!!! - 02 Olimpo - Milano e dintorni:

Come pubblicare un annuncio per affittare un

appartamento - Al Caffe' Corretto:

Mi sembra appropriato, in un contesto di generale

latitanza - Programmazione:

Gestione dei campi datetime e time di MySql - Periferiche esterne:

Errore con disco Trascend USB 3.0 - *Ubuntu:

spectacle kubuntu

zeross