Note di criminalità informatica

Viaggio attraverso la lesgislazione di settore, europea e non.

[ZEUS News - www.zeusnews.it - 04-12-2003]

Per "criminalità informatica" si intendono tutti quei reati che vengono perpetrati a mezzo del web. Essi si distinguono sostanzialmente in due categorie: crimini che abbisognano necessariamente della rete per essere commessi (es. abuso informatico, frode telematica, falso informatico, etc.) e quelli che invece vengono realizzati anche senza il tramite della grande rete (es. sfruttamento sessuale in danno dei minori, pedofilia, diffamazione, eversione, ecc.).

L'ordinamento comunitario è stato arricchito di alcune decisioni riguardanti questo genere di crimini:

- Decisione del Consiglio 29 maggio 2000, relativa alla lotta contro la pornografia infantile su Internet;

- Decisione 276/1999/CE del Parlamento Europeo del Consiglio del 25 gennaio 1999, che adotta un piano pluriennale d'azione comunitario per promuovere l'uso sicuro di internet attraverso la lotta alle informazioni di contenuto illegale e nocivo diffuso attraverso le reti globali;

- Comunicazione CE 16 ottobre 1996, n. 487, relativo alle informazioni di contenuto illegale e nocivo su Internet.

Per quanto concerne invece il nostro ordinamento interno, vi sono state novità non soltanto legislative. In primis, le forze dell'ordine sono state dotate di strumenti tecnologici e professionali in grado di arginare fenomeni criminali informatici.

Esso è specializzato nell'attività di repressione e prevenzione dei reati telematici e partecipa con propri rappresentanti ai lavori di consessi internazionali in materia di high tech crime (G8, UE, OCSE, EUROPOL, INTERPOL, Consiglio d'Europa), collaborando inoltre con omologhi uffici di polizia di altri Paesi (1).

A livello interno, tale servizio gode del supporto offerto ad altre istituzioni quali ad esempio il Ministero delle Comunicazioni e l'Autorità per le Garanzie nelle Comunicazioni. Altra innovazione importante riguarda l'aggiornamento della normativa penale e l'introduzione di alcune leggi formulate ad hoc.

Le norme più recenti in materia sono le seguenti:

- Legge 3 agosto 1998 n. 269, norme contro lo sfruttamento della prostituzione, della pornografia, del turismo sessuale in danno di minori, quali nuove forme di riduzione in schiavitù;

- Legge 23 dicembre 1993 n. 547, modificazioni ed integrazioni alle norme del codice penale e del codice di procedura penale in tema di criminalità informatica;

- Legge 5 luglio 1991 n°197, sull'indebito utilizzo di una carta di pagamento magnetica.

Con la Legge n. 547/93 il Legislatore ha previsto la modificazione del Codice Penale vigente attraverso l'introduzione di specifiche ipotesi di reato connesse all'impiego delle nuove tecnologie. In particolare, il concetto di violenza sulle cose si estende alla categoria dei beni informatici (2).

L'art. 6 della medesima legge prevede i reati concernenti le comunicazioni informatiche e telematiche, in particolare "l'intercettazione, l'impedimento o l'interruzione illecita", "l'istallazione di apparecchiature atte a intercettare, impedire o interrompere" le comunicazioni, "la falsificazione, l'alterazione o soppressione del contenuto" delle comunicazioni stesse.

Con l'art 491-bis c.p. è stato delineato il concetto di frodi informatiche (3).

E' necessario tenere presenti alcuni problemi precipui della realtà virtuale in rete: alcuni ambienti (ad esempio, le chat rooms) legittimano gli utenti a creare individui fittizi che, operando anonimamente, possono persino garantire alle organizzazioni criminali e terroristiche di perseguire i propri scopi indisturbatamente; inoltre, appare difficile l'individuazione del c.d. "locus commissi delicti" (data la transnazionalità ed aterritorialità della rete), con correlative problematiche di diritto penale internazionale.

I reati più comuni riguardano gli accessi abusivi, la diffusione di virus informatici, il defacement, il denial of service, il netstrike e le frodi perpetrate da operatori TLC.

Da alcuni rilevamenti eseguiti dal Computer Security Institute risulta che i crimini informatici di natura economica sono riconducibili nella maggior parte dei casi ai white collar crime (4) (crimine dal colletto bianco) e non alle attività degli hackers.

Inoltre, dai risultati di recenti indagini, pare che molti degli attacchi subiti dalle aziende siano causati dall'effetto di virus informatici contratti in seguito a comportamenti negligenti da parte dei dipendenti nell'uso delle postazioni internet, nel corso di connessioni a siti di natura pornografica, con punte massime nelle ore d'ufficio.

Altro problema, manifestatosi in sede investigativa ed emerso in seguito a complesse indagini, riguarda la cd. cifra nera dei reati non denunciati dalle aziende colpite. Ne consegue che, in assenza di denuncia, la Polizia non può intervenire ed i responsabili degli illeciti rimangono impuniti.

Note

1) Il 19 marzo 1998 il Consiglio europeo ha propostodi istituire una rete atta allo scambio di informazioni per combattere la criminalità ad alta tecnologia nell'ambito del G8. La rete è stata gradualmente realizzata ed al momento ne fanno parte Australia, Brasile, Canada, Danimarca, Finlandia, Francia, Germania, Italia, Giappone, Paesi Bassi, Russia, Spagna, Svezia, Regno Unito e Stati Uniti d'America. Inoltre, il 23 novembre 2001 ventinove stati hanno sottoscritto a Budapest la Convenzione sul Cybercrime.

2) Art. 392 c.p.: "si ha altresì violenza sulle cose allorché un programma informatico viene alterato, modificato o cancellato in tutto o in parte ovvero viene impedito o turbato il funzionamento di un sistema informatico o telematico".

3) La frode informatica è un'evoluzione della frode intesa in senso tradizionale: gli "artifizi e raggiri", caratterizzanti la truffa, prevista all'art. 640 del c.p. si estendono alla versione tecnologica, comprendente, ad esempio, la manipolazione di dati.

4) Per "colletti bianchi" si intendono soggetti dotati di capacità informatiche comuni (al contrario degli hackers) che utilizzano le proprie conoscenze o la propria posizione in azienda per porre in essere condotte delittuose dalle quali trarre un ingiusto profitto con l'altrui danno.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (1)

6-12-2003 10:07

|

|

||

|

- Windows 11, 10:

Riavvii imprevisti pc win10 - Al Caffe' Corretto:

Lo sciopero è stato proclamato... - Programmazione:

Gestione dei campi datetime e time di MySql - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Periferiche esterne:

Errore con disco Trascend USB 3.0 - *Ubuntu:

spectacle kubuntu - Vecchi articoli di Zeus News:

Errori negli articoli - Notizie dal mondo / Rassegna stampa:

Ritrovato l'utente Shannara - Enigmi e giochi matematici:

La lavagna del Galeone fantasma - Browser:

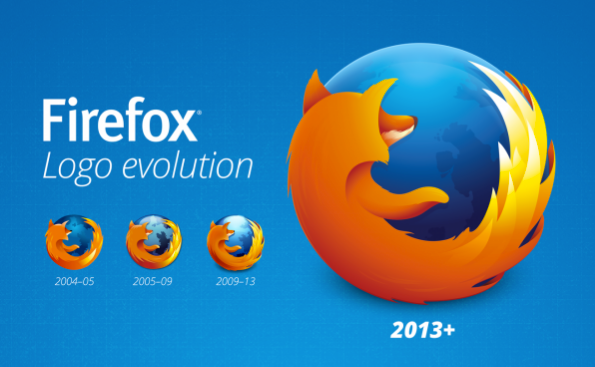

Firefox: problemi con i reel di Facebook e con la

mail