Mobile forensics, tutte le tecniche

Gli strumenti utilizzate da Polizia (e non solo) per estrarre tutte le informazioni possibili da telefoni cellulari e smartphone.

[ZEUS News - www.zeusnews.it - 23-10-2011]

Dal punto di vista del perito che lo analizza, un telefono cellulare (o uno smartphone) è composto da tre elementi: il telefono vero e proprio (con la sua memoria interna), la SIM e la SD Card usata come memoria ausiliaria. Ognuno di questi elementi può contenere informazioni importanti e tutti e tre, insieme, permettono spesso di ricostruire gli ultimi mesi di vita di una persona con un livello di precisione impressionante.

Prima di procedere oltre è necessario chiarire un punto: ogni operazione compiuta sul telefono in esame, anche la semplice azione di spegnimento, può modificare in modo irrimediabile il sistema e rendere inservibili le prove. Ad esempio, al momento dello spegnimento vengono spesso cancellati i file di cache ed altre informazioni temporanee. Inoltre, una volta spento il telefono può essere necessario il PIN per riavviarlo.

L'Articolo 360 del Codice di Procedura Penale prevede che ogni operazione potenzialmente non ripetibile, come questa, compiuta su quello che potrebbe essere un elemento di prova, debba avvenire in presenza delle parti (accusa e difesa) e dei loro consulenti tecnici.

Per questa ragione, tutte le operazioni di analisi compiute sui telefoni cellulari vengono normalmente eseguite dai periti nominati dal Pubblico Ministero in presenza degli avvocati e dei consulenti tecnici della difesa. In particolare, se il telefono è stato ritrovato acceso, deve essere mantenuto acceso fino a che non sarà possibile esaminarlo in presenza delle parti.

Conservare intatta la prova

Dato che il telefono cellulare è destinato a diventare una prova utilizzabile in sede dibattimentale (cioè in Tribunale), è necessario che venga conservato intatto fino al momento in cui i vari elementi di prova sono stati raccolti e registrati. Purtroppo, conservare intatto un telefono cellulare acceso è tutt'altro che facile perché i telefoni cellulari, per loro natura, continuano a scambiare informazioni con la rete telefonica anche quando l'utente non li sta utilizzando. Ad esempio, continuano a ricevere nuovi messaggi SMS e MMS.

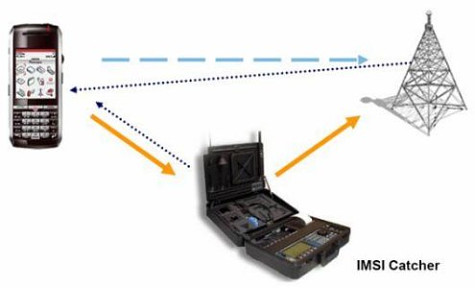

Alcuni telefoni possono anche essere configurati per cancellare automaticamente i vecchi messaggi per fare posto ai nuovi e questo, ovviamente, comporta la perdita di informazioni che potrebbero essere importanti. Di conseguenza, è necessario proteggere il telefono dai contatti con la rete telefonica usando una cosiddetta "gabbia di Faraday".

Una gabbia di Faraday non è altro che un contenitore metallico chiuso che impedisce alle onde radio di raggiungere il telefono. La gabbia di Faraday deve proteggere anche il cavo di alimentazione perché, in caso contrario, il cavo potrebbe fungere da antenna. L'articolo continua qui sotto.

| Cosa ne pensi della richiesta di Berlusconi e del Pdl di mettere un freno alle intercettazioni? | |||||||||||||

|

|||||||||||||

Una volta prese le opportune precauzioni, si può passare all'analisi vera e propria. L'elemento di un telefono più facile da analizzare è la SD Card usata come memoria ausiliaria. In genere, basta infilare la SD Card in un lettore collegato ad un computer, eseguirne (per sicurezza) una copia "immagine" (cioè bit-a-bit) e poi analizzare la copia con i normali strumenti di analisi che si usano per qualunque altro supporto magnetico.

Eventuali file rimossi o sovrascritti possono (a volte) essere recuperati con i soliti strumenti di undelete. Ne trovate un esempio qui. Se cercate "usb drive undelete" con Google ne potete trovare molti altri.

La SD Card può contenere praticamente di tutto: video, foto, documenti da ufficio, parametri di configurazione e file di dati di applicazioni, persino registrazioni audio. Una vera miniera d'oro per gli investigatori.

La SIM

Analizzare la SIM è un po' meno facile, sia perché la SIM è spesso protetta da un PIN sia perché a volte le SIM memorizzano le informazioni in formati particolari, specifici del particolare operatore telefonico.

Per fortuna esistono appositi kit hardware ed appositi programmi di analisi per esaminare quasi tutti i tipi di SIM esistenti. Ne potete vedere un esempio qui. Cercando "SIM Reader" o "SIM Manager" con Google ne potete trovare molti altri.

In genere, il PIN può essere bypassato usando il PUK. Il PUK, infatti, viene spesso conservato dall'operatore telefonico che ha venduto la SIM (per ragioni tecniche) e quindi la Polizia può chiedere che gli venga rivelato.

La SIM contiene abitualmente la rubrica telefonica dell'utente ed in molti casi contiene anche l'agenda, l'archivio degli SMS inviati e ricevuti ed altre informazioni che permettono di ricostruire la rete di contatti dell'utente.

La memoria interna del telefono

L'elemento forse più difficile da esaminare è la memoria interna del telefono perché è la parte di memoria in cui vengono memorizzati i dati temporanei (cache) e quindi ogni operazione compiuta sul telefono ne altera inevitabilmente il contenuto.

Per fortuna, esistono appositi strumenti che permettono di analizzare la maggior parte dei telefoni cellulari senza fare danni. I più famosi sono i seguenti: Cellbrite, Encase, Micro Systemation XRY/XACT (azienda apparentemente non più operativa).

In tutti i casi, tuttavia, si tratta di strumenti molto costosi (dai 5.000 ai 30.000 euro) e destinati a un pubblico di utenti molto preparati. Analisi di quest'ultimo tipo sono quindi accessibili solo alle Forze di Polizia e ai loro tecnici.

Conclusioni

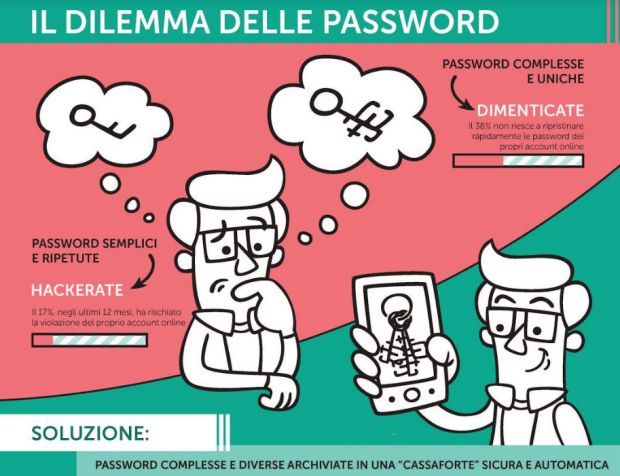

Come ho detto, analizzando un telefono cellulare si possono ricostruire con precisione tutti i contatti (e spesso anche i movimenti) del suo proprietario nelle ultime settimane o persino negli ultimi mesi. Di conseguenza, un telefono cellulare è una vera miniera di informazioni per gli investigatori. Se si tiene presente che gran parte di queste analisi sono alla portata di molti tecnici di medio livello, dovrebbe essere piuttosto chiaro il motivo per cui un telefono cellulare non va mai lasciato incustodito.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 7)

3-2-2012 14:50

2-2-2012 21:42

24-10-2011 17:24

24-10-2011 10:08

23-10-2011 17:48

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Il salotto delle Muse:

Consigli per giovani scrittori - Pc e notebook:

Il portatile fa rumore da tosaerba... - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Software - generale:

PDF Editor - Linux:

Linux Mint vede la stampante ma non stampa

Stx