Il filo di perle della sicurezza informatica

Una catena di controlli impostata in modo sensato riduce davvero il rischio di infezione da virus.

[ZEUS News - www.zeusnews.it - 19-02-2001]

Quando un virus viaggia da un computer all'altro, ogni opportunità di individuarlo deve essere sfruttata con cura, perché ci sono momenti in cui sistemi ritenuti sicuri diventano "portatori sani" inconsapevoli dell' infezione. Questi computer devono essere individuati e gestiti, integrando il software con procedure pratiche che gli utenti possano adottare per rimanere al sicuro.

Un virus informatico, per essere tale, deve sapersi replicare per diffondersi su quante più macchine possibile. Questo significa che il suo scopo secondario è attraversare "indenne" il maggior numero di computer possibile. Lo scopo primario, detto "payload", è l'azione programmata nel virus, per esempio: "Se la data corrente è 14 febbraio, cancella dalla cartella Documenti tutti i file di Excel".

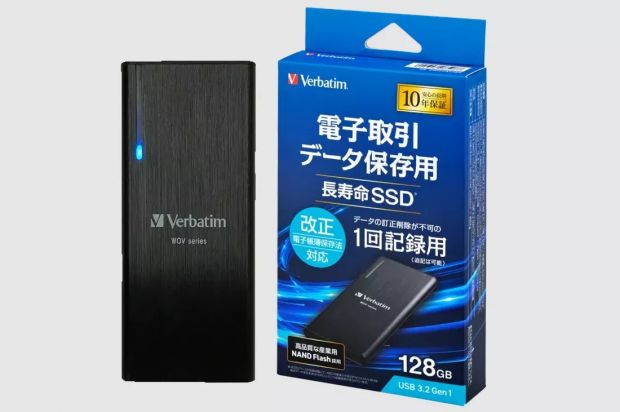

Inoltre, la più recente generazione di virus di tipo Worm sfrutta in modo pesante i canali di comunicazione della posta elettronica per diffondersi, al posto del vecchio sistema di infettare i dischetti inseriti nell'elaboratore, tuttora valido e pericoloso.

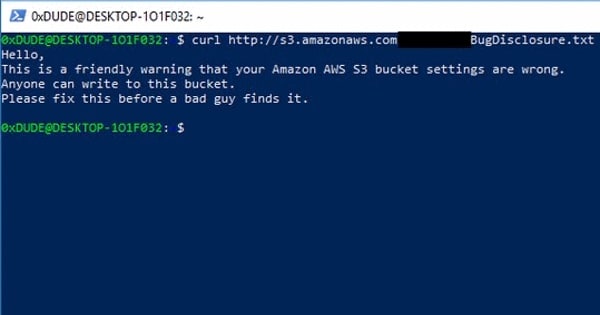

E' successo per esempio alla Hewlett Packard, che alla fine di gennaio 2001 aveva in linea un server web con programmi per le stampanti, i cosiddetti driver, infetti dal virus Funlove. Il server fa parte di una catena di sicurezza abbastanza rigorosa, ma non infallibile; infatti su questo elaboratore è stato usato Linux, un sistema operativo per ora abbastanza al sicuro da infezioni elettroniche serie. Proprio per questo motivo, quando il server ha ricevuto i file infetti non ha effettuato alcun controllo e li ha resi disponibili al pubblico, infettando, si stima, quasi 2.000 Pc.

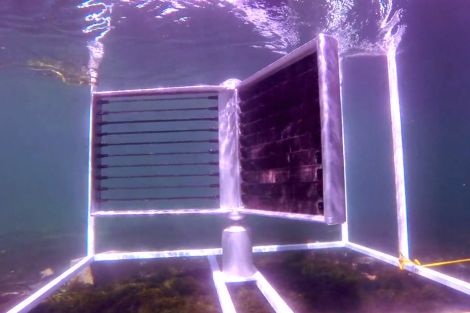

Questo esempio dimostra la necessità di vedere la sicurezza informatica come un sistema composto dalle necessarie tecnologie software e dalle persone che li usano in base a procedure che rendono "attiva" la sicurezza.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Multimedia:

Convertire i video in immagini - Telefonia fissa:

Disattivare il telefono (ma non Internet) con

Tiscali Fibra - Pronto Soccorso Virus:

DISDOWN.COM - Windows 11, 10:

Avvio Lentissimo pc - Social network:

web.whatsapp quanto č affidabile? - Browser:

Firefox non sincronizza le schede su pc desktop

perchč????? - Software - generale:

Alternative a Dropbox - Tablet e smartphone:

MEMORIA SAMSUNG GALAXY XCOVER SM-G390F - Linux:

Sondaggio prestazioni