8 errori da evitare per non essere hackerati

Proteggersi dagli hacker non è complicato: basta non commettere questi sbagli che sono ancora fin troppo diffusi.

- Articolo multipagina1 / 4

[ZEUS News - www.zeusnews.it - 12-05-2015]

Là fuori, nella Rete, i malintenzionati che vanno a caccia di informazioni non mancano di certo: semplici indirizzi, numeri di carta di credito, informazioni bancarie e via di seguito sono merci preziose, e c'è sempre qualcuno che alla fine cade nella rete.

La colpa può essere di una vulnerabilità ancora sconosciuta e quindi non corretta, di un software di sicurezza che non fa il suo dovere o della soverchiante abilità dell'hacker di turno, ma più spesso chi cade finisce in trappola si ritrova in quella situazione perché ha commesso un errore.

Ci sono infatti alcuni comportamenti che vanno assolutamente evitati se si vuole aumentare il proprio margine di sicurezza: di seguito, presentiamo otto cose da non fare se si vuol restare al riparo dai guai.

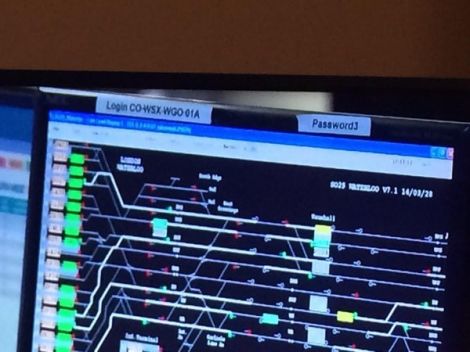

1. Scegliere password ovvie

È il consiglio più ripetuto e anche il più disatteso. Anche se tutti sanno che la password non deve essere banale, alla fine moltissimi scelgono combinazioni che non solo sono ovvie, ma addirittura imbarazzanti tanto facilmente si possono indovinare.

La classifica delle password più comunemente sottratte, pubblicata ogni anno da SplashData, è qui a dimostrarlo: in essa ci sono sempre cose come abc123, qwerty, 111111 e, in cima, l'immortale 123456, per non parlare di password.

Lo ricordiamo ancora una volta: è bene che una password sia composta da lettere maiuscole e minuscole, numeri e caratteri speciali in qualsiasi combinazione piaccia. E, ovviamente, non deve essere una parola che chiunque assocerebbe all'utente, né la data di nascita o il nome della moglie.

2. Usare sempre la stessa password

A molti, una volta che si sono costruiti una bella password, piena di tutti gli elementi che abbiamo consigliato, sufficientemente lunga, pare brutto usarla una volta sola: con tutta la fatica fatta, vogliono adoperarla il più spesso possibile. E poi una sola password affatica meno la memoria.

|

Il guaio è che, in questo modo, è come avere un'unica chiave che apre la porta di casa, quella dell'ufficio, quella della casa al mare e anche la portiera dell'auto: se qualcuno se ne impossessa, niente è più al sicuro.

D'altra parte, ricordare molte password sempre diverse può effettivamente essere difficile: in questi casi ci si può affidare ai gestori di password (uno molto famoso, ma non l'unico, è LastPass) che si occupano di ricordarle al posto nostro, e proteggono la cassaforte in cui le conservano con una Master Password. Ovviamente, questa andrà protetta come ciò che abbiamo di più sacro al mondo.

3. Aprire gli allegati

Avremmo potuto scrivere che l'errore da non fare è "aprire gli allegati provenienti da sconosciuti" ma in realtà la semplice indicazione del mittente può essere fuorviante: i creatori di malware hanno da tempo imparato a sfruttare le rubriche dei computer infetti per farsi passare per amici e raggiungere così nuove vittime.

Chi diffonde malware ha imparato che spesso gli allegati vengono aperti senza pensarci troppo, «solo per dare un'occhiata» e magari con una certa sicurezza perché l'estensione indica che si tratta di un file innocuo.

Nonostante i passi in avanti fatti dai sistemi di sicurezza, ancora capita che quello che pareva un innocuo PDF era in realtà un eseguibile in grado di infettare il Pc sfuggendo all'antivirus. Ma quando ce ne si accorge è già troppo tardi.

4. Cliccare sui link ricevuti via email

Questo errore è parente stretto del precedente, ed è il motivo per cui le campagne di phishing non si sono ancora estinte: semplicemente funzionano.

L'inganno tipico è quello costituito da un'email che sembra provenire da un mittente affidabile (la banca, le Poste, l'istituto di emissione della carta di credito...) e che, con linguaggio ufficiale, richiede di cliccare su un link gentilmente fornito nel corpo dell'email stessa per "aggiornare i propri dati".

Se il phisher ha fatto bene il suo mestiere, chi abbocca e clicca sul link fornito generalmente si ritrova in una pagina web del tutto copiata dal sito ufficiale del mittente, ma che in realtà è la vera trappola: i dati lì inseriti non arriveranno alla banca, ma finiranno nelle mani di qualche malfattore.

Per non cadere nella trappola basterebbe controllare il link prima di cliccare; a volte i link sono mascherati (se il messaggio è in HTML) e sembrano puntare a un dominio legittimo, ma un'occhiata al sorgente dell'email svela sempre l'inganno.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Aste sospette, reti Wi-Fi aperte e siti non protetti

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 9)

13-6-2015 15:53

5-6-2015 15:17

3-6-2015 14:50

3-6-2015 13:15

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

Parliamo di musica? - Linux:

Antix: microfono per scrivere su internet - Aiuto per i forum / La Posta di Zeus / Regolamento:

post di utente non verificato - Windows 11, 10:

Odio verso Windows o no? - Tablet e smartphone:

evitare che "hey google" sia attivo pure

a schermo spento!!! - 02 Olimpo - Milano e dintorni:

Come pubblicare un annuncio per affittare un

appartamento - Al Caffe' Corretto:

Mi sembra appropriato, in un contesto di generale

latitanza - Programmazione:

Gestione dei campi datetime e time di MySql - Periferiche esterne:

Errore con disco Trascend USB 3.0 - *Ubuntu:

spectacle kubuntu

Gladiator