Otto supercomputer per combattere l'influenza suina

Due software permettono alle autorità sanitarie americane di prevedere il diffondersi del virus A H1N1 e prendere così le contromisure necessarie.

[ZEUS News - www.zeusnews.it - 05-05-2009]

"Siamo in grado di simulare non solo la diffusione della malattia, ma l'ambiente sociale reale: come le persone reagiscono, come si adattano, come i loro comportamenti cambiano e si evolvono.

Chi parla è Madhav Marathe, vicedirettore del Network Dynamics and Simulation Science Laboratory, e la malattia di cui parla è l'ormai famosa influenza suina, per contrastare la quale si è deciso di usare risorse finora usati soprattutto da meteorologi, oceanografi e ingegneri nucleari.

Per studiare lo sviluppo e la diffusione della malattia, ma più ancora le reazioni della gente e le strategie più adatte a contenere il contagio, le autorità sanitarie americane si sono rivolte a un laboratorio specializzato nella simulazione e analisi di sistemi sociali, biologici, informativi e tecnologici: il Ndssl, appunto.

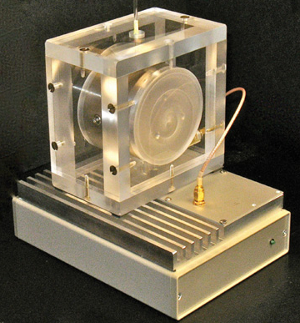

Queste prestazioni sono rese possibili dall'hardware utilizzato: otto supercomputer che in totale dispongono di 1.200 processori, 200 Gbyte di memoria e quasi 1 Pbyte di spazio di archiviazione.

Gli scenari prospettati dagli elaboratori permetteranno al Ministero della Salute americano (il Department of Health and Human Services) di capire in quale direzione muoversi per contrastare il diffondersi del virus e guadagnare tempo mentre si cerca di preparare un vaccino.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

5-5-2009 15:58

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV

zeross