Chi controlla la tua macchina a tua insaputa?

I pericoli intrinseci delle auto connesse a Internet.

[ZEUS News - www.zeusnews.it - 23-02-2017]

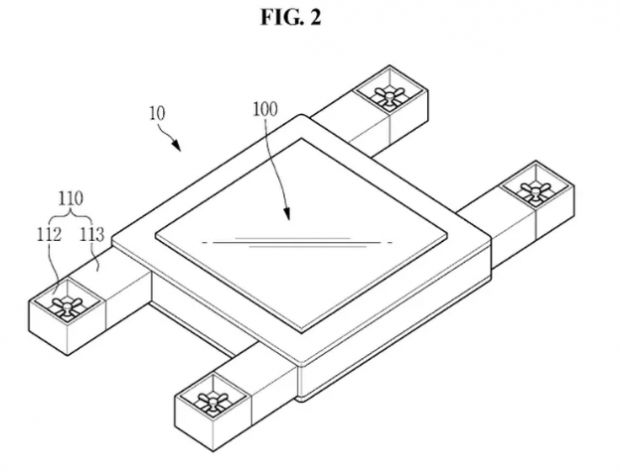

Negli ultimi anni, le automobili sono diventate sempre più connesse. Questa connessione include non solo i sistemi di infotainment, ma anche aspetti critici dei sistemi dei veicoli, come la chiusura delle porte e l'accensione, che sono ora disponibili online.

Con l'aiuto delle applicazioni mobile, è ora possibile ottenere le coordinate di posizione del veicolo e il suo percorso, aprire le porte, avviare il motore e controllare i dispositivi in-car aggiuntivi. Da un lato, si tratta di funzioni estremamente utili, mentre dall'altro viene spontaneo chiedersi come le case di produzione proteggano queste app dal rischio di cyber attacchi.

Con l'obiettivo di scoprirlo, i ricercatori di Kaspersky Lab hanno testato sette applicazioni per il controllo da remoto delle auto sviluppate dalle principali case automobilistiche e che, secondo le statistiche di Google Play, sono state scaricate decine di migliaia di volte, raggiungendo in alcuni casi anche cinque milioni di download. La ricerca ha rivelato che ognuna delle app esaminate conteneva diversi problemi di sicurezza.

La lista dei problemi di sicurezza include:

- Nessuna difesa dal reverse engineering dell'applicazione. Di conseguenza, i cyber criminali possono capire come funziona l'app e trovare una vulnerabilità che permetta loro di ottenere l'accesso all'infrastruttura lato server o al sistema multimediale dell'auto.

- Nessun controllo dell'integrità del codice, caratteristica che permette ai criminali di inserire il proprio codice nell'app e sostituire il programma originale con uno falso.

- Nessuna tecnica di rilevamento del rooting. I permessi di root forniscono ai Trojan capacità quasi illimitate e lasciano l'app senza difese.

- Assenza di protezione da tecniche di overlay delle app. In questo modo, le app dannose riescono a mostrare schermate di phishing e a rubare le credenziali degli utenti.

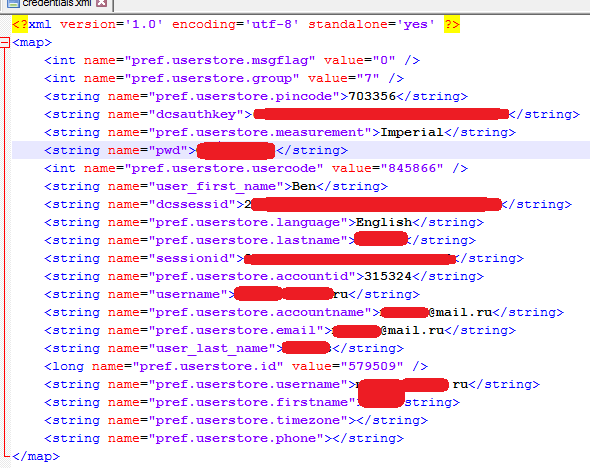

- Username e password archiviate con testo in chiaro. Usando questa debolezza, un criminale può rubare i dati dell'utente in maniera relativamente facile.

In caso di attacco andato a buon fine, un cyber criminale può controllare la macchina, sbloccare le porte, spegnere l'allarme di sicurezza e, teoricamente, rubare il veicolo.

|

In ogni caso il vettore di attacco richiederebbe una preparazione aggiuntiva, come indurre i proprietari delle applicazioni a installare specifiche app dannose appositamente sviluppate in grado di ottenere i permessi di root del dispositivo e accedere alle applicazioni dell'auto. Tuttavia, è improbabile che questo rappresenti un problema per criminali esperti in tecniche di social engineering nel caso in cui decidessero di colpire i proprietari delle auto connesse.

Zeus News ha parlato con Victor Chebyshev, esperto in sicurezza di Kaspersky Lab.

ZN: "Quanto è reale il pericolo di un attacco malware per le auto connesse?"

Victor Chebyshev: "Allo stato attuale, le applicazioni per le auto connesse non sono pronte a resistere agli attacchi malware. Pensando alla sicurezza delle auto connesse, non bisognerebbe considerare solo la protezione dell'infrastruttura lato server. Secondo noi, le case automobilistiche dovranno percorrere la stessa strada già intrapresa dalle banche con le loro applicazioni."

ZN: "E quale sarebbe questa strada?"

Victor Chebyshev: "All'inizio, infatti, le app per l'online banking non avevano tutte le funzioni di sicurezza elencate nella nostra ricerca. Ora, dopo molti casi di attacco alle applicazioni per il mobile banking, molte banche hanno migliorato la sicurezza dei loro prodotti. Fortunatamente, non abbiamo ancora individuato nessun caso di attacco alle applicazioni per le macchine, il che significa che i produttori di automobili hanno ancora tempo per migliorare la situazione."

ZN: "Possiamo quindi stare relativamente tranquilli, almeno per ora?"

Victor Chebyshev: "Al contrario. Non è possibile sapere quanto tempo abbiano. I Trojan attuali sono molto flessibili: un giorno possono comportarsi come normali adware e il giorno dopo possono facilmente scaricare una nuova configurazione che permette loro di colpire nuove app. In questo caso, il campo d'attacco è molto vasto."

Consigliamo agli utenti delle app per le auto connesse di seguire le seguenti regole per proteggere le auto e le informazioni personali da possibili cyber attacchi:

- Non eseguire il root dei propri dispositivi Android. Questo concederebbe possibilità pressoché illimitate alle app nocive.

- Disattivare la possibilità di installare applicazioni da fonti diverse dall'app store ufficiale.

- Tenere il sistema operativo aggiornato alla versione più recente per ridurre le vulnerabilità del software e diminuire il rischio di attacco.

- Installare una soluzione di sicurezza affidabile per proteggere il dispositivo dai cyber attacchi.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (5)

26-2-2017 17:45

23-2-2017 15:47

23-2-2017 08:53

23-2-2017 07:54

22-2-2017 11:20

|

|

||

|

- Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori

Gladiator