Il ransomware Cring infetta i server Vpn

[ZEUS News - www.zeusnews.it - 08-04-2021]

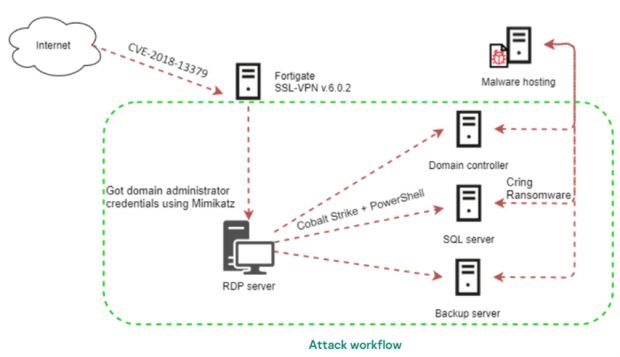

All'inizio del 2021, alcuni threat actor hanno condotto una serie di attacchi utilizzando il ransomware Cring. Questi attacchi erano stati citati dal CSIRT di Swisscom anche se ancora non era chiaro quale fosse il modo in cui il ransomware riuscisse ad infettare la rete delle organizzazioni. Un'indagine sugli incidenti di una delle organizzazioni prese di mira e condotta dagli esperti di Kaspersky ICS CERT, ha rivelato che gli attacchi del ransomware Cring sfruttano una vulnerabilità nei server VPN. Le vittime di questi attacchi includono imprese industriali situate in alcuniPaesi europei. In uno di questi casi l'attacco ha provocato l'arresto temporaneo di un sito di produzione.

Nel 2019, fu rilevata la vulnerabilità CVE-2018-13379 nei server VPN Fortigate. Il problema venne affrontato e risolto grazie alle patch, anche se non tutti i dispositivi furono aggiornati.

A partire dall'autunno 2020, infatti, iniziarono ad apparire su alcuni forum presentinel dark weble offerte per l'acquisto di un elenco già pronto contenente indirizzi IP di dispositivi vulnerabili connessi a internet. Con queste informazioni, un attaccante non autenticato poteva connettersi all'appliancetramite internet e accedere in remoto al file di sessione contenente nome utente e password memorizzati in chiaro, ovvero con un testo non crittografato.

L'attività di incident response ha rivelato che nella serie di attacchi con il ransomware Cring, per ottenere l'accesso alla rete aziendale, il threat actor ha sfruttato la vulnerabilità CVE-2018-13379.

Le indagini hanno mostrato che, qualche tempo prima della fase più importante dell'operazione, gli attaccanti avevano eseguito connessioni di prova al gateway VPN, apparentemente al fine di assicurarsi che le credenziali utente rubate per la VPN fossero ancora valide.

Il giorno dell'attacco, dopo aver ottenuto l'accesso al primo sistema della rete aziendale, gli attaccanti hanno utilizzato l'utility Mimikatz. L'utility è stata sfruttata per rubare le credenziali degli account degli utenti Windows che avevano precedentemente effettuato l'accesso al sistema compromesso. Gli attaccanti sono poi riusciti a compromettere l'account dell'amministratore di dominio e a dare inizio al propagarsi dell'attacco su altri sistemi della rete aziendale sfruttando i diritti di accesso dell'amministratore che, con un singolo account utente, poteva entrare in tutti i sistemi della rete.

|

Dopo aver fatto una ricognizione e ottenuto il controllo di tutti i sistemi preziosi per le operazioni dell'organizzazione industriale, gli attaccanti hanno scaricato e lanciato il ransomware Cring.

Secondo gli esperti, un ruolo chiave nella riuscita dell'attacco lo ha giocato la mancanza di aggiornamenti tempestivi del database per la soluzione di sicurezza utilizzata sui sistemi attaccati, impedendo alla soluzione di rilevare e bloccare la minaccia. Va anche notato che alcuni componenti della soluzione antivirus sono stati disabilitati, riducendo ulteriormente la qualità della protezione.

"Vari dettagli dell'attacco indicano che gli attaccanti avevano analizzato attentamente l'infrastruttura dell'organizzazione presa di mira e preparato il proprio toolkit sulla base delle informazioni raccolte in fase di ricognizione. Per esempio, il server host del malware da cui è stato scaricato il ransomware Cring aveva abilitato l'infiltrazione tramite indirizzo IP e rispondeva solo alle richieste provenienti da diversi Paesi europei. Gli script degli attaccantihanno camuffato l'attività del malware facendola apparire come parte di un'operazione della soluzione antivirus dell'organizzazione terminando i processi eseguiti dai server di database (Microsoft SQL Server) e dai sistemi di backup (Veeam) che venivano utilizzati sui sistemi selezionati per l'encryption. Un'analisi dell'attività degli attaccanti dimostra che, sulla base dei risultati della ricognizione effettuata sulla rete dell'organizzazione presa di mira, gli attaccanti hanno scelto di criptare quei server la cui perdita, secondo loro, avrebbe causato il maggior numero di danni alle operazioni dell'azienda", ha commentato a Zeus News Vyacheslav Kopeytsev, security expert dell'ICS CERT di Kaspersky.

Per proteggersi da questa minaccia, raccomandiamo di:

• Aggiornare il firmware del gateway VPN alle ultime versioni.

• Aggiornare le soluzioni di protezione degli endpoint e i loro database alle ultime versioni.

• Assicurarsi che tutti i moduli delle soluzioni di protezione degli endpoint siano sempre abilitati, come raccomandato dal fornitore.

• Assicurarsi che la policy di active directory permetta agli utenti di accedere solo a quei sistemi che sono richiesti dalle loro esigenze operative.

• Limitare l'accesso VPN tra le strutture e impedire l'accesso a tutte quelle porte che non sono richieste da esigenze operative.

• Configurare il sistema di backup per memorizzare le copie di sicurezza su un server dedicato.

• Migliorare ulteriormente la resistenza dell'organizzazione a potenziali attacchi ransomware considerando l'implementazione di soluzioni di sicurezza di tipo Endpoint Detection and Response su entrambe le reti IT e OT.

• Adattare i servizi Managed Detection and Response per ottenere un accesso immediato al più alto livello di competenze e conoscenze da parte di esperti di sicurezza professionisti.

• Utilizzare una protezione dedicata ai processi industriali.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (4)

17-4-2021 11:11

16-4-2021 19:51

11-4-2021 17:49

8-4-2021 17:02

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Gladiator