Zeus News è un notiziario dedicato a quanto avviene nel mondo di Internet, dell'informatica, delle nuove tecnologie e della telefonia fissa e mobile: non è un semplice amplificatore di comunicati stampa ma riserva ampio spazio ai commenti e alle riflessioni, proponendosi quale punto di osservazione libero e indipendente.

Focus

|

|

| I telefonini ascoltano le nostre conversazioni per bombardarci di pubblicità? (19 commenti) | |

| di Paolo Attivissimo | |

|

|

| Lo spiega l'esperto mondiale Bruce Schneier. (22 commenti) | |

| di Paolo Attivissimo | |

|

|

| Come far ribellare un chatbot. (14 commenti) | |

| di Paolo Attivissimo | |

Pagine: 1 2 3 4 Successiva »

Sondaggio

|

Marzo 2026

Prezzi dinamici, Sony rivoluziona il PlayStation Store

Office EU, la suite open source europea che sfida Microsoft e Google

Svelato per errore MacBook Neo, il portatile economico di Apple

Windows 12 è in arrivo: NPU obbligatoria e milioni di PC a rischio obsolescenza

Motorola lascia Android e va su GrapheneOS, per la massima privacy

Copia privata, scattano gli aumenti: tassato anche il cloud!

Febbraio 2026

Il titolo IBM precipita in borsa: colpa dell'IA e c'entra il COBOL

Outlook diventa inutilizzabile, un bug fa sparire il cursore del mouse

ISEE, la presentazione non è più necessaria: il sistema automatico rivoluziona controlli e procedure

Meta chiude il sito di Messenger

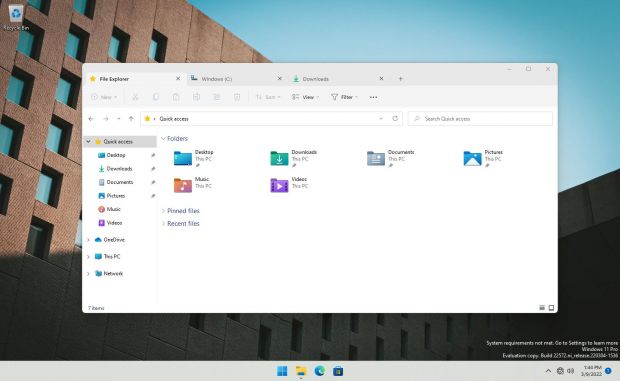

Winhance ottimizza Windows 11: meno app inutili, più velocità e controllo sistema

Grave falla in Chrome già attivamente sfruttata: aggiornare subito il browser di Google

Western Digital ha già venduto tutti gli hard disk del 2026

Claude, il piano gratuito si potenzia: quattro funzioni premium ora accessibili a tutti

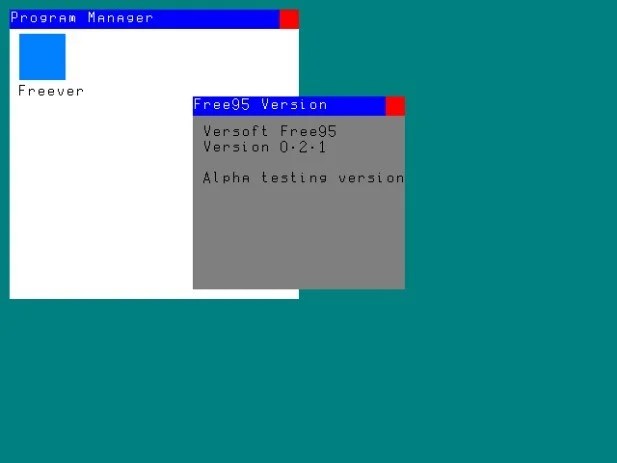

Windows più leggero e veloce: WinUtil elimina il superfluo e personalizza il sistema in profondità

Tutti gli Arretrati

Accadde oggi - 11 marzo

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli