Airline phishing

L'esame della minaccia e come proteggersi.

[ZEUS News - www.zeusnews.it - 20-06-2017]

Alcuni attacchi sono decisamente creativi e, sfortunatamente, riusciti. Uno di questi è una nuova variante di un vecchio phishing via email, osservato in particolare nei settori che comportano frequenti spedizioni di merci o trasferte del personale, come la logistica, le spedizioni e il manifatturiero.

Si chiama airline phishing ed è un attacco che utilizza diverse tecniche per acquisire dati sensibili e lanciare un Advanced Persistent Threat. La prima tecnica consiste nel fingersi qualcun altro. L'aggressore si finge un'agenzia di viaggi o un addetto delle risorse umane o dell'amministrazione che invia un biglietto aereo. L'email è costruita in modo da apparire lecita a un utente non adeguatamente formato. Ecco un esempio dell'oggetto: Fwd: United Airlines: Confirmation - Flight to Tokyo - $3,543.30

In un attacco ben congegnato, l'aggressore avrà confezionato la mail in modo specifico per quel target. Linea aerea, destinazione, prezzo, saranno accuratamente scelti in modo che appaiano legittimi nel contesto dell'azienda e del destinatario.

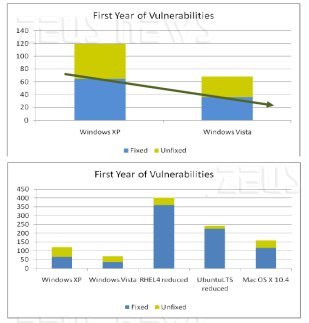

Dopo avere convinto la vittima ad aprire la mail, il secondo strumento impiegato dall'aggressore è un Advanced Persistent Threat incorporato nell'allegato. L'allegato, in genere una conferma della prenotazione o una ricevuta, è tipicamente un documento Pdf o Docx. In questo attacco, il malware sarà eseguito all'apertura del documento. L'analisi mostra che nel 90% dei casi il destinatario apre la mail e attiva il malware. Si tratta di una delle percentuali di successo più alte nella storia degli attacchi phishing.

Barracuda ha osservato attacchi che comprendevano link a siti phishing, congegnati per raccogliere dati sensibili sulle vittime. Il sito riproduce quello di una compagnia aerea o il sistema di gestione trasferte e note spese usato dall'azienda. Lo scopo è spingere la vittima a inserire nel finto sito le proprie credenziali aziendali che saranno usate per entrare nella rete o nei sistemi interni dell'azienda, quali database, email server e file server.

Questo attacco dipende da tre precise tecniche:

1. Imitazione: analizzando la struttura organizzativa dell'azienda e gli schemi di comunicazione, l'aggressore riesce a creare una mail che sembra legittima. Ciò fa sì che la percentuale di email aperte sia estremamente elevata, oltre il 90%.

2. Malware - Advanced Persistent Threat: l'APT viene introdotto nella rete in seguito all'apertura dell'allegato. La vittima non sospetta nulla in virtù del contenuto della mail.

3. Phishing: l'aggressore sfrutta l'aspetto legittimo della mail per raccogliere le credenziali della vittima usando una falsa pagina di login. Una volta ottenute le credenziali, il criminale può guadagnare agevolmente accesso ai dati e alle comunicazioni dell'azienda.

Questi passaggi sono complementari e consentono di lanciare nuovi attacchi, come il ransomware, o rimanere in modalità nascosta e studiare la rete target. A questo punto, l'aggressore ha il controllo della rete.

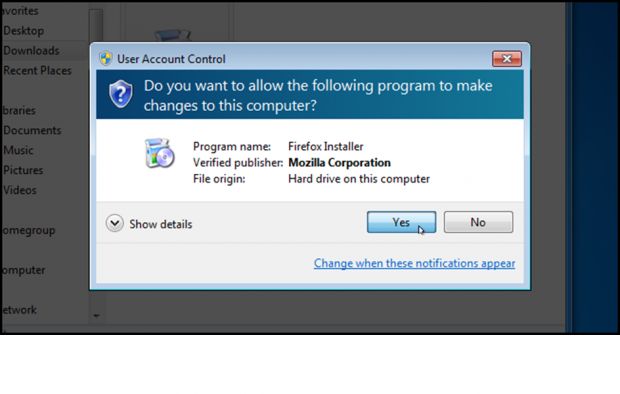

Per bloccare questo genere di attacchi, le aziende dovrebbero ricorrere a un approccio multilivello alla sicurezza. Il primo livello è il sandboxing. Un sistema di sandboxing e di prevenzione delle advanced persistent threat efficace dovrebbe riuscire a bloccare il malware prima ancora che raggiunga i mail server aziendali.

Il secondo livello è la protezione antiphishing. I motori di phishing avanzati dotati di Link Protection cercano nei siti web i link che contengono codice malevolo. I link a questi siti compromessi vengono bloccati, anche se sono nascosti nel contenuto di un documento.

Il terzo livello è la formazione e la consapevolezza delle persone. Sessioni regolari di formazione e valutazione del personale permetteranno di aumentare la consapevolezza, aiutando le persone a riconoscere gli attacchi personalizzati e non compromettere la rete interna.

Per concludere, nel caso si voglia sapere se un'azienda è stata vittima di un attacco airline phishing, è possibile utilizzare Email Threat Scanner di Barracuda. È un tool gratuito che effettua la scansione degli account Office365 alla ricerca di rischi di phishing e di APT. La scansione offre una valutazione accurata del rischio e delle condizioni attuali di protezione.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

9-7-2017 18:16

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Software - generale:

Nomi utente su WhatsApp - Pc e notebook:

Il portatile fa rumore da tosaerba... - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Linux:

Linux Mint vede la stampante ma non stampa

Gladiator