Nuovo attacco di spear phishing legato alle gift card

Con l'avvicinarsi delle feste, aumentano le truffe online che fanno riferimento ai buoni regalo.

[ZEUS News - www.zeusnews.it - 16-12-2018]

Quando lanciano attacchi di social engineering, i cybercriminali sfruttano sempre a proprio vantaggio il contesto e il tempo. Insieme con il vantaggio psicologico derivante dal fingersi qualcuno in una posizione di autorità, i malviventi possono indurre la vittima, spesso un dipendente di livello medio basso, a compiere l'azione voluta semplicemente inviando al momento giusto una mail con informazioni rilevanti, senza utilizzo di allegati malevoli. Un ottimo esempio di questo approccio è la recente campagna su larga scala basata sull'uso di buoni regalo.

Gift card spear phishing

I criminali usano il social engineering per convincere assistenti, receptionist e office manager a inviare al criminale dei buoni regalo, affermando che si tratta di premi o di una sorpresa natalizia. Il richiamo ai buoni regalo in questo periodo dell'anno è interessante e un ulteriore esempio di come siano mirati questi attacchi.

Dall'inizio di ottobre, gli esperti di Barracuda hanno osservato un aumento degli attacchi di social engineering nei quali l'obiettivo è spingere la vittima a inviare buoni regalo al cybercriminale. Quest'ultimo sa bene che spesso le aziende chiedono ad assistenti, receptionist o agli office manager di acquistare buoni regalo per i dipendenti in vista delle feste. Essi quindi attaccano proprio queste figure, spesso fingendo di essere il CEO dell'azienda. Ovviamente, il destinatario si sentirà obbligato a eseguire rapidamente la richiesta del CEO.

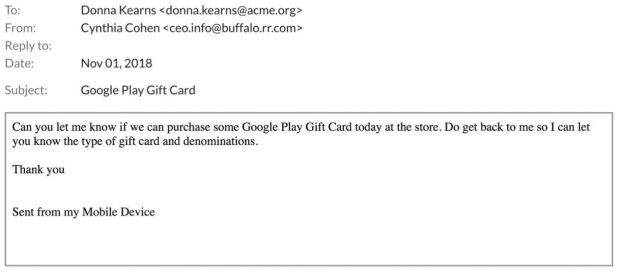

Tattica 1: fingersi il CEO

In questo primo esempio, il mittente finge di essere il CEO dell'azienda e chiede di acquistare alcuni buoni regalo Google Play. E' probabile che questa azienda avesse già pianificato l'acquisto di queste gift card.

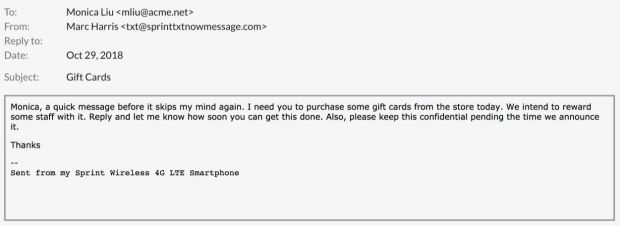

Tattica 2: richiesta di mantenere il segreto

In questo secondo esempio, il mittente chiede al destinatario di mantenere il segreto in quanto i buoni regalo sono un premio per i dipendenti. Poiché il momento è vicino alle feste, la richiesta di buoni regalo non desta particolari sospetti.

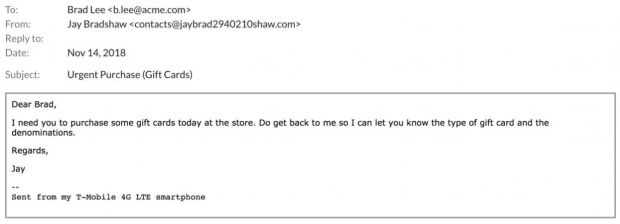

Tattica 3: Conoscenza di dettagli rilevanti

Nel terzo esempio l'azienda attaccata è una multinazionale e a quanto pare il mittente sa che l'azienda richiederà buoni regalo in diverse valute.

Tattica 4: urgenza

In tutti gli esempi precedenti, il mittente usa un linguaggio che fa percepire un senso di urgenza ("avvisami quando è fatto", "in quanto tempo si può fare?"). Il messaggio include una firma che fa apparire il messaggio come inviato da un dispositivo mobile. Ciò contribuisce a creare un senso di urgenza e suggerisce che il mittente non è in ufficio e non è possibile contattarlo di persona per verificare l'autenticità della richiesta.

Perchè questi attacchi funzionano

In tutti questi attacchi, i messaggi sono inviati da email personali su servizi gratuiti che godono di buona reputazione. Inoltre, non hanno alcun tipo di contenuto potenzialmente malevolo come link o allegati. Le email si affidano esclusivamente al social engineering e al fingersi qualcun altro. Per i tradizionali filtri email, è difficile intercettare questo tipo di attacco perché le email sono mirate, hanno una buona reputazione e non contengono evidenti segnali malevoli.

Come proteggersi

Il modo più efficace per fermare questi attacchi è una soluzione basata sull'intelligenza artificiale in grado di comprendere il particolare contesto dell'organizzazione e usarlo per riconoscere le anomalie. Ad esempio, nelle email mostrate più sopra una soluzione basata sull'AI avrebbe potuto riconoscere che i criminali non utilizzavano indirizzi email normalmente usati dal CEO. Potrebbe anche riconoscere l'invito ad agire in fretta e la richiesta di una transazione finanziaria, che farebbe generare un allarme.

Una formazione continua mirata ad accrescere nel personale la consapevolezza dei rischi e simulazioni di phishing possono aiutare le persone a riconoscere questo genere di attacchi.

E' il momento che le aziende implementino procedure che definiscano come gestire ogni richiesta di transazione finanziaria proveniente per email, che si tratti di un bonifico o dell'acquisto di buoni regalo. Ciò permetterebbe di evitare errori parecchio costosi.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli