Datadrifter: motore di ricerca per bucket di Google Cloud trova dati privati a palate

[ZEUS News - www.zeusnews.it - 09-08-2019]

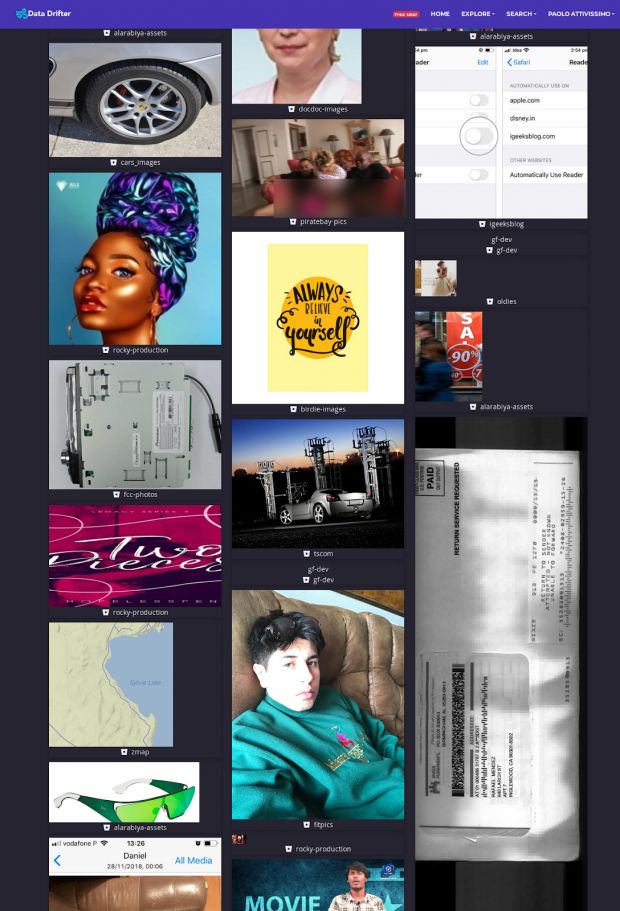

Datadrifter di Spyglass Security è un nuovo motore di ricerca che trova i bucket di Google Cloud lasciati aperti. Se fate sign-in con un account Google, scegliete Explore e poi Images, troverete davvero di tutto.

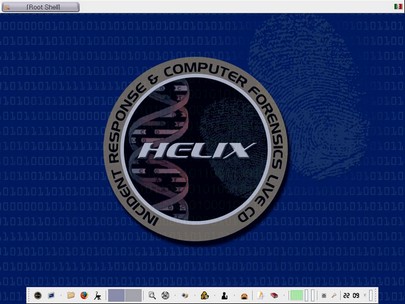

Attenzione: molte immagini e molti video sono assolutamente non adatti ad ambienti con minori o luoghi di lavoro. Questa è la schermata più safe for work che sono riuscito a catturare (e anche così ho dovuto mascherarne una parte).

Notate in basso a destra l'immagine di quello che sembra essere un impianto di lettura automatica di indirizzi postali, con buona pace di GDPR, leggi sulla privacy, sicurezza informatica e compagnia bella.

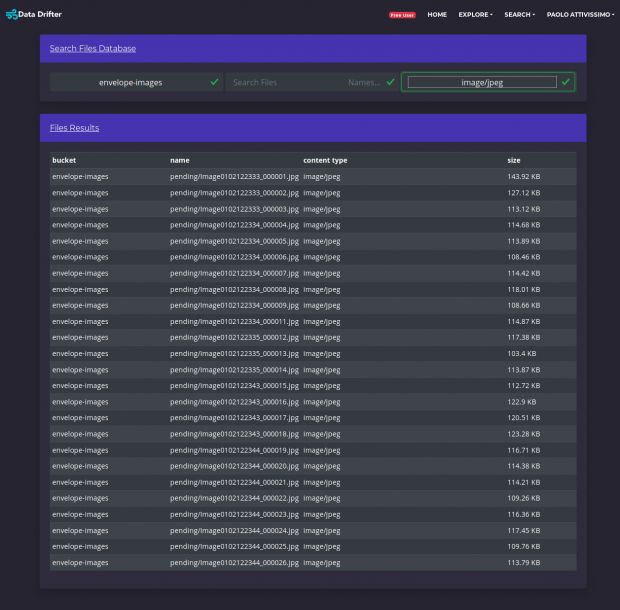

Datadrifter offre anche una funzione di ricerca, in versione semplice o avanzata. La versione a pagamento (da 20 dollari/mese in su) permette di approfondire la ricerca, ma non ho ancora provato: devo ancora sciacquarmi gli occhi per le cose che ho visto. L'articolo continua qui sotto.

Sono tentato di abbonarmi per vedere cosa trova. Qualcuno di voi lo conosceva già e lo ha già provato?

Secondariamente: ma quanto bisogna essere incompetenti per lasciare un bucket Google Cloud leggibile dal mondo intero?

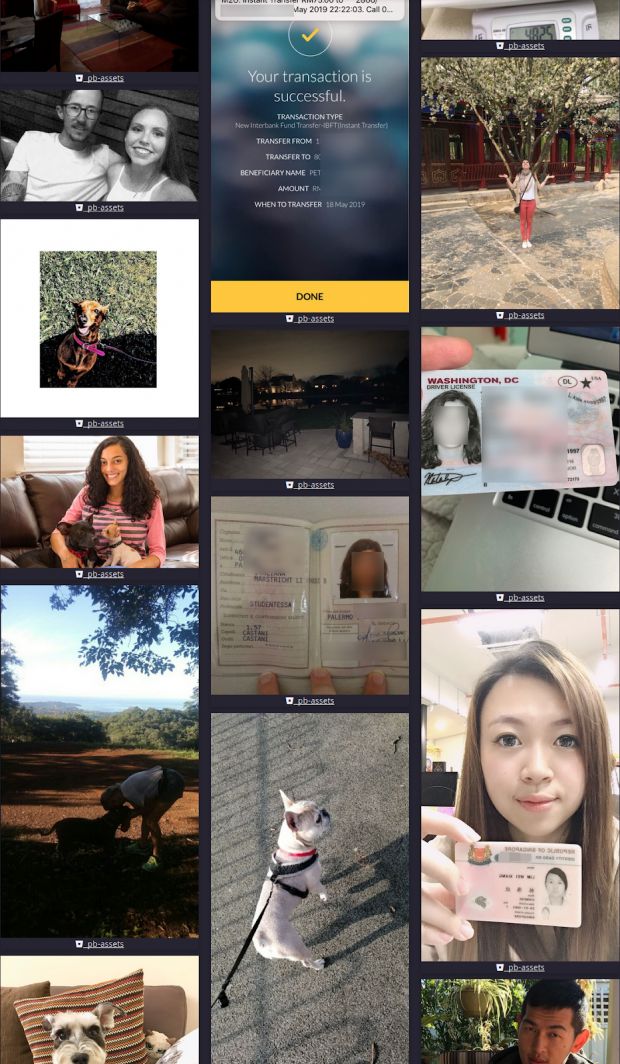

La versione a pagamento permette di vedere molto di più: scansando a fatica l'ondata di immagini pornografiche, emergono decine di immagini di documenti personali, alcuni dei quali anche italiani, e di screenshot di transazioni di acquisto, con nomi, cognomi, date e importi. Ho trovato il nome di almeno una delle aziende che sta mettendo online questi documenti.

Un clic destro sull'immagine seguito da Copy Image Location permette di risalire al bucket e verificare che l'immagine è realmente accessibile a chiunque, come in questo caso volutamente innocuo (la foto di un cane). Gli URL sembrano essere tutti del tipo https://www.googleapis.com/download/storage/v1/b/[nome del bucket]/o/[path][nomefile][parametri].

Fra i nomi dei bucket ho notato welo, cluster-media, simplestorage, phil-videos, piratebay-pics (decisamente NSFW), appstore-assets, nextpro, mastodon, imwork, alarabiya-assets, vidooly, symphonyimages, fcc-photos, chinatimes, store-production e altri ancora.

Nello screenshot qui sotto ho coperto io i dati sensibili, che negli originali sono perfettamente leggibili:

Ora sarebbe interessante trovare il modo di sapere a quali aziende appartengono questi bucket colabrodo e contattarle per sapere se la visibilità è consapevole e intenzionale o se è un errore gravissimo da correggere.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (ultimi 5 di 6)

11-8-2019 11:10

10-8-2019 11:24

9-8-2019 22:05

9-8-2019 14:47

9-8-2019 08:04

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

etabeta