La politica adesso ha anche una seconda vita

La campagna elettorale della sinistra spagnola sbarca per prima su Second Life e si conquista la platea.

[ZEUS News - www.zeusnews.it - 16-05-2007]

In un discorso durato un buon quarto d'ora lo spagnolo Gaspar Llamazares si è presentato ai suoi elettori per IU (Sinistra Unita) ed è forse il primo uomo politico a impiegare un avatar nella campagna elettorale. Stando ai resoconti, avrebbe parlato in diretta ad una platea equivalente a circa 10 mila persone reali, spiegando tra l'altro la necessità di profittare della tecnologia per contattare un maggior numero di persone ed estendere i rapporti interpersonali.

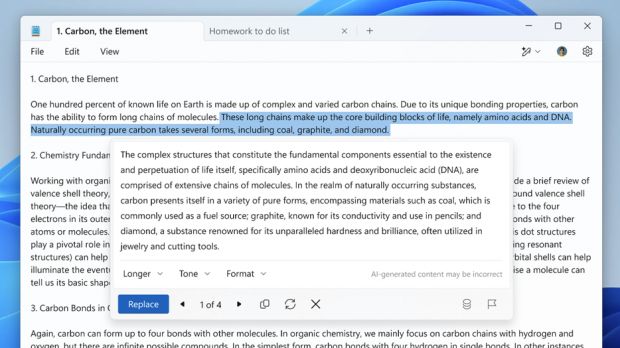

Da noi nonostante la fantasia di cui siamo accreditati, ancora non siamo giunti a tanto; ma c'è da credere che i padroni della comunicazione s'impadroniranno dell'idea, anche perché il mondo virtuale potrebbe essere sottratto alle norme della "par condicio". Sarebbe assai interessante l'ipotesi giuridica di un garante reale che condanna un avatar per violazione delle regole, o un giudice in carne ed ossa che infligge condanne per, poniamo, reati d'opinione.

Restando in attesa dei prossimi sviluppi, occorre dire che non siano del tutto inerti; è nato infatti 2L Italia World-Second Life Magazine, testata gratuita in formato PDF ovviamente pubblicata nel mondo virtuale e composta da una trentina di pagine a colori. Il progetto rivela l'intenzione di costruire un ponte tra l'immaginario e il reale, ma dubitiamo che dietro l'immagine accattivante dal punto di vista sociologico e filosofico si nascondano intenti assai profani.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Pc e notebook:

Caricare pc power bank - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori