Spagna, prove generali di apocalisse?

Cassandra Crossing/ Il blackout spagnolo ha fatto breccia nelle news e forse ha anche spaventato qualcuno. Ma non abbastanza. E la cosa più importante non è stata mai nemmeno accennata.

[ZEUS News - www.zeusnews.it - 12-05-2025]

Per parlare del recente blackout iberico, anzi multinazionale, Cassandra oggi partirà dalla fine, esponendo la sua profezia e poi cercando di spiegarla. Essendo Cassandra una profetessa di sventura, per di più mai creduta, poteva esordire diversamente?

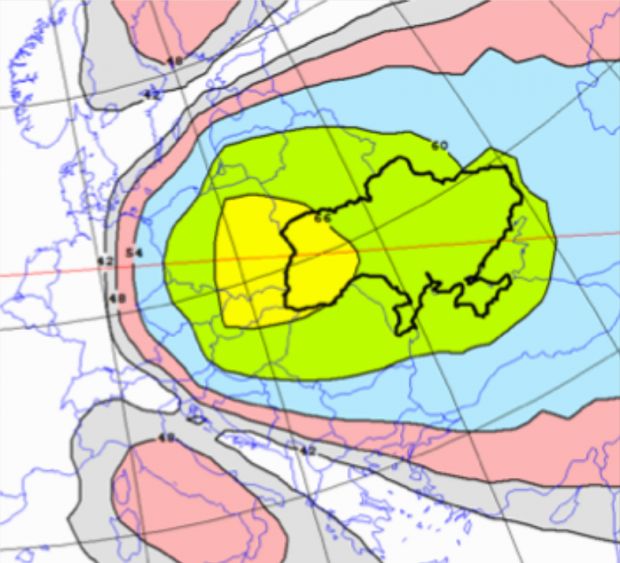

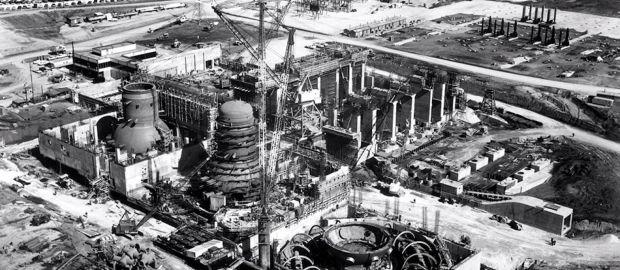

Il blackout spagnolo non è stato un semplice incidente che ha buttato giù una rete troppo fragile; è stato un test, forse un atto dimostrativo, una prova muscolare di un attacco cibernetico, di una futura guerra multidimensionale. Un test cibernetico in scala reale, come i buoni vecchi test nucleari di una volta. Nessuna (o pochissime) vittime, una prova di buon funzionamento di una nuova arma e magari un messaggio per chi deve capire.

Ora lo spiegone, più che altro in termini di "io l'avevo detto!". Come sempre è necessario riavvolgere il nastro e fare una breve introduzione storica: scusate ancora una volta la vostra profetessa preferita. I 24 indefessi lettori ricorderanno certamente che in più occasioni Cassandra aveva esternato (qui, qui, qui e qui) che da anni sono già in atto test su strada di armi cibernetiche.

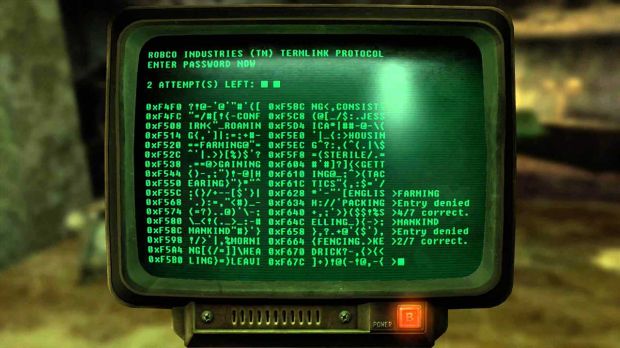

Il più antico, che sia emerso agli onori delle cronache informatiche dell'epoca, risale al 2003, quello di SQL Slammer. Si trattò di un malware autoreplicante, del tipo residente solo in memoria, che utilizzava una falla (CVE-2002-0649) di Microsoft SQL server, all'epoca un database molto diffuso sia su Internet che in ambito aziendale.

Questo malware non eseguiva nessuna azione dannosa, né tentava di installarsi sui server che contagiava. Si limitava a cercare con estrema insistenza altri server da contagiare, inviando un semplice pacchetto UDP di soli 376 byte sulla porta 1434 di qualsiasi macchina che individuasse. In questo modo, senza commettere nessuna azione distruttiva, saturava la connessione al server, provocando un DOS, un attacco di negazione del servizio sul database, e a cascata anche sulla connessione di rete del server stesso e sui router che la gestivano.

Con estrema efficacia e rapidità, in soli 10 minuti SQL Slammer mandò fuori servizio buona parte dei database del mondo, provocando la caduta di innumerevoli servizi e un rallentamento generalizzato dell'intera Internet di allora.

Vale la pena di dedicare giusto un rigo per sottolineare che il bug era noto da più di un anno, che Microsoft aveva rilasciato la patch sei mesi prima, e che quasi nessuno (anche in Microsoft) l'aveva applicata. E che il fatto di parlarne pubblicamente o nascondere il più possibile i fatti era già allora un ricorrente oggetto di dibattito.

La cura per SQL Slammer? Semplicissima: filtrare la porta UDP 1434, poi spegnere e riaccendere ogni server per cancellare il malware e infine applicare la patch. Distruzione totale dell'obbiettivo ma nessun danno permanente, oltre ai costi degli enormi disservizi creati. Come il test di una perfetta testata nucleare "pulita".

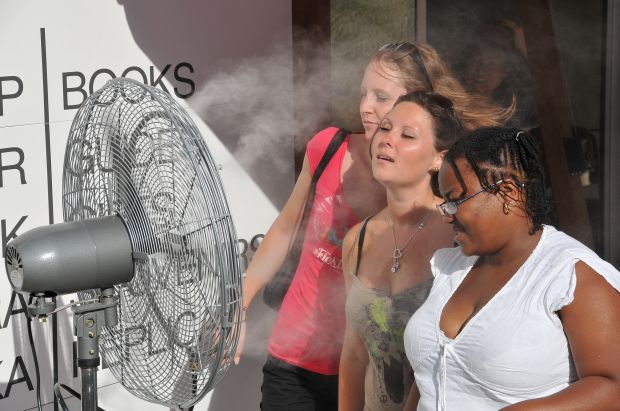

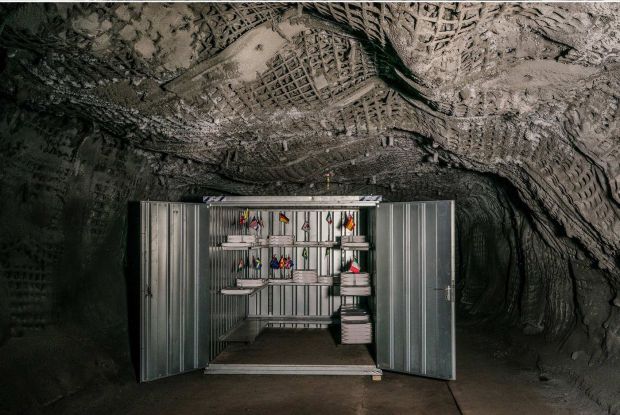

La ripetizione di questo semplice esempio, che annoierà alcuni ormai stanchi di rileggerlo, era necessaria, ma per fortuna siamo arrivati alla fine. Da allora Internet è diventata sempre più grande ed enormemente più complessa. Qualsiasi oggetto remoto che avesse bisogno di essere monitorato, a cominciare dai tralicci degli elettrodotti, vi è stato connesso alla bell'e meglio, senza nessuna considerazione di sicurezza o resilienza, ma al solo fine di automatizzare e risparmiare.

Poi, quando dieci o venti anni dopo i nodi hanno iniziato a venire al pettine, se ne è cominciato a parlare. E parlare. E parlarne ancora. Ma intanto l'intera rete elettrica e tutte le altre reti di distribuzione che tengono in piedi il mondo, e garantiscono (più o meno) la sopravvivenza di nove miliardi di esseri umani, sono piene di software, connessioni e protocolli. Questi da una parte sono indispensabili e non si possono toccare; dall'altra andrebbero rifatti da zero, riprogettando tutto in sicurezza, e soprattutto eseguendo approfonditi e specifici test di resilienza.

E siamo arrivati a oggi. In questo mondo di infrastrutture colabrodo, che spesso stanno su non si sa bene come, arrivano i cyberguerrieri: prima come gruppetti anonimi altamente competenti e ben finanziati da stati nazionali e altri attori, poi come armate ufficiali di eserciti multidimensionali.

Secondo voi, che cosa hanno fatto tutti questi signori negli ultimi dieci o venti anni? Sono stati solo alle fiere di sicurezza informatica a partecipare ai capture-the-flag? O piuttosto hanno cominciato a infiltrarsi silenziosamente in giro, acquisendo competenze e mappando le vulnerabilità del territorio cibernetico di tutto il mondo, realizzando e testando armi cibernetiche, ma soprattutto piani di attacco, come fa da sempre qualsiasi organizzazione militare?

E durante queste attività, a qualcuno di loro non sarà mai scappato il dito sul grilletto? Non avranno mai avuto bisogno di fare qualche prova su strada che non costituisse un atto di guerra? Non avranno mai dovuto mandare messaggi a chi doveva capire? Non avranno mai utilizzato localmente una singola arma per combattere una delle tante guerre non dichiarate? C'è ancora qualcuno a cui il nome Stuxnet non fa venire in mente nulla?

Che prove ha Cassandra di tutto ciò? Ovviamente nessuna. Altrimenti, come tanti altri competentissimi ex-attori della scena hacker italiana, farebbe il consulente di security o il professore universitario. O almeno, nessuna prova che non sia già abbondantemente apparsa sulle news o in letteratura tecnica.

Cassandra fa solo il suo mestiere di profetessa, ragionando senza timore su ciò che tutti sanno, senza andarlo a chiedere a una falsa intelligenza artificiale o agli addetti stampa di potenti organizzazioni. E quando scrive, spera sempre di sbagliare.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Scrivere a Cassandra - Twitter - Mastodon

Videorubrica "Quattro chiacchiere con Cassandra"

Lo Slog (Static Blog) di Cassandra

L'archivio di Cassandra: scuola, formazione e pensiero

Norman, la prima intelligenza artificiale psicopatica

Le falle nei pannelli solari che possono lasciarci al buio

Amazon ha mandato in tilt mezza Internet con un errore di battitura

Attacco blocca Internet per quasi un milione di utenti

Come spegnere le luci ''intelligenti'' usando un drone

Spegnere tutta l'Internet del paese

Apocalisse di zombie prevista dalle clausole di Amazon

Attacco informatico firmato ISIS oscura TV francese

Blackout colpisce Wind Infostrada, utenti senza Internet e telefono

Nuovo blackout Wind (risolto), utenti senza Internet e telefono

''Lunedì nero'' per Internet

Tempeste solari, non siamo preparati

Cronache da un futuro probabile (2)

Gli incidenti nucleari in Giappone scatenano il panico in Rete

Gli indirizzi IP finiranno la prossima settimana

Blackout di Skype, colpa di bug e sovraccarico

L'apocalisse che viene dal Sole

Gli Usa vorrebbero l'interruttore per spegnere Internet

Allarme Gps, collasso nel 2010

Tiscali stacca la spina: per ore è irraggiungibile in tutta Italia

Commenti all'articolo (1)

12-5-2025 20:00

|

|

||

|

- Browser:

Firefox: problemi con i reel di Facebook e con la

mail - Tablet e smartphone:

Tablet per immagini con tecnologia E-Ink - Enigmi e giochi matematici:

La lavagna del Galeone fantasma - Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Windows 11, 10:

Riavvii imprevisti pc win10 - Software - generale:

creare poster 100 x 70 cm - Sicurezza:

Chiavi per KASPERSKY total security a prezzo

scontato o orig - Notizie dal mondo / Rassegna stampa:

Ritrovato l'utente Shannara - Software per Internet:

Archivio posta - Viaggi e vacanze:

IN KENYA 7 NOTTI A 59 EURO SI CINQUANTANOVE

Homer S.