La codifica sicura dei dati

Come proteggere i documenti riservati.

- Articolo multipagina4 / 4

[ZEUS News - www.zeusnews.it - 11-09-2014]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Come proteggere i documenti riservati

4) Usare la codifica sicura dei dati per impedire agli hacker di accedere ai file

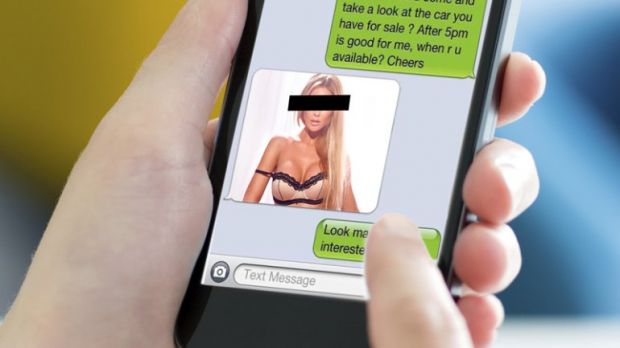

Se si hanno in archivio dati relativi ai clienti è necessario adottare misure ulteriori per proteggerli, per non incorrere in responsabilità legali in caso di violazioni della sicurezza.

A seconda del volume di informazioni archiviate e dell'uso che se ne fa, sorge l'esigenza di cercare supporto e consulenza avanzati, ma come primo step si dovrebbero crittografare i propri dati. L'articolo continua qui sotto.

|

La scansione è spesso sottovalutata quando si considera la codifica dei dati. Quando i documenti sono scansionati nel cloud sono a rischio di attacchi hacker o di accessi non consentiti, per cui è importante che ogni MFP (o scanner) possa effettuare la scansione di documenti interamente codificati.

Conclusioni

In ciascuno di questi casi, è raccomandabile installare una suite di sicurezza completa di protezione antivirus euristica e comportamentale, controllo di accesso (HIPS), controllo del sistema operativo (System Watcher o Hypervisor) e tutela contro lo sfruttamento delle vulnerabilità su ogni workstation della rete.

Dato che il cyber-crimine è sempre più una priorità, è facile che si trascurino i pericoli presenti nel proprio ambiente.

Tuttavia, ponendo in essere policy di sicurezza efficaci, non solo si contribuisce a tenere alla larga gli hacker, ma si previene che i documenti finiscano nelle mani sbagliate.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (5)

30-8-2014 15:58

29-8-2014 18:05

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox

ioSOLOio