Aumentano i malware nascosti nei documenti, come si usava vent'anni fa

Un ritorno al passato nelle tecniche usate dai cybercriminali.

- Articolo multipagina1 / 2

[ZEUS News - www.zeusnews.it - 19-04-2019]

C'è stato un tempo in cui i malware si diffondevano per lo più nascondendosi all'interno di documenti all'apparenza innocui; poi questa abitudine è cambiata, per lasciare spazio a pratiche più remunerative dal punto di vista dei cybercriminali.

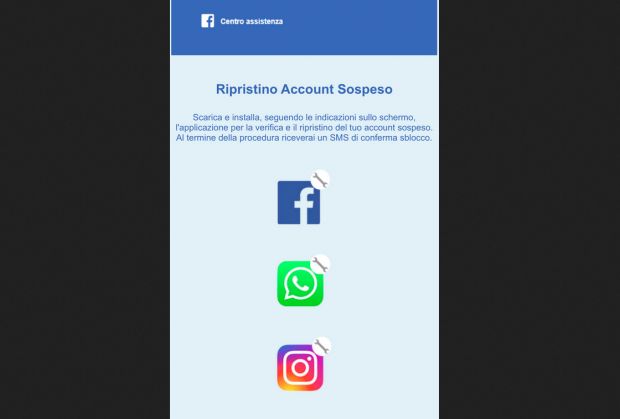

L'ondata di ransomware, keylogger, trojan e compagnia varia che si diffondono tramite il web e sfruttando le falle dei browser o delle piattaforme online ha dimostrato come, al giorno d'oggi, sia più efficiente utilizzare le risorse del web.

Eppure, i dati raccolti da Barracuda segnano un ritorno al passato.

È stata infatti scoperta un'allarmante ripresa nella diffusione di malware nascosto in documenti. Una recente analisi delle email ha rivelato che il 48% di tutti i file malevoli individuati negli ultimi 12 mesi era una qualche forma di documento. Sono stati identificati più di 300.000 documenti unici.

Dall'inizio del 2019 la frequenza di questo tipo di attacchi è aumentata considerevolmente: solo nel primo trimestre il 59% di tutti i file malevoli identificati era rappresentato da documenti, contro il 41% dell'anno precedente.

Fortunatamente esistono alcune pratiche che permettono di identificare e rendere inoffensivi questi attacchi.

I cybercriminali usano l'email per recapitare un documento contenente software malevolo, detto malware. Tipicamente, o il malware è nascosto direttamente nel documento stesso, oppure il documento contiene uno script che scarica il malware da un sito esterno. I tipi di malware più diffusi sono i virus, i trojan, lo spyware, i worms e il ransomware.

Dopo decenni in cui ci si è affidati a metodi basati sulla "firma", che riuscivano a bloccare gli attacchi malware solo dopo che da questi malware era stata derivata la forma, le aziende specializzate in sicurezza oggi affrontano il problema dell'identificazione del malware domandandosi «Cosa rende qualcosa pericoloso?» e non «Come faccio a individuare qualcosa che so essere pericoloso?».

Oggi, quindi, si cerca di riconoscere degli indicatori della pericolosità del file prima ancora che venga etichettato come dannoso.

Un modello comune usato per comprendere meglio gli attacchi è rappresentato dalla cosiddetta Cyber Kill Chain, che sviluppa in sette fasi i passaggi che ogni cybercriminale intraprende per penetrare un sistema.

Queste fasi sono:

1. Ricognizione: ricerca e selezione dell'obiettivo.

2. Adescamento: messa a punto dell'attacco, spesso usando malware e/o exploit.

3. Dirottamento: lancio dell'attacco.

4. Exploit: uso degli exploit diffusi con l'attacco.

5. Installazione: stabilire persistenza nel sistema target.

6. Comando e controllo: utilizzo della persistenza dall'esterno.

7. Azione sugli obiettivi: raggiungere l'obiettivo alla base dell'attacco, spesso la sottrazione di dati.

Ti invitiamo a leggere la pagina successiva di questo articolo:

Quattro strumenti per difendersi dal malware

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

26-4-2019 16:27

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox

Gladiator