Guida a Palladium per profani (2)

Pregi e difetti del prossimo "grande fratello" informatico. Seconda parte.

[ZEUS News - www.zeusnews.it - 11-01-2006]

Leggi la prima parte dell'articolo: la tecnologia e la politica

Parte seconda: il lato luminoso e la fregatura

Ovviamente, i signori del TCG mostrano solo il lato luminoso del sistema. I portatili messi in commercio per Natale permettono, per esempio, di crittografare l'intero hard disk: i dati saranno automaticamente salvati in codice, così all'eventuale ladro non basterà formattare il dispositivo, perché la chiave per l'accesso sarà custodita nell'inviolabile Fritz.

Sarà pure un valido aiuto contro il phishing e altri sistemi di furto di identità, che costano ogni anno soldoni agli utenti della Rete. Potrebbe anche identificare i siti web visitati, e assicurarci che siano legittimi. E questo favorirebbe indubbiamente il rinascere dell'e-commerce.

Ma ogni medaglia ha il suo rovescio, e tutti gli spiriti liberi del pianeta si stanno chiedendo inquieti cosa si nasconda nel lato oscuro, a fronte dei ridicoli vantaggi elencati, già ottenibili con le attuali tecnologie (e con un po' di buonsenso).

Innanzi tutto, non è sano affidare tutta la sicurezza informatica del mondo nelle mani di un gruppo di affaristi. La più palese anticipazione di quello che potrebbe succedere ce l'ha data la nota vicenda del rootkit di Sony: una multinazionale, membro ufficiale del consorzio TCG, con interessi sia nel settore dell'hardware che in quello della distribuzione musicale, non ha esitato a infettare il PC dei propri clienti col peggiore dei malware, per proteggere i propri (virtuali) profitti.

Se questo fatto fosse avvenuto nell'era di Palladium, sarebbe passato sotto silenzio: Sony, infatti, non avrebbe avuto difficoltà a far validare il suo rootkit come "software certificato", e a impedire a qualunque hacker di scoprirlo e di rimuoverlo. Con buona pace di chi crede ancora che Fritz lavori per la nostra sicurezza.

Qualcuno solleva anche problemi di privacy: la cifra indelebile conservata da Fritz, che identifica il PC, potrà tracciarne qualunque passaggio in qualunque rete. Inoltre, ogni volta che accenderemo il computer, saremo identificati con una password, o meglio ancora, un controllo biometrico. Quindi, anche noi lasceremo la nostra traccia.

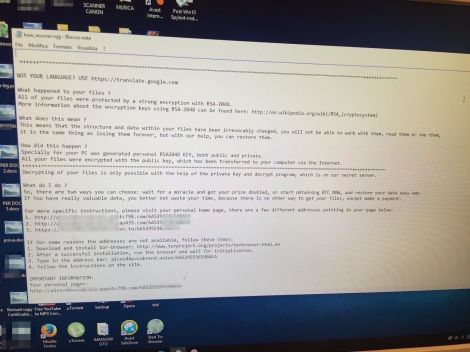

Se non avrà sufficienti permessi a disposizione, per esempio per eseguire un brano mp3, o aprire un file doc, Fritz potrà chiederli all'esterno, via internet (e non si è ancora capito bene a chi). Ogni volta che cercheremo di fare una copia, aprire un file, collegarci a un sito web, la macchina avrà il potere di impedircelo.

Ogni singolo atto del nostro computer sarà controllato, o meglio controllabile, dall'esterno. Qualsiasi cosa scarichiamo, legale o meno, sarà sottoposta all'approvazione di Fritz e dei suoi superiori. Anche farci prestare il DVD da nostra zia potrebbe diventare un problema.

Ma non è solo una questione di riservatezza, per quello che può valere. La tecnologia trusted potebbe uccidere il software libero e le piccole aziende di programmazione, perché, di fatto, potrebbe porre ostacoli tecnici e economici al processo di certificazione.

Per fortuna, al TCG si sono affrettati a dichiarare che (bontà loro) a free e opensource software non sarà impedito il funzionamento.

"Ma il problema è un altro," sostiene Alessandro Bottoni in questo articolo: "i sistemi operativi privi di supporto per il Trusted Computing non possono accedere ai dati (cifrati) che appartengono ad applicazioni Trusted Computing."

Ciò significa, se il TC diventasse la norma, che Linux non sarebbe in grado di accedere a nessun documento elaborato da un computer TC, come file di testo, pagine web, filmati, registrazioni audio. E se crollasse la compatibilità dei formati, nessuno vorrebbe più Linux sul proprio PC.

Nella prossima guerra di standard, non è ancora chiaro chi vincerà. Il consorzio TCG è ricco e potente, ma basta una sola incrinatura, un solo produttore fuori standard, per rendere inutili i loro sforzi. Nostro dovere è informarci e informare, per sfruttare questa eventualità.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 19)

17-2-2006 01:29

22-1-2006 09:25

13-1-2006 22:38

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

utente non verificato - Pc e notebook:

Caricare pc power bank - Dal processore al case:

Portatile con schermo rotto - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Il salotto delle Muse:

Consigli per giovani scrittori - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente