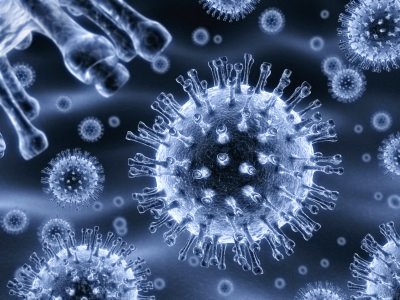

Non è un Web server, ma formaggio coi buchi

Sembra davvero non avere fine il rosario di vulnerabilità critiche di IIS, il web server di Microsoft: anche oggi, per gli utilizzatori, nuove patch da installare e controlli da effettuare. Ma questa volta i buchi sono ben dieci.

[ZEUS News - www.zeusnews.it - 11-04-2002]

Da quale cominciare? C'è davvero l'imbarazzo della scelta... tanto vale seguire l'ordine proposto da Microsoft nel bollettino tecnico che annuncia la disponibilità della patch cumulativa, rilasciata per le tre versioni di IIS colpite: 4.0, 5.0 e 5.1.

Le prime cinque vulnerabilità consistono in diversi buffer overrun: vediamole in dettaglio.

Numero uno: IIS calcola in modo errato la dimensione del buffer necessario per memorizzare i dati ricevuti dai browser (ad esempio attraverso una form HTML). L'attaccante può perciò sovrascrivere la porzione di memoria adiacente al buffer con una sequenza di bytes opportunamente costruita e bloccare il server o alterarne a piacere il funzionamento. Una interessante descrizione della vulnerabilità, con tanto di esempi, è disponibile su Bugtraq.

A seguire: IIS non effettua correttamente il controllo degli headers HTTP, consentendo all'attaccante di sovrascrivere con gli headers stessi il contenuto del buffer utilizzato per il test.

Quarto: sono nuovamente coinvolte le pagine ASP, in patricolare la funzionalità server-side include, che consente di includere dinamicamente porzioni codice memorizzato all'esterno della pagina ASP in esecuzione. Se il nome del file da includere supera la lunghezza del buffer destinato a memorizzarlo, viene sovrascritto il contenuto delle posizioni di memoria successive. Attenzione: se il nome del file è specificato dall'utente, questi può fornire alla procedura un nome fittizio, composto in modo tale da immettere nella memoria del server i bytes desiderati. Di conseguenza, come avviene in generale per tutti i buffer overrun, può bloccare la macchina o addirittura prenderene il controllo. Anche questo baco è stato individuato dai tecnici Microsoft.

Il quinto buffer overrun riguarda il filtro ISAPI attivo per default su tutte le macchine NT e Windows 2000 su cui sia in esecuzione IIS e può consentire, anch'esso, l'esecuzione di codice arbitrario sul server.

I problemi numero sei e sette sono del tipo "DoS" (Denial of Service): l'attaccante può impedire alla macchina di erogare i servizi per i quali è configurata. Il primo dei due è legato ai filtri ISAPI forniti con le FrontPage Server Extensions e ASP.NET. In questo caso è proprio un controllo contro i buffer overruns, implementato con poca cura, a determinare un malfunzionamento bloccante.

L'altra vulnerabilità DoS riguarda il server FTP implementato in IIS: al verificarsi di determinate condizioni di errore, vi è il rischio che sia eseguito, trattandolo come se fosse composto di istruzioni macchina, il contenuto di aree di memoria dedicate ai dati, provocando il blocco di entrambi i servzi FTP e HTTP. All'attaccante è sufficiente provocare le condizioni di errore, possibili nella normale operatività, a cui si è accennato.

Gli ultimi tre bachi riguardano tutti la funzionalità di Cross Server Scripting, cioè la capacità di far eseguire ad un server uno script prelevato da un altro sito: la spiegazione che Microsoft ne dà è molto specialistica e, a onor del vero, piuttosto confusa. Meglio leggere l'avviso apparso su Bugtraq, nel quale sono descritte in modo inequivocabile le possibili conseguenze: tra queste, l'accesso agli account di Hotmail e l'acquisizione di privilegi elevati mediante componenti ActiveX.

Va poi sottolineato che, sempre secondo quanto si legge nel bollettino, solo due delle vulnerabilità descritte sono state scoperte da Microsoft: tutte le altre sono state individuate e ad essa segnalate da utenti. Come risultato di un intero mese dedicato, tra mille strombazzamenti propagandistici, alla ricerca dei problemi di sicurezza nel proprio software non c'è male davvero.

E, come se non bastasse, un messaggio spedito ieri alla solita Bugtraq reca un avvertimento: sembra che la patch pubblicata da Microsoft abbia creato seri problemi di stabilità ad alcune macchine sulle quali è stata installata. La causa potrebbe risiedere in particolarità non comuni di configurazione; in ogni caso, prima di procedere all'installazione, è bene effettuare un backup completo dei dischi, in special modo se la continuità di servizio del computer è critica.

Dallo stesso messaggio si apprende, infine, che Microsoft ha più volte escluso l'indirizzo di Bugtraq dalla propria mailing list tecnica. Sappiamo che patron Bill preferirebbe che fosse vietato diffondere notizie sulle vulnerabilità prima della pubblicazione della patch opportuna: l'obiettivo dichiarato è evitare di favorire involontariamente i malintenzionati. Si potrebbe obiettare che la diffusione clandestina non potrebbe essere evitata e che questa, certamente, raggiungerebbe con facilità i crackers, lasciando "scoperta" la generalità degli utenti. Ma per quale dannato motivo tagliare fuori una mailing list dedicata ai problemi di sicurezza, quando si tratti di notizie comunque pubblicate sul sito ufficiale? Costringere gli interessati ad iscriversi ai servizi Microsoft? A qual pro?

Anche questa, con tutta la benevolenza possibile, non è una gran bella figura. Forse andrebbe davvero seguito il suggerimento di Gartner Group di utilizzare un web server non Microsoft (ad esempio Apache) finché IIS non sarà stato completamente riprogettato e riscritto. Il tempo stimato? Tre anni, altro che un mese...

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pronto Soccorso Virus:

Improvvisa scomparsa di Chrome sostituito da altro - Il salotto delle Muse:

Consigli per giovani scrittori - Pc e notebook:

Il portatile fa rumore da tosaerba... - Programmazione:

Come creare un documento .odt formattato - Al Caffe' Corretto:

SHEIN TEMU (-) La Certezza dello Sfruttamento

& INQUINAMENTO - La cucina dell'Olimpo:

Vini di qualità - Software - generale:

PDF Editor - Linux:

Linux Mint vede la stampante ma non stampa