Adobe, rubati i dati di 3 milioni di utenti

Sottratte informazioni personali e numeri di carte di credito, insieme a 40 Gbyte di codice sorgente.

[ZEUS News - www.zeusnews.it - 07-10-2013]

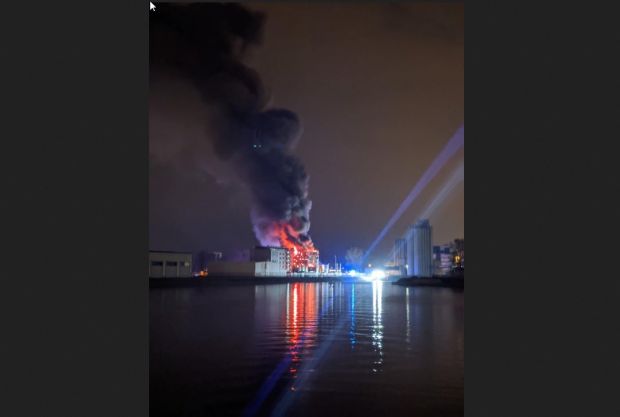

Codice sorgente e dati personali, per la precisione 40 Gbyte di codice sorgente e le informazioni relative a quasi 3 milioni di utenti.

È questo il bottino trafugato dai criminali informatici che nelle scorse settimane hanno violato i server di Adobe, facendo man bassa di tutte le informazioni alle quali sono riusciti ad avere accesso.

Secondo gli esperti di sicurezza dell'azienda, tutto è cominciato verso la metà di agosto, quando un attacco pare essere stato portato contro i sistemi di gestione delle transazioni con gli utenti.

È da lì che provengono i dati personali rubati, tra i quali - oltre a nomi e cognomi - ci sono dati di registrazione e informazioni relative alle carte di credito, sebbene Adobe per ora ritenga che i codici non siano stati ottenuti in chiaro.

A scanso di equivoci, comunque, l'azienda sta contattando gli utenti fornendo istruzioni e raccomandazioni e informandoli di aver proceduto a un reset delle password.

Per quanto riguarda il codice sorgente, invece, esso riguarda software come Acrobat, Coldfusion e Coldfusion Builder. Ciò che i tecnici temono è che l'analisi del software fornisca gli strumenti per aggirare le protezioni integrate nei programmi.

«Temiamo che la diffusione degli algoritmi di cifratura, di altri meccanismi di sicurezza e di vulnerabilità del software possano essere usati per aggirare le protezioni che tutelano i dati di individui e aziende» ha spiegato Alex Holden di Hold Security, tra i primi ad aver scoperto l'attacco. «Questo attacco potrebbe aver aperto la strada a una nuova generazione di virus, malware ed exploit».

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 7)

17-11-2013 11:49

15-10-2013 16:40

9-10-2013 19:38

8-10-2013 19:08

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli