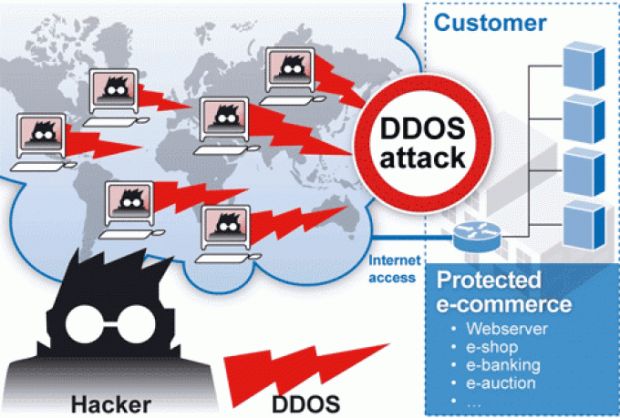

Gli attacchi DDoS non sono minacce da sottovalutare

5 equivoci comuni sulla protezione DDoS.

- Articolo multipagina5 / 5

[ZEUS News - www.zeusnews.it - 06-11-2015]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

5 equivoci comuni sulla protezione DDoS

Equivoco #5:

Gli attacchi DDoS non sono minacce avanzate

Tecnicamente parlando è vero, gli attacchi DDoS di per sé possono non essere avanzati.

Tuttavia recenti ricerche condotte su reti botnet e attacchi DDoS hanno determinato uno stretto rapporto di questi ultimi con le campagne di minacce avanzate che sfruttano malware, RAT ecc.

Per esempio vi sono stati casi documentati di attacchi DDoS impiegati nel corso di:

- Fasi di ricognizione iniziale per mettere alla prova la capacità di un'azienda di rispondere a determinate minacce.

- Fasi di consegna del malware, dove l'attacco DDoS è stato usato per saturare i log e i file di dati dei prodotti usati per l'analisi forense così da rendere assai più difficile la ricerca del malware.

- Fasi di estrazione dei dati, con gli attacchi DDoS usati come tattica diversiva.

Questo porta a chiedersi: "Quest'ultimo attacco DDoS è stato un evento isolato o è stato parte di una campagna di minacce più avanzate condotta contro la mia azienda?".

Per mettersi al riparo è altamente consigliabile avvalersi di un'intelligence globale capace di rilevare preventivamente i segnali di una possibile violazione prima che possa avere conseguenze sull'azienda.

È tempo di un approccio intelligente multistrato alla protezione DDoS.

Usare soluzioni tradizionali per la sicurezza come firewall o IPS, o scommettere sull'eventualità che cybercriminali e hacktivisti non facciano nulla, è un grosso rischio.

|

Ci si può permettere che le proprie applicazioni critiche diventino indisponibili? È possibile riprendersi dai costi associati a una violazione che renda pubblici i dati riservati di milioni di clienti?

La realtà è che occorre proteggere costantemente un'azienda attraverso un approccio multistrato integrato alla difesa DDoS.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

29-6-2015 15:08

|

|

||

|

- Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

Parliamo di musica? - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux