Office, il pericolo viene dalle macro

Sfruttando una caratteristica della suite di Microsoft è possibile aggirare le protezioni e diffondere malware autoreplicante.

[ZEUS News - www.zeusnews.it - 25-11-2017]

Per la seconda volta in un mese Microsoft Office torna al centro dell'attenzione a causa di un problema di sicurezza.

L'allarme questa volta viene da Lino Antonio Buono, esperto di sicurezza per In The Cyber, e riguarda la gestione delle macro in VBA.

Come gli utenti di Office sanno (o dovrebbero sapere), per impostazione predefinita le macro esterne o inserite in documenti dall'origine insicura (come quelli scaricati da Internet) sono disattivate. Se è sicuro di ciò che sta facendo, l'utente può riattivarle tramite un'impostazione nelle opzioni.

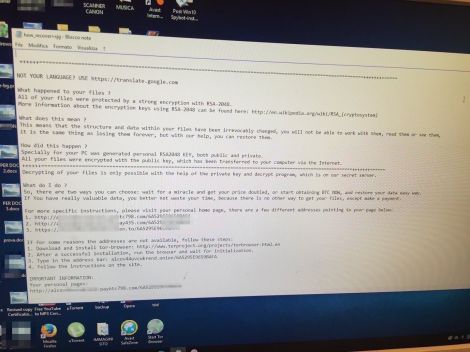

La disattivazione di default è una misura di sicurezza: soprattutto negli anni passati, le macro in VBA sono state usate ampiamente per diffondere malware.

Tuttavia, in Office esiste un'impostazione che permette di considerare come affidabile il modello a oggetti VBA: se viene attivata, tutte le macro vengono eseguite automaticamente, senza mostrare alcun avviso o richiedere il permesso dell'utente.

Lino Antonio Buono ha scoperto che tale impostazione può essere modificata agendo sul registro di Windows: un malware che riuscisse a farlo all'insaputa dell'utente potrebbe quindi riattivare l'esecuzione di ogni macro in VBA.

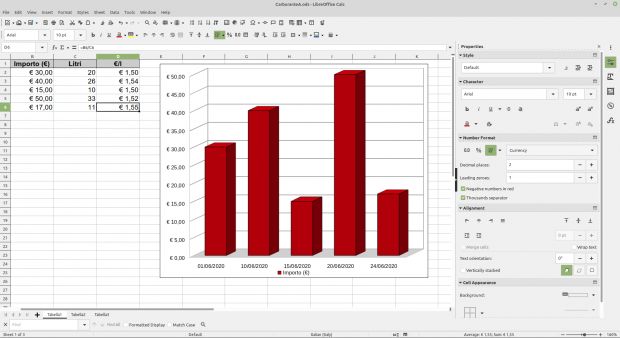

Nel video dimostrativo realizzato dal ricercatore, un documento di Word all'apparenza innocuo modifica il registro di Windows senza che l'utente se ne accorga, e quindi tramite del codice VBA modifica tutti i file .doc che l'utente dovesse aprire in modo che facciano lo stesso.

In pratica, sfruttando questa particolare opzione di Office è possibile usare le macro per diffondere del malware autoreplicante.

Si capisce quindi come, sfruttando questa debolezza, basti ricevere un file di Word realizzato in maniera simile a quello di Buono per aprire il proprio Pc al malware e fungere da vettore per ridistribuirlo a terzi.

Il problema è anche più grave perché la tecnica usata è assolutamente legittima, e di conseguenza gli antivirus non mettono in guardia l'utente da ciò che sta succedendo.

Inoltre Microsoft, informata del problema, ha affermato che non intende rilasciare alcuna patch, poiché il tutto non ha origine da un bug ma è un comportamento previsto.

Al momento non ci sono segnalazioni di malware che sfruttino la tecnica scoperta da Buono, ma non è difficile immaginare che prima o poi qualche malintenzionato sia spinto a farlo.

Per gli utenti, la primissima misura di prevenzione consiste quindi nel diffidare di ogni documento arrivato via email da fonti non verificate, e mai cliccare su link eventualmente contenuti in tali documenti.

Qui sotto, il video realizzato da Lino Antonio Buono.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (2)

2-12-2017 15:57

27-11-2017 17:51

|

|

||

|

- Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Al caffe' dell'Olimpo:

[GIOCO] L'utente dopo di me - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Al Caffe' Corretto:

Come sono le scuole superiori nella vostra zona? - Linux:

il mio vecchio pc con Linux - Altra ferraglia stand-alone:

Android TV e smart TV

Gladiator