Intel, nelle Cpu c'è una falla che non è possibile sanare

Quando sarà sfruttata, sarà il caos assoluto - dicono gli scopritori.

[ZEUS News - www.zeusnews.it - 09-03-2020]

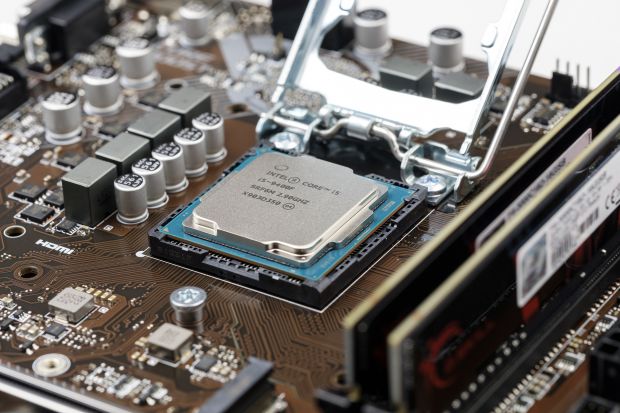

Quando, nel 2018, vennero rese note le vulnerabilità Meltdown e Spectre nei processori Intel, chi si apprestava ad acquistare un nuovo Pc con cuore Intel si orientò verso un modello dotati di Cpu recente.

Il gigante dei chip promise infatti che a partire dai Core di ottava generazione le falle sarebbero state eliminate alla radice, agendo a livello hardware: così chi oggi possiede un processore prodotto negli ultimi due anni può - in teoria - dirsi tranquillo.

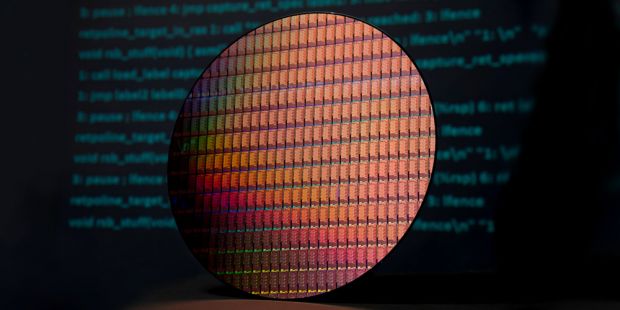

A rovinare questo scenario idilliaco hanno pensato i ricercatori di Positive Technologies, azienda che si occupa di sicurezza: hanno scoperto una vulnerabilità all'interno del Converged Security and Management Engine (CSME), una parte dei processori Intel che gestisce l'avvio del sistema, il firmware e le funzioni crittografiche. Essa è presente in tutti i processori costruiti negli ultimi cinque anni.

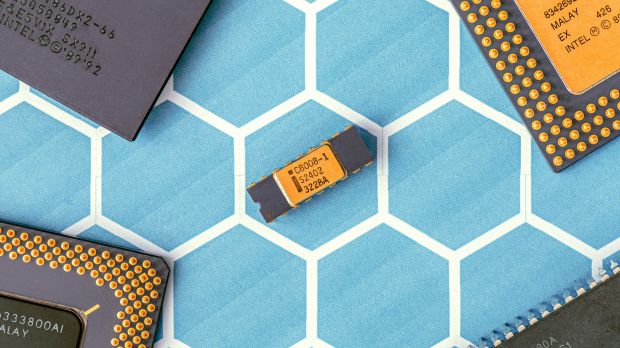

Il CSME è una sorta di "processore nel processore": ha una propria Cpu basata sui chip 486, una propria Ram e una propria Ram. All'avvio, immediatamente attiva le protezioni alla propria memoria, così che nessuno possa interferire con le operazioni.

Il guaio è che, come hanno scoperto gli esperti di Positive Technologies, c'è un brevissimo lasso di tempo prima che le protezioni siano attive in cui chi ha accesso alla macchina può sovrascrivere la Ram del Csme e eseguire del codice arbitrario.

Evidentemente, non si tratta di una falla che chiunque possa sfruttare: oltre a essere necessario l'accesso fisico al bersaglio, bisogna anche avere elevate conoscenze tecniche e un'apparecchiatura dedicata. Eppure non è impossibile portare a termine il compito.

A rendere la situazione particolarmente seria - come sottolineano gli scopritori del problema - c'è il fatto che non è possibile semplicemente rilasciare una patch per il firmware, al fine di chiudere la falla.

La falla «è presente sia nell'hardware che nel firmware della Rom di boot» spiega Positive. In altre parole, non c'è modo di correggere l'errore senza fisicamente sostituire il processore.

Chi riesce ad approfittare della debolezza scovata nei chip Intel può quindi accedere alla «master key» presente nel chipset, un codice usato dal sistema operativo e dalle applicazioni per conservare in maniera protetta le chiavi di crittazione.

«La chiave del chipset non è specifica per ogni piattaforma. Una singola chiave è usata per un'intera generazione di chipset Intel» spiega Mark Ermolov, di Positive. «E dato che la falla nella Rom non può essere corretta, riteniamo che l'estrazione della chiave sia solo una questione di tempo. Quando ciò accadrà, sarà il caos assoluto. Sarà possibile contraffare gli Id hardware, estrarre i contenuti digitali, e decifrare i dati salvati su hard disk crittografati».

Intel è stata informata già mesi fa del problema, e lo scorso maggio ha rilasciato un aggiornamento firmware che mitiga, ma per i motivi che abbiamo elencato non può annullare, il pericolo. Al momento, quindi, una vera soluzione non esiste.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (ultimi 5 di 9)

11-4-2020 15:14

10-3-2020 10:45

9-3-2020 22:06

9-3-2020 19:29

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux

Gladiator