Come liberammo gli ostaggi in Colombia

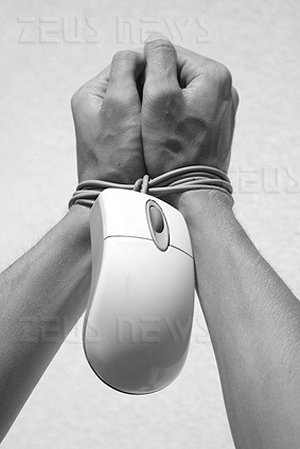

Grazie a un attacco di tipo "Man In The Middle".

[ZEUS News - www.zeusnews.it - 11-07-2008]

La liberazione dei 15 ostaggi detenuti dalle Forze Armate Rivoluzionarie della Colombia (Farc), tra cui c'era Ingrid Betancourt e che sono stati liberati il 2 luglio scorso, al di là delle conseguenze politiche ha spinto Bruce Schneier a fare alcune riflessioni che riguardano il campo in cui è esperto, vale a dire la sicurezza informatica e la crittografia.

Schneier è chief security technology officer di BT ed è universalmente noto per la sua esperienza nel campo della sicurezza dei sistemi informatici.

La liberazione degli ostaggi - dice dunque Schneier - è stata resa possibile sfruttando una delle tecniche di pirateria informatica che spesso mettono nei guai gli utenti: quella nota come man in the middle, ossia uomo nel mezzo.

La presenza di un uomo nel mezzo, però, cambia totalmente le cose senza che nessuno dei due soggetti se ne renda conto. L'uomo nel mezzo si frapporrà tra la banca e il cliente e farà in modo di far credere alla banca di essere il cliente, e al cliente di essere la banca. Così le comunicazioni verranno intercettate senza essere bloccate e l'attaccante, sito in mezzo tra i due ignari soggetti, potrà approfittarne.

Esattamente questo è il sistema che è stato usato dai servizi segreti militari per raccogliere informazioni sulle Farc e progettare così la liberazione degli ostaggi. Nella pratica Gerardo Aguilar, il guerrigliero che deteneva la Betancourt, era convinto di comunicare via telefono con i propri capi; a loro volta, i capi erano convinti di parlare con Aguilar. In realtà entrambi stavano parlando con un ufficiale dei servizi segreti militari che di volta in volta fingeva di essere l'uno o l'altro soggetto.

Come per ogni attacco del tipo man in the middle, il trucco ha funzionato perché i due soggetti non conoscevano dettagli l'uno dell'altro. Come dice Schneier, "l'uomo nel mezzo viene sconfitto dal contesto, e i guerriglieri della Farc non ne avevano" perché personalmente non si conoscevano e non potevano condividere ricordi, avvenimenti o altri particolari che potessere permettere un'identificazione sicura.

Lo stesso problema si presenta nelle comunicazioni via Internet: niente facce, né voci, e nemmeno contemporaneità. Quando si risponde a una mail possono essere passati minuti, ore o giorni da quando essa è stata inviata; se si hanno dei dubbi sull'identità di un interlocutore telefonico, invece, almeno si può provare a metterlo in difficoltà facendo domande a bruciapelo su particolari poco noti. Un'eventuale esitazione farebbe cadere la maschera.

Nelle comunicazioni via e-mail o navigando nel web questo non può succedere. Visitare un sito falso abilmente costruito può trarre in inganno anche l'utente più accorto, perché al di là dell'aspetto della pagina non c'è un contesto a cui fare riferimento e non tutti sono in grado di oltrepassare le tecniche di mascheramento degli indirizzi (così che sembra davvero di essere collegati, per riprendere l'esempio di prima, al sito della propria banca: l'indirizzo visualizzato nella barra del browser, infatti, pare proprio quello giusto).

Gli attacchi man in the middle, dice ancora Schneier, stanno diventando sempre più popolari perché sono efficaci: se io, per identificarmi presso il sito della mia banca, passo inconsapevolmente i dati necessari all'uomo nel mezzo il quale li inoltra alla banca, né io né la mia banca sospetteremo alcunché, ma intanto le preziose informazioni saranno state consegnate a terzi.

In fondo non si tratta di una tecnica nuova né originale, ma con il passare del tempo ha mantenuto intatta tutta o quasi la propria pericolosità, anche perché le misure di sicurezza esistenti spesso non vengono implementate, sebbene i browser abbiano comunque fatto dei grossi passi in avanti su questo fronte.

Il sistema Ssl, per esempio, così diffusamente usato, ha un sistema di protezione che permetterebbe di identificare univocamente l'altro interlocutore, solo che non viene usato. Al momento attuale, la comunicazione è sì crittografata, ma è diretta a chiunque: si può contattare e si possono inviare dati cifrati allo stesso modo verso il sito della banca o verso un sito di phishing il quale, per aumentare la propria credibilità e rendersi indistinguibile dall'originale, farà in modo di creare delle connessioni Ssl valide.

Per essere al sicuro, l'utente dovrebbe verificare manualmente il certificato e riconoscere l'autorità che l'ha emesso, ma ben pochi lo fanno e i browser, in questo senso, ancora non aiutano gli utenti. Non basta, insomma, che il lucchetto sia chiuso perché ci si possa sentire al riparo: il processo per ottenere la sicurezza prevede che l'utente sia attivamente coinvolto.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

12-7-2008 14:01

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Associazioni di idee - Sicurezza:

Account cloni Whats App - attenzione! - Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli

ioSOLOio