La crittografia, l'FBI, la privacy e altre cose (6)

Regolamentare la crittografia.

[ZEUS News - www.zeusnews.it - 07-10-2001]

Leggi la quinta parte - Diagnosi degli insuccessi dell'intelligence

Sulla scia dei devastanti attacchi al World Trade Center e al Pentagono, il senatore [USA, Ndt] Judd Gregg ed altri membri di alto livello del governo [statunitense, Ndt] hanno rapidamente colto l'occasione per risuscitare limitazioni alla crittografia "forte" e sistemi di "key escrow" che garantiscono che il governo abbia accesso ai messaggi cifrati.

Credo che questa sia una pessima mossa. Farà ben poco per ostacolare le attività dei terroristi, ma nel contempo ridurrà significativamente la sicurezza della nostra infrastruttura vitale. Sono argomenti che abbiamo già discusso in passato, ma i legislatori sembrano avere la memoria corta. Ora spiego perché tentare di porre limiti alla crittografia è deleterio per la sicurezza su Internet.

Secondo: qualsiasi controllo sulla diffusione della crittografia comporterà più danni che vantaggi. La crittografia è uno dei migliori strumenti di sicurezza di cui disponiamo per proteggere il nostro mondo elettronico: intercettazioni, accessi non autorizzati, interferenze, denial of service [paralisi del servizio, sistema usato spesso negli attacchi informatici ai siti, Ndt]. Certo controllando la diffusione della crittografia forse si potrà impedire ad alcuni gruppi terroristici di usarla, ma lo si impedirà anche alle banche, agli ospedali e ai controllori del traffico aereo (e ricordate che comunque i terroristi possono sempre procurarsela altrove, come detto sopra). Abbiamo una considerevole infrastruttura elettronica da proteggere e ci serve tutta la crittografia sulla quale riusciamo a mettere le mani. Semmai dobbiamo rendere più diffusa la crittografia forte, se le aziende continuano a mettere online le infrastrutture vitali del nostro pianeta.

Terzo: il key escrow non funziona. Breve ripasso: il key escrow è il concetto secondo il quale le aziende dovrebbero essere obbligate ad implementare nei prodotti di crittografia delle backdoor [metodi di accesso che scavalcano le protezioni crittografiche, come un passepartout apre qualsiasi serratura, Ndt], in modo tale che le forze dell'ordine, e soltanto loro, possano sbirciare e intercettare i messaggi cifrati. I terroristi e i criminali non lo userebbero (come già spiegato nel primo punto).

Inoltre il key escrow rende più difficile a chi è dalla nostra parte tenere al sicuro le cose importanti. Tutti i sistemi di key escrow richiedono l'esistenza di una chiave segreta, o di una serie di chiavi, che è estremamente riservata ma al tempo stesso deve essere ampiamente disponibile e va mantenuta in modo sicuro per un lungo periodo di tempo. Questi sistemi devono rendere rapidamente accessibili alle forze dell'ordine le informazioni di decifrazione senza avvisare i proprietari delle chiavi. Davvero c'è qualcuno che pensa di poter realizzare questo genere di sistema in condizioni di sicurezza? Sarebbe un compito di portata inimmaginabile, che credo non abbia la benché minima speranza di riuscita. Non siamo in grado di realizzare un sistema operativo sicuro, figuriamoci un computer sicuro e una rete sicura.

Immagazzinare le chiavi in un unico posto è un rischio grandissimo, che sembra quasi invitare attacchi o abusi. A chi dovrebbe appartenere il sistema di sicurezza digitale di cui dovreste fidarvi ciecamente per proteggere tutti i più importanti segreti del paese? Quale sistema operativo useremmo? Quale firewall? Quali applicazioni? Per quanto possa sembrare allettante, un sistema di key escrow funzionante ed utilizzabile è al di sopra delle possibilità attuali dell'informatica.

Anni fa, un gruppo di colleghi ed io scrivemmo un documento in cui delineavamo il motivo per cui il key escrow è una pessima idea. Le argomentazioni dell'epoca sono tuttora valide, e consiglio a chiunque di leggerle. Non si tratta di un documento particolarmente tecnico, ma descrive tutti i problemi insiti nel realizzare un'infrastruttura di key escrow sicura, efficace e scalabile.

Gli eventi dell'11 settembre hanno convinto molte persone che viviamo in tempi pericolosi e che ci serve più sicurezza che mai. Hanno ragione. La sicurezza è stata pericolosamente trascurata in molti settori della nostra società, ciberspazio compreso. Man mano che l'infrastruttura vitale del nostro paese diventa digitale, dobbiamo accettare la crittografia come parte del soluzione, non come parte del problema.

Link di approfondimento:

Il mio vecchio rapporto "Risks of Key Recovery" [I rischi del "key

recovery", la possibilità di recuperare le password, Ndt]

Articoli sull'argomento:

Zdnet

Wired

Pc World

Newscientist

Zdnet

Al-Qaeda non ha usato la crittografia per pianificare questi attacchi.

Un sondaggio che indica che il 72% degli americani crede che delle leggi

contro la crittografia sarebbero "piuttosto" o "molto" utili nell'impedire

che si ripetano attacchi terroristici come quello della scorsa settimana al

World Trade Center e al Pentagono. Non vi è alcuna indicazione della

percentuale di intervistati che ha effettivamente capito la domanda.

Leggi la settima parte - Terroristi e steganografia

di Bruce Schneier

Traduzione di Paolo Attivissimo

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

|

|

|

(C) by Paolo Attivissimo - www.attivissimo.net.

Distribuzione libera, purché sia inclusa la presente dicitura.

Commenti all'articolo (0)

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Il Bersaglio - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Aiuto per i forum / La Posta di Zeus / Regolamento:

Cambio nome - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Pc e notebook:

Caricare pc power bank - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

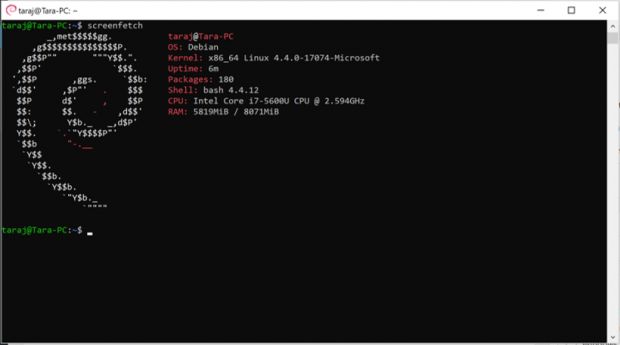

Errori negli articoli - Linux:

il mio vecchio pc con Linux