Contrastare gli attacchi DDos: cosa abbiamo imparato

Attacchi DDoS, come si combattono

- Articolo multipagina5 / 5

[ZEUS News - www.zeusnews.it - 04-11-2013]

Questo è un articolo su più pagine: ti invitiamo a leggere la pagina iniziale

Attacchi DDoS, come si combattono

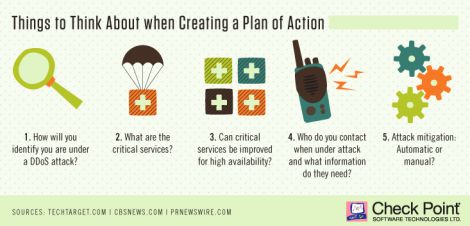

I metodi elencati nelle pagine precedenti sono cruciali per ogni strategia di mitigazione di DDoS. Le organizzazioni devono inoltre collaborare con i fornitori di servizi e gli ISP per individuare nuove tecniche di mitigazione. Gli ISP devono essere coinvolti nelle strategie di mitigazione. Gli attacchi DDoS utilizzano la stessa rete Internet dei clienti delle banche, e entrambe le forme di traffico passano per gli ISP.

Sempre più rilevante è la necessità di indagare ed adottare strategie di raccolta e distribuzione delle informazioni. Si tratta di attività che dovrebbero analizzare i dati all'interno delle reti aziendali, per poi estendersi ad includere altre aziende che operano nel settore dei servizi finanziari.

Ottenere ulteriori informazioni su chi attacca, con quali motivazioni e sui metodi che vengono utilizzati consente agli amministratori di anticipare e prepararsi in modo proattivo a tali attacchi. Le informazioni di profilazione degli attacchi possono variare dai protocolli utilizzati per l'attacco (SYN, DNS, HTTP) alle fonti dei pacchetti di attacco, fino alle reti di comando e controllo, ed agli orari di inizio e fine degli attacchi.

Anche se questi dati sono preziosi nel mitigare gli attacchi, non esiste un modo semplice di comunicarli, e non mancano ostacoli normativi che rendono ancora più difficile condividere informazioni relative.

|

In questo momento, la condivisione delle informazioni è rappresentata da amici che parlano ad amici. Ma deve evolversi in un sistema automatizzato in cui le aziende possono accedere ad una soluzione e vedere i dati di log, mediati e non, che forniscono potenziali indizi sugli attacchi che si sono conclusi e su quelli che sono in corso.

Tali sistemi possono anche essere utilizzati per condividere intelligence sugli attacchi e distribuire strumenti di protezione. Strumenti dedicati alla condivisione di informazioni di settore aiuterebbero ad aumentare le capacità delle aziende dei servizi finanziari per far fronte ad attività DDoS e portare il mercato nel suo insieme a un nuovo livello di preparazione.

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

|

Commenti all'articolo (ultimi 5 di 9)

9-10-2013 07:54

1-10-2013 03:09

Inserisci un commento - anche se NON sei registrato

|

|

||

|

- Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - La cucina dell'Olimpo:

Vini di qualità - Notizie dal mondo / Rassegna stampa:

"Il Vernacoliere" chiude - Sicurezza:

Scadenza supporto win10 - Periferiche esterne:

Vorrei adattare una laserjet pi005 alla ricezio e

wifi - Programmazione:

Problema puntando ad un NAS con un java.io.File - Reti:

WiFi poco efficiente con il router fornito da Sky? - Il salotto delle Muse:

Consigli di lettura - Tablet e smartphone:

i telefoni xiaomi "mangiano" memoria? - Linux:

Problemi sulla creazione dell'immagine di linux

mint