Tox, il malware in kit che ricatta l'utente

Chiunque può creare facilmente il proprio ransomware e darsi al crimine informatico.

[ZEUS News - www.zeusnews.it - 26-05-2015]

Sono lontani i tempi in cui per diffondere malware era indispensabile possedere serie conoscenze di programmazione e architettura dei sistemi: oggi chi vuole distribuire il proprio virus si può affidare tranquillamente a prodotti venduti in kit.

Finora l'unico tipo di malware per il quale non esistevano soluzioni già pronte era il ransomware, che è poi un rappresentante particolarmente odioso della categoria.

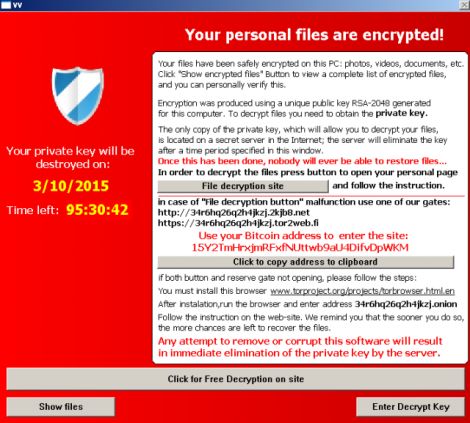

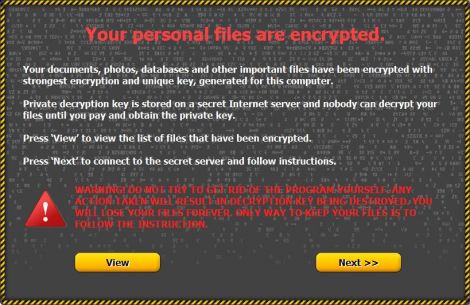

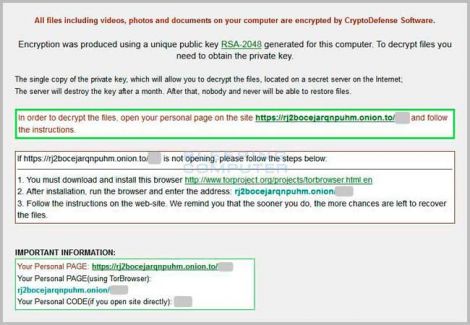

Il ransomware non si limita a fare danni o a sottrarre informazioni: blocca l'accesso ai dati contenuti nel computer, spesso cifrando i file dell'utente, e chiedendo un riscatto (ransom = riscatto) per restituire l'accesso.

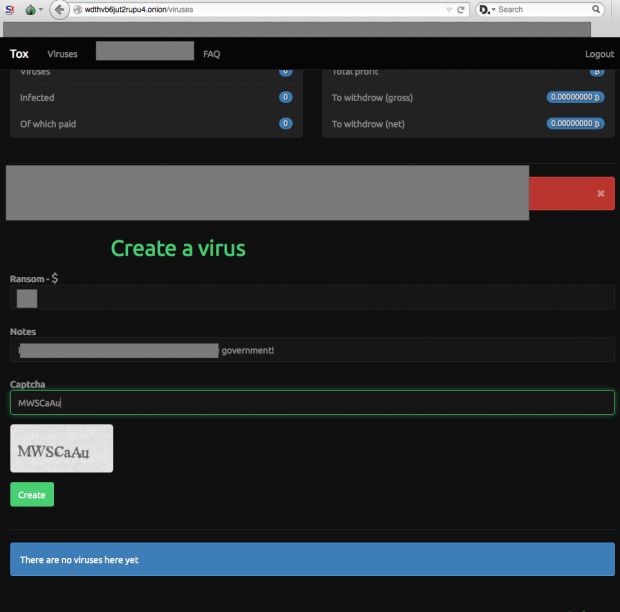

McAfee ha di recente scoperto che ora chiunque può creare il proprio ransomware, e senza sborsare un euro, grazie a Tox.

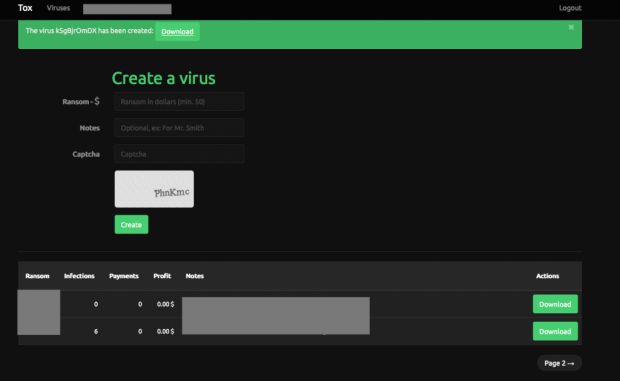

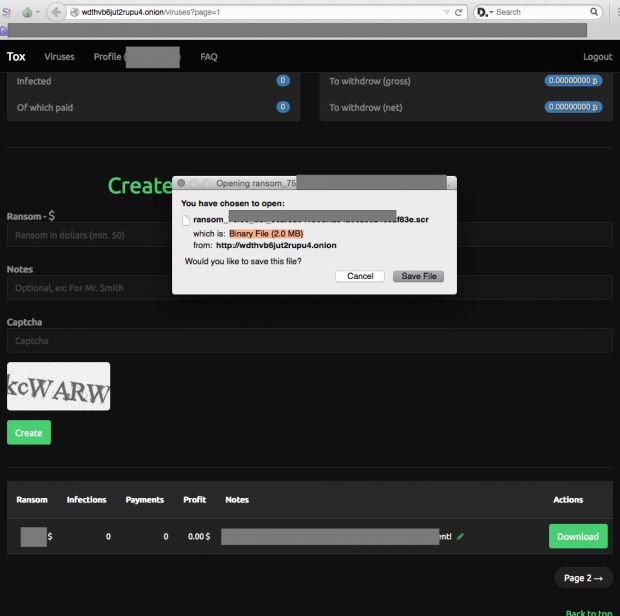

Tox è infatti completamente gratuito: basta registrarsi al sito, inserire il valore del riscatto, dichiarare la propria "causa" e completare un Captcha: a quel punto verrà automaticamente confezionato un piccolo eseguibile (2 Mbyte) mascherato da screensaver per Windows e pertanto dotato dell'estensione .scr.

La distribuzione del malware spetta poi al committente, che deve avere un account Bitcoin tramite il quale ricevere il riscatto; di questo, il sito di Tox si tiene il 30%.

Tox si appoggia a TOR per garantire un certo anonimato e lo usa anche per controllare la diffusione del malware stesso così da non farsi scappare i pagamenti; secondo McAfee, è anche piuttosto bravo a non farsi scoprire una volta che si è installato sul computer della vittima.

A parte questo, il ransomware in questione non è particolarmente complesso e non ha un codice particolarmente efficiente; raggiunge però il proprio obiettivo, e potrebbe essere soltanto il primo esemplare di una nuova generazione di malware "su ordinazione".

|

Se questo articolo ti è piaciuto e vuoi rimanere sempre informato con Zeus News

ti consigliamo di iscriverti alla Newsletter gratuita.

Inoltre puoi consigliare l'articolo utilizzando uno dei pulsanti qui

sotto, inserire un commento

(anche anonimo)

o segnalare un refuso.

© RIPRODUZIONE RISERVATA |

|

Commenti all'articolo (1)

26-5-2015 14:04

|

|

||

|

- Aiuto per i forum / La Posta di Zeus / Regolamento:

Avvisi risposte e notifiche MP non mi arrivano - Al caffe' dell'Olimpo:

[GIOCO] Dammi tre parole - Pc e notebook:

Caricare pc power bank - Al Caffe' Corretto:

btp valore - Pronto Soccorso Virus:

Sito insicuro e notifiche firefox - Dal processore al case:

info per scheda grafica che supporta OpenGL 4.5 - Tablet e smartphone:

Microsoft Surface e memoria sempre insufficiente - Programmazione:

Evoluzione di carriera: da Sviluppatore IBM i a

PM/Tech Lead - Vecchi articoli di Zeus News:

Errori negli articoli - Linux:

il mio vecchio pc con Linux